Microsoft 365 Zugriffsberechtigungen und Copilot Sicherheit – die tickende Zeitbombe für Sicherheit und Compliance

Filesharing im Geschäftsumfeld ist eins dieser Dinge, das größtenteils „unter dem Radar“ stattfindet. Neue SharePoint-Sites werden für Projekte oder Gruppen eingerichtet, oder es werden neue Teams erstellt, um eine Vielzahl von Dateien gemeinsam zu nutzen.

Die geteilten Dateien können sowohl internen als auch externen Benutzern zugänglich gemacht werden. Doch meist wird diesen Freigaben kaum Beachtung geschenkt – bis vertrauliche Dokumente oder sensible Daten in die falschen Hände gelangen.

In diesem Artikel werfen wir einen genaueren Blick auf die Herausforderungen der Datenverwaltung und der Dokumentenfreigabe in Microsoft 365. Wir zeigen auf, wie diese Aspekte mit Compliance-Richtlinien in Einklang gebracht werden können und wie Sie Ihr Unternehmen mit dem 365 Permission Manager von Hornetsecurity erfolgreich auf Copilot für Microsoft 365 vorbereiten können.

Die Risiken unkontrollierter Dateifreigaben

Dateifreigaben, auch als Filesharing bekannt, sind darauf ausgerichtet, sowohl innerhalb interner Gruppen als auch mit externen Partnern so einfach und reibungslos wie möglich zu sein, um den Anforderungen des modernen, mobilen und kollaborativen digitalen Arbeitsplatzes gerecht zu werden. CISOs und IT-Administratoren sind sich dieser Tatsache bewusst doch stehen vor der Herausforderung, diese Funktionalität sicher und effektiv zu verwalten.

Von dem Compliance-Gesichtspunkt aus betrachtet, kann dieser Ansatz jedoch eine potentielle Zeitbombe darstellen. Nun tritt ein neuer Mitspieler auf den Markt, der möglicherweise den Timer dieser Bombe beschleunigen könnte – Copilot. Microsoft betont zwar den Wert von Copilot sicherheit für Microsoft 365 (mit Kosten von etwa 360 $ pro Benutzer und Jahr), doch das Problem liegt darin, dass Copilot Zugriff auf dieselben Dokumente wie der Benutzer hat.

Dieses Thema erinnert an die Herausforderungen, die mit Delve, einer früheren Microsoft-Software, verbunden waren. Delve hatte die Funktion, Dokumente vorzuschlagen, die von Personen erstellt wurden, mit denen man zusammenarbeitete und die als für den Mitarbeiter wertvoll oder interessant eingestuft wurden. Gelegentlich erlebten Unternehmen jedoch böse Überraschungen, wenn sie feststellten, welche Dokumente mit Gruppen und Personen geteilt wurden.

Die Situation mit Copilot ist allerdings noch schlimmer, da nicht unbedingt bekannt ist, auf welche Dokumente es zugreift um die Aufgaben auszuführen, die dem System aufgetragen werden.

Filesharing

Die Dateifreigabe in Teams ist möglicherweise eine der am häufigsten missverstandenen Funktionen. Wenn eine Datei in einem Teams-Channel geteilt wird, wird sie auf der Teams-Site in SharePoint gespeichert.

Hingegen landen Dateien, die in einem Einzel- oder Gruppenchat hochgeladen werden, im Ordner „Microsoft Teams Chat-Dateien“ des OneDrive for Business (der übrigens eine darunterliegende SharePoint-Site ist). Für private Channels wird sogar eine separate SharePoint-Site mit einer exklusiven Dokumentenbibliothek für die Mitglieder eingerichtet.

So werden alle Dokumente in verschiedenen SharePoint-Sites statt direkt in Teams gespeichert. Wenn eine Datei mit einem externen Mitarbeiter geteilt wird, könnte dies, abhängig von den jeweiligen Einstellungen der IT-Abteilung, eine Einladung zum Erstellen eines Gastkontos im Tenant des Senders per E-Mail auslösen.

Den CISOs in Unternehmen dürfte dieses Vorgehen große Sorgen bereiten. Geschäftsdaten werden intern leicht zugänglich gemacht, möglicherweise sogar für Mitarbeiter, die keinen Zugriff darauf haben sollten. Die Kontrolle über diesen Austausch ist begrenzt.

Zusätzlich werden diese Daten wahrscheinlich auch mit externen Partnern geteilt, und auch hier fehlt es an Einblick. Es ist jedoch wichtig, mit Bedacht vorzugehen. Eine überhastete Reaktion, die eine vollständige Sperrung der Dateifreigabe ohne jeglichen externen Austausch und strenge Standardberechtigungen für den internen Austausch vorsieht, könnte dazu führen, dass Benutzer nach Alternativen suchen, um ihre Aufgaben zu erledigen.

Sensible Dokumente könnten dann über Drittanbieter-Cloud-Speicher geteilt werden, was die Risikoeinschätzung noch weiter erschwert.

Auf der anderen Seite stehen die IT-Administratoren, die neben anderen Aufgaben auch die Verwaltung der Dateifreigaben verantworten. Dies kann als überwältigende Herausforderung empfunden werden.

Wo soll man überhaupt anfangen? Selbst wenn Reports über gewährte Berechtigungen und extern geteilte Dateien erstellt werden können, ist unklar, was übermäßig geteilt wird und was legitim im Geschäftsbereich liegt. Hier ist eine enge Zusammenarbeit mit den verschiedenen Abteilungen des Unternehmens erforderlich, um dies zu klären.

Und letztlich gestaltet sich die Frage nach der Kontrolle über das interne und externe Teilen von Dokumenten (abhängig von der Mandantenkonfiguration) und die Identifizierung der eigenen Rolle beim Übermäßig-Teilen mit den integrierten Tools für den Endnutzer als nahezu unlösbare Aufgabe.

Datenverwaltung

Die Übersicht über alle aktuellen Dateifreigaben zu behalten, ist eine Herausforderung, mit der viele Unternehmen konfrontiert sind. Die Verwendung der integrierten Tools gestaltet sich als anspruchsvoll. Eine manuelle Überprüfung von Hunderten von Standorten ist schlichtweg unmöglich, und selbst das Erstellen von PowerShell-Berichten zur Datenerhebung ist schwierig.

Es lohnt sich, einen Blick auf die aktuellen Einstellungen und die verfügbaren Optionen im SharePoint-Admin-Center zu werfen, wie in diesem Artikel erläutert wird. Allerdings gelten neu eingetragene Einstellungen nur für kommende Freigaben und nicht für bereits bestehende freigegebene Standorte und Dateien.

Ein wichtiger Grundsatz, der auch im Kontext des Zero-Trust-Konzepts gilt, ist die Vergabe von minimalen Zugriffsrechten. Das bedeutet, Benutzern nur Zugriff auf die für ihre Arbeit erforderlichen Daten zu gewähren und keine darüberhinausgehenden Berechtigungen zu erteilen. Diese Zugriffsrechte sollten aktualisiert werden, wenn sich Benutzerrollen innerhalb der Organisation ändern oder Personen befördert werden.

Leider ist es selten der Fall, dass diese Prinzipien konsequent umgesetzt werden. Stattdessen behalten Benutzer häufig ihre bestehenden Zugriffsrechte und erhalten zusätzlich noch weitere Berechtigungen. Es gestaltet sich zudem schwierig, genau zu ermitteln, welcher Benutzer Zugriff auf welche Dokumente hat, insbesondere mit den integrierten Tools.

Die verschiedenen Regularien zur Dateifreigabe legen unterschiedliche Kontrollmechanismen fest. In ISO 27001:2022, „Informationssicherheit, Cybersicherheit und Datenschutz„, reguliert beispielsweise A.8.12 das Verhindern der Freigabe sensibler Informationen innerhalb von Geschäftskommunikationsplattformen und in A.8.3 geht es um das Blockieren des Zugriffs auf Dateien für bestimmte Benutzer sowie das Erstellen und Verwalten von Zugriffsprüfungen.

Im HIPAA, the Health Insurance Portability and Accountability Act in den USA, wird unter § 164.308(a)(4) Standard: Zugriffskontrolle, beispielsweise die Überprüfung von Benutzergruppen und Anwendungen mit Zugriff auf ePHI reguliert.

In den USA müssen Organisationen, die Geschäfte mit dem Verteidigungsministerium machen, die CMMC (Cybersecurity Maturity Model Certification) einhalten, wobei eine neue Version V2.0 in Arbeit ist. Hier geht es beispielsweise unter SC.L2-3.13.16 um die Kontrollen der Daten im Ruhezustand und in AU.L2-3.3.1 um die Systemüberwachung.

Als letztes Beispiel beinhaltet der CCPA, California Consumer Privacy Act, unter 1798.150(a)(1) die Kontrolle über Datenschutzverletzungen, einschließlich Protokollierung von Überprüfungen und Richtlinien zur Verhinderung von Datenverlusten.

Dies sind lediglich einige Beispiele. Abhängig vom Standort, Branche und der Art der gespeicherten und verarbeiteten Daten unterliegen Unternehmen verschiedenen Vorschriften. Ein gemeinsames Merkmal vieler dieser Vorschriften ist jedoch die Notwendigkeit, nicht nur den Zugriff auf Daten mit minimalen Berechtigungen zu kontrollieren und zu überwachen (oft durch regelmäßige Zugriffsprüfungen), sondern auch nachweisen zu können, dass diese Maßnahmen umgesetzt werden.

Es genügt nicht zu behaupten, dass dies getan wird. Es müssen nachweisbare Beweise dafür gesammelt und vorgelegt werden, wie es vollzogen wird.

365 Permission Manager

Was zur Einhaltung der unterschiedlichen Richtlinien dringend benötigt wird, ist ein skalierbares Tool, das selbst große Mandanten mit Tausenden von SharePoint-Websites mühelos abdeckt. Es sollte einfach zu bedienen sein und eine zentrale Verwaltungsschnittstelle bieten, um sowohl Richtlinien einzuhalten, Abweichungen zu identifizieren als auch übermäßig erteilte Zugriffe in großem Umfang zu korrigieren.

In diesem Überblick haben wir die Grundlagen vom 365 Permission Manager beleuchtet und in diesem Video die Funktionen visuell veranschaulicht. Anstatt durch die verschiedenen Portale in den nativen Tools von Microsoft navigieren zu müssen, bietet der 365 Permission Manager eine bequeme und benutzerfreundliche Oberfläche, um einen umfassenden Überblick über alle Berechtigungen zu erhalten und zu überprüfen, welche Elemente mit wem geteilt wurden.

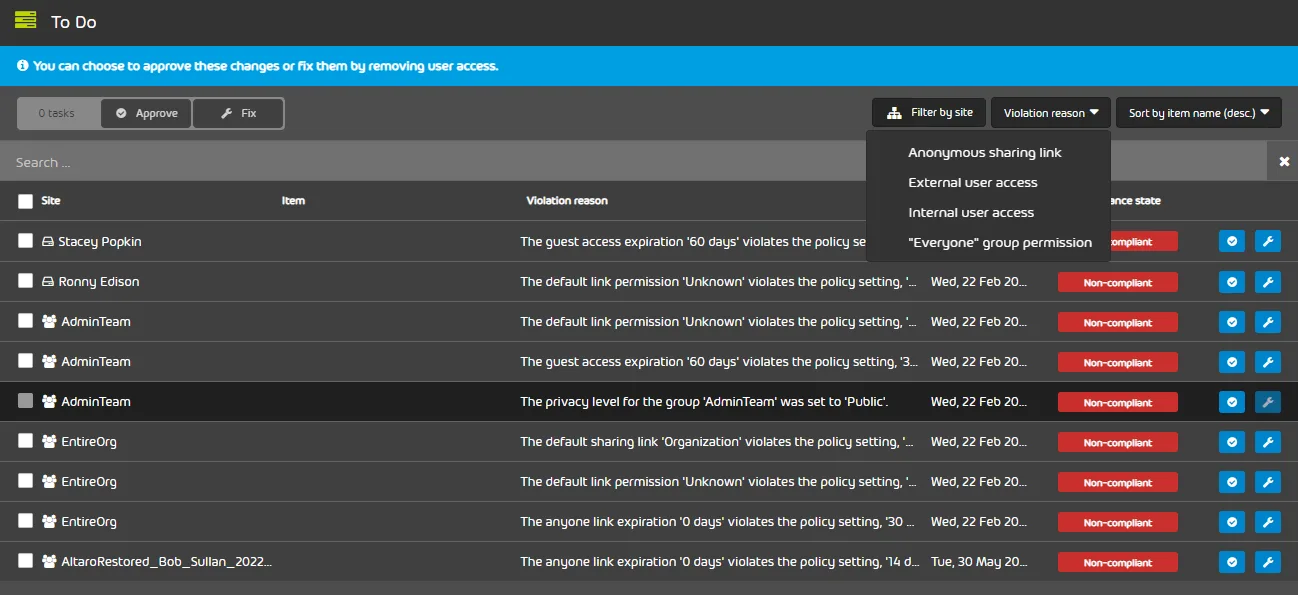

Ein besonders nützliches Featur ist die To-Do-Liste: Hier werden sämtliche Verstöße gegen die auf jeder SharePoint Online-Site angewendeten Richtlinie aufgelistet. Diese Verstöße können in großem Umfang korrigiert werden, bzw. Ausnahmen festgelegt werden, sofern eine geschäftliche Rechtfertigung besteht.

Aufgabenliste – der beste Freund des IT-Administrators

Es stehen verschiedene vordefinierte Compliance-Richtlinien zur Verfügung, die auf SharePoint-Websites angewendet werden können. Darüber hinaus besteht die Möglichkeit, individuelle Richtlinien nach eigenen Bedürfnissen zu erstellen.

Dies ist einer der grundlegenden Unterschiede zwischen dem nativen Ansatz und dem 365 Permission Manager. Anstatt eine einzige mandantenweite Voreinstellung für alle Websites zu generieren, die dann für jede Seite weiter manuell angepasst werden muss, können stattdessen individuelle Richtlinie auf jeder Seite angewendet werden, die jeweils aus einer Bibliothek, die speziell auf die Anforderungen des Unternehmens zugeschnitten ist, entnommen werden können.

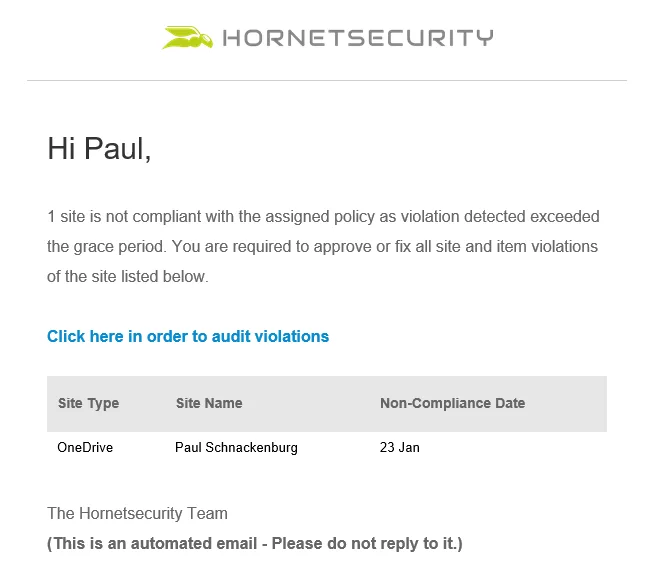

Ein weiteres Merkmal, das insbesondere von CISOs geschätzt wird, sind die Berichte. Diese ermöglichen es, die vollständigen Site-Berechtigungen, den Benutzer- und Gruppenzugriff sowie den externen Zugriff detailliert zu betrachten. Zudem sind auch Endnutzer aktiv in den Prozess eingebunden: Sie erhalten regelmäßige E-Mails, wenn ihre Seiten gegen Richtlinien verstoßen, versehen mit Links zum 365 Permission Manager, um etwaige Probleme umgehend zu beheben.

Emailbenachrichtigung an den Endnutzer

Der 365 Permission Manager wurde ursprünglich bei Hornetsecurity entwickelt, um die eigenen Herausforderungen beim Dateifreigeben in SharePoint zu bewältigen. Unser CISO Olaf Petry ist von diesem leistungsstarken Tool begeistert und betont:

Für einen CISO ist es entscheidend, die Strategie und Programme des Unternehmens effektiv zu überwachen, um eine angemessene Sicherheit der Informations- und Technologieanlagen zu gewährleisten. Doch dieser Prozess kann äußerst komplex sein. Der neue 365 Permission Manager von Hornetsecurity wird CISOs dabei unterstützen, indem er Sicherheits- und Compliance-Manager sowie Administratoren befähigt, Microsoft 365-Berechtigungen effizient und einfach zu kontrollieren und zu verwalten. Dadurch wird wirksam verhindert, dass kritische Daten in die falschen Hände gelangen.

Die Möglichkeit, einen Benutzernamen einzugeben und genau zu sehen, auf welche Websites und Dokumente ein Benutzer Zugriff hat, erleichtert zudem die Vorbereitung auf eine Prüfung erheblich.

Um Microsoft 365-Berechtigungen mühelos zu verwalten, Compliance-Richtlinien durchzusetzen und Verstöße problemlos zu überwachen, ist der 365 Permission Manager von Hornetsecurity ein unverzichtbares Tool. Schützen Sie Ihre Microsoft 365-Umgebung und machen Sie administrative Aufgaben zum Kinderspiel.

Fazit

Egal ob Sie auf die Einhaltung von Compliance Richtlinien hinarbeiten, Ihr Unternehmen auf die Nutzung von Copilot für Microsoft 365 vorbereiten oder einfach sicherstellen möchten, dass sensible Daten nicht zu weit verbreitet werden – die Lösung ist einfach: 365 Permission Manager von Hornetsecurity.

Häufig gestellte Fragen

Nicht-verwaltete Dateiberechtigungen stellen ein erhebliches Risiko für die Datensicherheit und -compliance dar. Die Funktion der Dateifreigabe wurde zur Förderung der Zusammenarbeit konzipiert, sie kann jedoch dazu führen, dass sensible Dokumente in die falschen Hände gelangen. Mit der Einführung von Copilot für Microsoft 365 werden die Risiken weiter verschärft, da es Zugriff auf dieselben Dokumente wie der Benutzer hat und somit die Datenschutzrichtlinien gefährden könnte.

Das File Sharing in Teams trägt erheblich zur Komplexität der Bemühungen um den Datenschutz bei. Dateien, die in Teams-Kanälen freigegeben werden, werden auf SharePoint-Websites gespeichert, während diejenigen, die in Chats hochgeladen werden, in OneDrive for Business gespeichert werden. Die Verwaltung von Berechtigungen für diese freigegebenen Dateien, insbesondere bei der Zusammenarbeit mit externen Benutzern, kann für IT-Administratoren entmutigend sein und zu Überwachungsfehlern sowie potenziellen Datenschutzverletzungen führen.

Um Datenschutz- und Compliance Herausforderungen zu bewältigen, benötigen Unternehmen effektive Tools, wie den 365 Permission Manager von Hornetsecurity. Dieses Tool bietet eine zentrale Verwaltung von SharePoint-Berechtigungen, die es Administratoren ermöglicht, Richtlinien anzuwenden, Verstöße zu identifizieren und übermäßige Zugriffsrechte zu beheben. Er bietet anpassbare Compliance-Richtlinien und umfassende Berichte und Benachrichtigungen für Endbenutzer, um die Datensicherheit und regulatorische Compliance sicherzustellen.