Den Adversary-in-the-Middle-Angriff verstehen – Wie er funktioniert und wie man sich dagegen schützen kann

Was ist ein Adversary-in-the-Middle-Angriff?

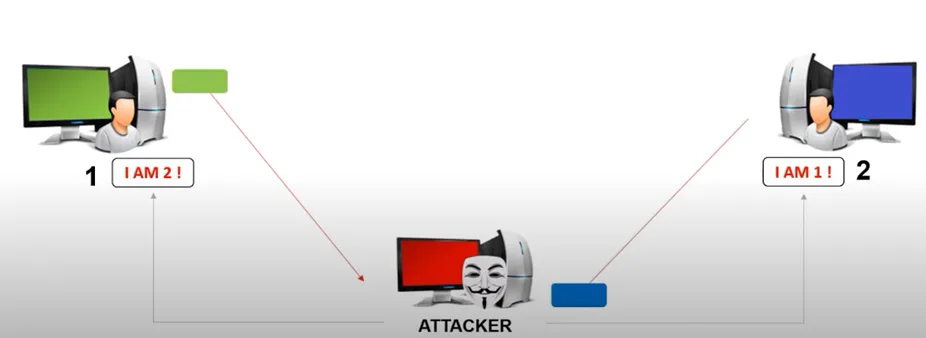

Ein Adversary-in-the-Middle-Angriff (früher Man-in-the-Middle-Angriff, heute manchmal auch Attacker-in-the-Middle-Angriff genannt) ist eine Art von Cyberangriff, bei dem ein Angreifer Nachrichten zwischen zwei Parteien, die glauben, miteinander zu kommunizieren, abfängt und weiterleitet.

Da die meisten Menschen fast ständig auf die eine oder andere Weise miteinander vernetzt sind, spielt das Internet im modernen Leben eine wichtige Rolle.

Daher sind die meisten öffentlichen Orte (wie Cafés, Restaurants und Verkehrsmittel) mit kostenlosem öffentlichem Wi-Fi ausgestattet, damit jeder seine E-Mails, Bankkonten und sozialen Medien abrufen kann. Vielen Menschen ist jedoch nicht bewusst, dass es nicht unbedingt klug ist, sich auf einen öffentlichen WiFi-Zugang zu verlassen.

Öffentliche WiFi-Netze sind zwar bequem, ermöglichen es aber Angreifern, die Geräte der Nutzer zu missbrauchen oder den Datenverkehr abzufangen, um Daten zu stehlen. Es reicht aus, ein gefälschtes Netzwerk einzurichten und einen „Adversary-in-the-Middle-Angriff“ durchzuführen, bei dem die Verbindungen überwacht (gesnifft) werden.

Wenn Sie sich in ein solches Netzwerk einwählen und sich auf einer unverschlüsselten Website anmelden, können Sie Ihre Anmeldedaten preisgeben. Glücklicherweise verwenden moderne Websites häufig Transport Layer Security (TLS) für verschlüsselte Verbindungen.

Wie funktionieren AitM-Angriffe?

AitM-Angriffe basieren auf einer heimtückischen Manipulation des Vertrauens. Im Wesentlichen positionieren sich die Angreifer zwischen zwei kommunizierenden Parteien und fangen deren Interaktionen ab. Durch dieses Abhören können sie Gespräche belauschen, auf sensible Daten zugreifen oder die ausgetauschten Informationen verändern. Der Prozess umfasst:

Abfangen

Angreifer geben sich als Vermittler aus und fangen Daten ab, die zwischen Opfern und legitimen Zielen ausgetauscht werden.

Nachahmen

Angreifer können sich als legitime Sender oder Empfänger ausgeben.

Datenmanipulation

Angreifer können Daten verändern, bösartige Inhalte einschleusen oder Informationen zurückhalten, um ihre bösartigen Ziele zu erreichen.

Schlüsselkonzepte eines Adversary-in-the-Middle-Angriffs

Adversary-in-the-Middle-Angriffe versuchen, die Kommunikation zwischen zwei Parteien abzuhören und zu beeinflussen. Zu den Hauptmotiven gehören der Diebstahl sensibler Daten (Passwörter, Bankdaten), das Abhören vertraulicher Gespräche, das Einschleusen bösartiger Inhalte und die Beeinträchtigung von Transaktionen. Böswillige Akteure nutzen das Vertrauen zwischen Opfern und Systemen aus, um Schwachstellen aufzudecken und sich unberechtigten Zugang zu verschaffen, um ihre Ziele zu erreichen.

Es gibt viele Möglichkeiten für Angreifer, sich zwischen die Kommunikation vertrauenswürdiger Parteien zu „schalten“, indem sie verschiedene Methoden anwenden, wie z. B:

Abfangen

Die gebräuchlichste, einfachste und dennoch effektivste Methode ist das Abfangen, indem der Angreifer Zugangspunkte einrichtet, die sich als legitime Hotspots ausgeben. Sobald die Benutzer verbunden sind, fangen die Angreifer den Datenverkehr ab, manipulieren oder überwachen ihn und ermöglichen so Abhören, Datendiebstahl und Datenintegritätsverletzung.

Spoofing

Das Imitieren von Kommunikationsendpunkten durch das Fälschen von ARP- und DNS-Adressen, auch Poisoning genannt, um Daten abzufangen und zu verändern:

- Um in einem lokalen Netzwerk den Netzwerkverkehr von anderen Systemen im Netzwerk über sein System umzuleiten, sendet der Angreifer ein gefälschtes Address Resolution Protocol (ARP) Paket, in welchem er eine falsche MAC- und IP-Addressen Kombination, bestehend aus seiner MAC Addresse mit der IP-Addresse des Systems dessen Netzwerkverkehr zu ihm umgeleitet werden soll, enthält.

- Domain Name System (DNS)-Poisoning funktioniert, indem Ihr Computer so modifiziert wird, dass er falsche Anweisungen empfängt und Sie stattdessen zu einer gefälschten Website des Angreifers leitet, ähnlich wie bei der Umleitung von Straßenschildern zu einem falschen Ort. Da die gefälschte Website der echten sehr ähnlich sein kann, bemerken Sie möglicherweise nicht, dass Sie umgeleitet wurden, was zu Datendiebstahl und Sicherheitsverletzungen führen kann.

SSL/TLS-Stripping

Beim SSL/TLS-Stripping wird eine sichere HTTPS-Verbindung in eine weniger sichere, verschlüsselte HTTP-Verbindung umgewandelt, wodurch die gesamte Online-Verbindung unsicher wird. Durch ARP-Spoofing oder die Einrichtung eines gefälschten Zugangspunkts kann sich ein Angreifer zwischen Sie und die Website schalten, die Sie besuchen möchten.

E-Mail-Hijacking

Beim E-Mail-Hijacking im Rahmen eines AitM-Angriffs wird der E-Mail-Verkehr abgefangen und verändert, indem sich zwischen Ihren E-Mail-Client und den Server geschaltet wird. Die Angreifer tricksen Ihren Client mit einer gefälschten sicheren Verbindung aus, um E-Mails zu manipulieren oder zu blockieren und möglicherweise Anmeldeinformationen zu stehlen. Sie können E-Mails weiterleiten oder verändern, ohne dass die Empfänger dies bemerken.

Um sich davor zu schützen, verwenden Sie verschlüsselte E-Mail-Protokolle, seien Sie vorsichtig bei der Nutzung öffentlicher Wi-Fi-Netzwerke, aktualisieren Sie Ihre Software und verwenden Sie sichere Passwörter.

Session-Hijacking

Wenn sich Benutzer mit einem Server verbinden, wird eine Sitzung gestartet, die den Benutzer auf dem Server identifiziert. Angreifer können dieses Session-Token ausspionieren und darauf zugreifen, wenn sie Websites besuchen, die keine Verschlüsselung oder ein unsicheres Protokoll wie HTTP verwenden, so dass sie Daten einer Webanwendung einsehen können, während sie sich als der Benutzer ausgeben.

MFA-Bypass

Bei einer neueren Art von AITM verwenden Kriminelle ein AITM-Kit, um eine gefälschte Anmeldeseite zu erstellen und Benutzer dazu zu verleiten, diese Seite zu besuchen (z. B. per E-Mail oder IM-Phishing).

Normalerweise sollte diese Art von Angriff fehlschlagen, da der Benutzer zusätzlich zur Eingabe von Benutzername und Passwort einen weiteren Schritt der Multi-Faktor-Authentifizierung durchführen muss, z. B. die Bestätigung einer Benachrichtigung über eine Smartphone-App oder die Eingabe eines sechsstelligen Codes, der in einer Textnachricht gesendet wird.

Diese Art von AITM-Angriff überwacht die MFA-Abfrage jedoch nahtlos, fängt dann den Antwortcode des Benutzers ab und leitet ihn an die eigentliche Anmeldeseite weiter. Das Endergebnis ist, dass der Benutzer nicht weiß, dass er kompromittiert wurde, während der Angreifer nun vollen Zugriff auf das Benutzerkonto hat.

Wie können Sie sich gegen Adversary-in-the-Middle-Angriffe schützen?

Auch wenn es viele potenzielle Angriffsvektoren für AITM-Angriffe gibt, können Sie diese Art der Bedrohung erheblich reduzieren, wenn Sie Ihr Unternehmen schützen.

Vermeiden Sie Phishing-E-Mails

Phishing-E-Mails sind eine gängige Methode, mit der Angreifer AITM-Angriffe durchführen. Phishing-E-Mails sind so gestaltet, dass sie wie legitime E-Mails aussehen, die von einer seriösen Quelle stammen, z. B. von einer Bank oder einer E-Commerce-Website.

Sie enthalten oft einen Link zu einer gefälschten Website, die wie die echte aussieht. Wenn Sie Ihre Zugangsdaten oder andere sensible Informationen eingeben, kann der Angreifer diese abfangen.

Seien Sie vorsichtig bei E-Mails von unbekannten Absendern und prüfen Sie immer die Echtheit von E-Mails, bevor Sie auf einen Link klicken.

Verschlüsselung

Eine der besten Techniken zur Abwehr von AitM-Angriffen ist die Verschlüsselung. Verschlüsselung schützt Ihre Kommunikation davor, von einem Gegner abgefangen und gelesen zu werden. Verwenden Sie sichere E-Mail- und Messaging-Dienste und surfen Sie immer mit HTTPS im Internet.

Heutzutage wird HTTPS häufig standardmäßig auf Websites verwendet, was eine zusätzliche Schutzebene darstellt. Verwenden Sie ein virtuelles privates Netzwerk (VPN), um Ihre Kommunikation zu verschlüsseln, wenn Sie sich mit einem öffentlichen Wi-Fi-Netzwerk verbinden.

SSL/TLS-Zertifikate überprüfen

Vergewissern Sie sich vor dem Besuch einer Website, dass das SSL/TLS-Zertifikat noch gültig ist. Websites können mit SSL/TLS-Zertifikaten verschlüsselt und authentifiziert werden. Wenn das Zertifikat einer Website nicht aktuell ist, könnte ein MitM-Angriff im Gange sein. Überprüfen Sie, ob die URL der Website mit „https://“ und nicht mit „http://“ beginnt.

Überprüfen Sie auch, ob in der Adressleiste Ihres Webbrowsers ein Schloss-Symbol zu sehen ist, das anzeigt, dass die Website über ein funktionierendes SSL/TLS-Zertifikat verfügt.

Heutzutage sind die meisten Websites mit HTTPS verschlüsselt, vor allem, da es kostenlose Zertifikate von Let’s Encrypt und anderen Anbietern gibt. Ist das Schloss-Symbol nicht zu sehen, sollten Sie dies als Warnsignal betrachten.

Sichere Wi-Fi-Netzwerke verwenden

Bleiben Sie unsicheren Wi-Fi-Netzwerken möglichst fern, insbesondere an öffentlichen Orten wie Hotels, Flughäfen und Cafés. Ungesicherte Wi-Fi-Netzwerke sind anfällig für AitM-Angriffe, da jeder die Kommunikation zwischen vernetzten Geräten abhören kann.

Verwenden Sie stattdessen ein sicheres Wi-Fi- oder Mobilfunknetz, das ein Passwort erfordert. Wenn Sie ein öffentliches Wi-Fi-Netzwerk verwenden müssen, verschlüsseln Sie Ihre Kommunikation mit einem VPN.

Ein wichtiger Faktor ist der Umgang mit Ihren Mitarbeitern, da mehr als 95 % der Angriffe auf menschliche Fehler zurückzuführen sind. Wenn Sie sich der Gefahren und der potenziellen Angriffsvektoren bewusst sind, die Angreifer nutzen, können Sie das Risiko, Opfer eines AITM-Angriffs zu werden, erheblich verringern.

Eine Möglichkeit besteht darin, Ihre Mitarbeiterinnen und Mitarbeiter mit einem Cyber Security Awareness Service über die Gefahren aufzuklären, um Ihre wichtigen Daten zu schützen.

Besuchen Sie jetzt unseren Hornetsecurity-Blog, um über die neuesten Entwicklungen auf dem Laufenden zu bleiben.

Fazit

AitM-Angriffe stellen ein ernsthaftes Risiko für die Online-Kommunikation dar und können zum Diebstahl sensibler Daten, finanziellen Verlusten und Rufschädigung führen. AitM-Angriffe müssen durch Vorsichtsmaßnahmen wie Verschlüsselung, die Überprüfung von SSL/TLS-Zertifikaten und die Vermeidung unsicherer Wi-Fi-Netzwerke verhindert werden.

Sie können Ihr Risiko, Opfer eines AitM-Angriffs zu werden, verringern, indem Sie Vorsicht walten lassen und die empfohlenen Praktiken befolgen.

FAQ

Bei einem Adversary-in-the-Middle-Angriff (AITM) schaltet sich ein Angreifer in einen Dialog zwischen einem Benutzer und einer Anwendung ein, um entweder die Diskussion mitzuhören oder eine der beiden Parteien zu imitieren und so den Eindruck zu erwecken, dass ein regulärer Informationsfluss stattfindet.

Adversary-in-the-Middle-Angriffe (AitM) können Anzeichen wie unerwartete SSL-Zertifikatswarnungen, plötzliche HTTPS-zu-HTTP-Änderungen, häufige Authentifizierungsanfragen, ungewöhnliches Netzwerkverhalten, unaufgefordertes Geräte-Pairing, fehlende Sicherheitsindikatoren, SSL-Zertifikatsabweichungen und unbekannte Geräte im Netzwerk aufweisen.

Unerklärliche Umleitungen zu HTTPS-Websites, Authentifizierungsanfragen oder eine langsame Netzwerkgeschwindigkeit können auf mögliche AitM-Aktivitäten hinweisen.

Im Jahr 2012 wurde eine hochentwickelte Cyberspionage-Malware namens Flame, auch bekannt als Flamer oder Skywiper, entdeckt. Sie wurde vermutlich von einem Nationalstaat entwickelt und zielte auf den Nahen Osten ab, insbesondere auf den Iran, Israel und die umliegenden Länder.

Flamer konnte über USB-Sticks, Netzwerkfreigaben und E-Mail-Anhänge in Computer eindringen, wobei er aufgrund seiner Komplexität und seines modularen Aufbaus mehrere Sicherheitslücken ausnutzte. Er verbreitete sich über Netzwerke und sammelte Informationen aus E-Mails, Sofortnachrichten und Dokumenten, wobei er getarnt und verschlüsselt blieb, um nicht entdeckt zu werden.

Es wurden Anweisungen gegeben und die gestohlenen Daten an seine Befehls- und Kontrollserver gesendet. Bei Bedarf löscht die Selbstzerstörungsfunktion von Flame alle Spuren.