Kryptographie

Von den Anfängen der Verschlüsselung, bis hin zur heutigen Zeit. Die Geschichte der Kryptographie und ein Blick in die Zukunft

Verschlüsselung ist heute hauptsächlich ein Begriff aus der IT. Daten, E-Mails, Computer etc. werden verschlüsselt. Doch das war nicht immer so. Die Verschlüsselung hat ihren Ursprung bereits im Jahre 480. Doch hier gab es natürlich noch keine IT, die es zu verschlüsseln galt. Die Verschlüsselung war bis vor einigen Jahren noch ein Tool, welches hauptsächlich in der Spionage oder in streng geheimen Regierungsmitteilungen Anwendung gefunden hat.

Inhaltsverzeichnis

Was ist Kryptographie?

A never ending story? Datenschutzverletzungen in großen Unternehmen schmücken die Schlagzeilen der Tagesblätter weltweit. Sie entwickeln sich zunehmend zu einer festen Größe in der Berichterstattung. Doch mit ihnen steigt auch das Bewusstsein von Unternehmen, sensible Daten vor den Eingriffen Dritter zu schützen. Das Ponemon Institut nimmt seit 14 Jahren einen stetigen Anstieg hinsichtlich der Implementierung von Verschlüsselungsstrategien in Unternehmen wahr.

Doch auch gesetzliche Bestimmungen, vor allem innerhalb Europas, zwingen Unternehmen zur Verschlüsselung. Wichtiger Treiber ist hier die im Mai 2018 in Kraft getretene Datenschutzgrundverordnung (DSGVO). Personenbezogene Daten müssen verschlüsselt werden, sobald diese über das Internet übermittelt oder in der Cloud gespeichert werden. Wurde noch vor einigen Jahren kaum an verschlüsselte Kommunikation gedacht, liegt sie derzeit „im Trend“.

Verschlüsselung ist jedoch keine Erfindung der Neuzeit. Historisch betrachtet liegen die Anfänge bereits sehr weit zurück, denn schon der römische Feldherr Gaius Julius Cäsar tauschte verschlüsselte Botschaften mit seinen Heerführern aus. Wir wollen in diesem Beitrag einen weiten Blick zurück in die Vergangenheit werfen, um die heutige Kryptographie besser verstehen zu können.

Steganographie – Historische Verschleierung

Wir schreiben das Jahr 480 und befinden uns mitten im Zeitalter der Antike. Römische Feldherren buhlen um die Herrschaft des römischen Königreichs. Intrigen, Morde und andere betrügerische Aktivitäten müssen geplant und durchgeführt werden. Doch wie soll so ein geplantes Attentat dem Auftragnehmer unentdeckt übermittelt werden? Haben Sie schon einmal von Zitronensaft auf Pergament gehört? Sie stellt einen klassischen geheimen Kommunikationsweg dar.

Der Text wird mittels Zitronensaft auf das Pergament geschrieben. Nachdem der Zitronensaft getrocknet ist, macht das Pergament den Eindruck eines unbeschriebenen Blattes.

Der Empfänger der Nachricht kann die Botschaft dennoch denkbar einfach entschlüsseln. So hielt er damals beispielsweise eine Kerze hinter das Pergament und konnte so den Zitronensaft sichtbar machen und die übermittelte Nachricht lesen. Daneben gab es weitere Methoden, die in der Antike genutzt wurden. So bediente man sich auch den Sklaven, schor ihnen die Haare vom Kopf, tätowierte die Nachricht auf den Hinterkopf und wartete bis die Haare wieder nachwuchsen, um die Nachricht dem rechtmäßigen Empfänger zu überbringen. Ohne Frage zählte dies zu den radikalen Kommunikationsmitteln und war auch damals nicht für eilende Nachrichten geeignet.

Die eben beschriebenen Verfahren gehören zur Steganografie, welche jedoch klar von der Kryptographie abzugrenzen ist. Steganografie beruht darauf, dass ein Außenstehender gar nicht erst mitbekommt, dass zwei Kommunikationspartner miteinander kommunizieren.

Cäsar Verschlüsselung

Im Gegensatz zur Steganografie darf die kryptographische Kommunikation zwischen zwei oder mehreren Kommunikationspartnern sichtbar sein und bleibt trotzdem geschützt. Nur die Botschaft ist für Außenstehende durch die Verschlüsselung dieser nicht erkennbar.

Bleiben wir in Rom. Tauchen wir in die Welt der Gallier und Römer ein.

Eine beliebte Verschlüsselungstechnik wurde von einer historisch sehr bekannten Persönlichkeit entwickelt: Gaius Julius Cäsar. Heute bekannt unter der Cäsar-Chiffre, kommunizierte der spätere römische Kaiser mit seinen Heerführern in verschlüsselten Botschaften. Weder Unbefugte noch der Feind, in diesem Fall die Gallier, wussten mit den Nachrichten etwas anzufangen. Doch mit der Zeit konnte dieses Verschlüsselungsverfahren mit recht einfachen Mitteln geknackt werden.

Die Cäsar-Chiffre ist ein einfaches symmetrisches Verschlüsselungsverfahren und basiert auf einer Substitution. Das bedeutet, dass jeder verwendete Buchstabe in der Nachricht durch einen neuen Buchstaben ersetzt wird. Der ersetzende Buchstabe ergibt sich aus einem Buchstabenversatz innerhalb des Alphabets, der im Voraus festgelegt wird, etwa eine Verschiebung um drei Stellen. Aus „Danke“ wird dann also „Gdqnh“. Für die Entschlüsselung wurde oft eine Chiffrierscheibe verwendet, um nicht dauernd das Alphabet vorbeten zu müssen. Dem Empfänger musste bei dieser Art der Verschlüsselung also lediglich der Versatz als geheimer Schlüssel im Voraus mitgeteilt werden.

Ein Unbefugter konnte ohne den Schlüssel zunächst nichts mit der Nachricht anfangen, doch hat er sich eine Zeit lang damit beschäftigt, ist es nach 25 Versuchen ein Leichtes die Nachricht zu entschlüsseln. Denn er musste maximal einmal das Alphabet prüfen, um den richtigen Buchstabenversatz aufzudecken. Heutige Computer würden dafür weniger als eine Sekunde benötigen.

Die Cäsar-Chiffre gilt heutzutage somit nicht mehr als sicher und wurde durch neuere Verfahren abgelöst. Unser Stichwort: Alle Mann einsteigen, wir reisen weiter nach Frankreich ins 16. Jahrhundert.

Vigenère Verschlüsselung

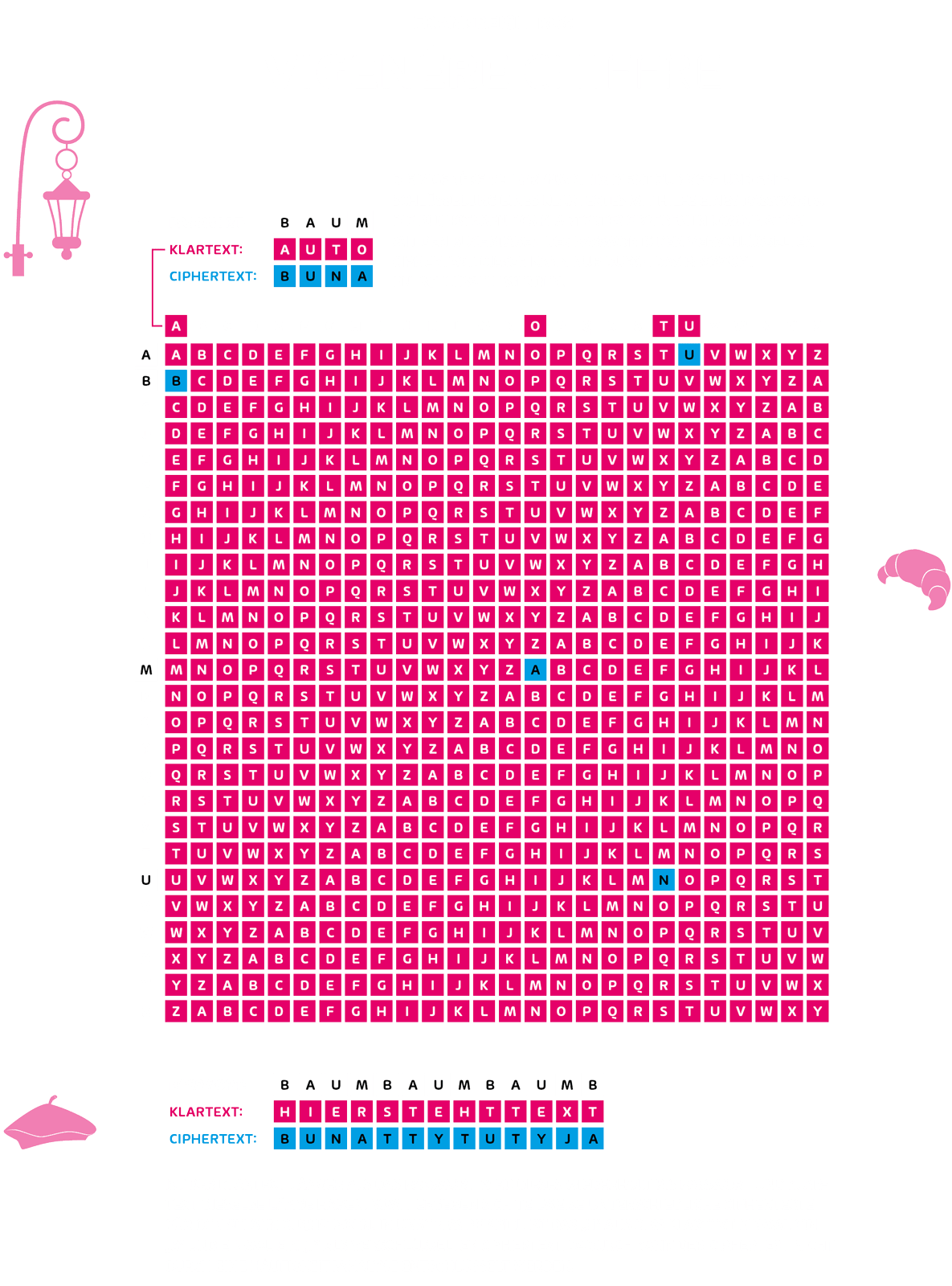

Eine der Methoden, die die Cäsar-Chiffre als sichere Alternative ablöste, war die des französischen Diplomaten und Kryptographen Blaise de Vigenère im 16. Jahrhundert, auch bekannt als Vigenère-Chiffre. Sie ist vergleichbar mit der Cäsar-Chiffre und basiert auch auf der Substitution von Buchstaben, jedoch werden dabei mehrere Geheimtextalphabete genutzt.

Wie viele Alphabete genutzt werden, wird durch einen Schlüssel bestimmt. Statt einer Zahl wird hier ein Schlüsselwort gewählt, welches unter die Botschaft geschrieben wird. Das Schlüsselwort bestimmt pro Buchstaben den Buchstabenversatz. Der erste Buchstabe des Schlüsselwortes bestimmt das Alphabet für den ersten Buchstaben des Klartextes, der zweite Buchstabe des Schlüsselwortes bestimmt das Alphabet für den zweiten Klartextbuchstaben.

Beispiel Vigenère Verschlüsselung

Schlüsselwort: Geschenk | Nachricht: Wir schenken Tom einen Gutschein zum Geburtstag

W I R S C H E N K E N T O M E I N E N G U T S C H E I N Z U M G E B U R T S T A G

G E S C H E N K G E S C H E N K G E S C H E N K G E S C H E N K G E S C H E N K G

Das „G“ gibt nun einen Buchstabenversatz um sieben Buchstaben vor, da das „G“ an siebter Stelle im Alphabet steht. Das „E“ einen Versatz um fünf Buchstaben und so weiter. So wird aus dem „WIR“ ein „DNK“.

Die Sicherheit dieses Verschlüsselungsverfahrens hängt stark mit der Schlüssellänge zusammen und damit, ob man den Schlüssel wiederholt verwendet. Wirklich sicher ist das Schlüsselwort aus unserem Beispiel daher nicht.

Doch nach einigen Jahren erwies sich auch dieses Verschlüsselungsverfahren als entzifferbar. Eine ebenfalls lange Zeit als unknackbar geltendes Verschlüsselungsverfahren schauen wir uns jetzt an

Enigma Code und die Turing Maschine

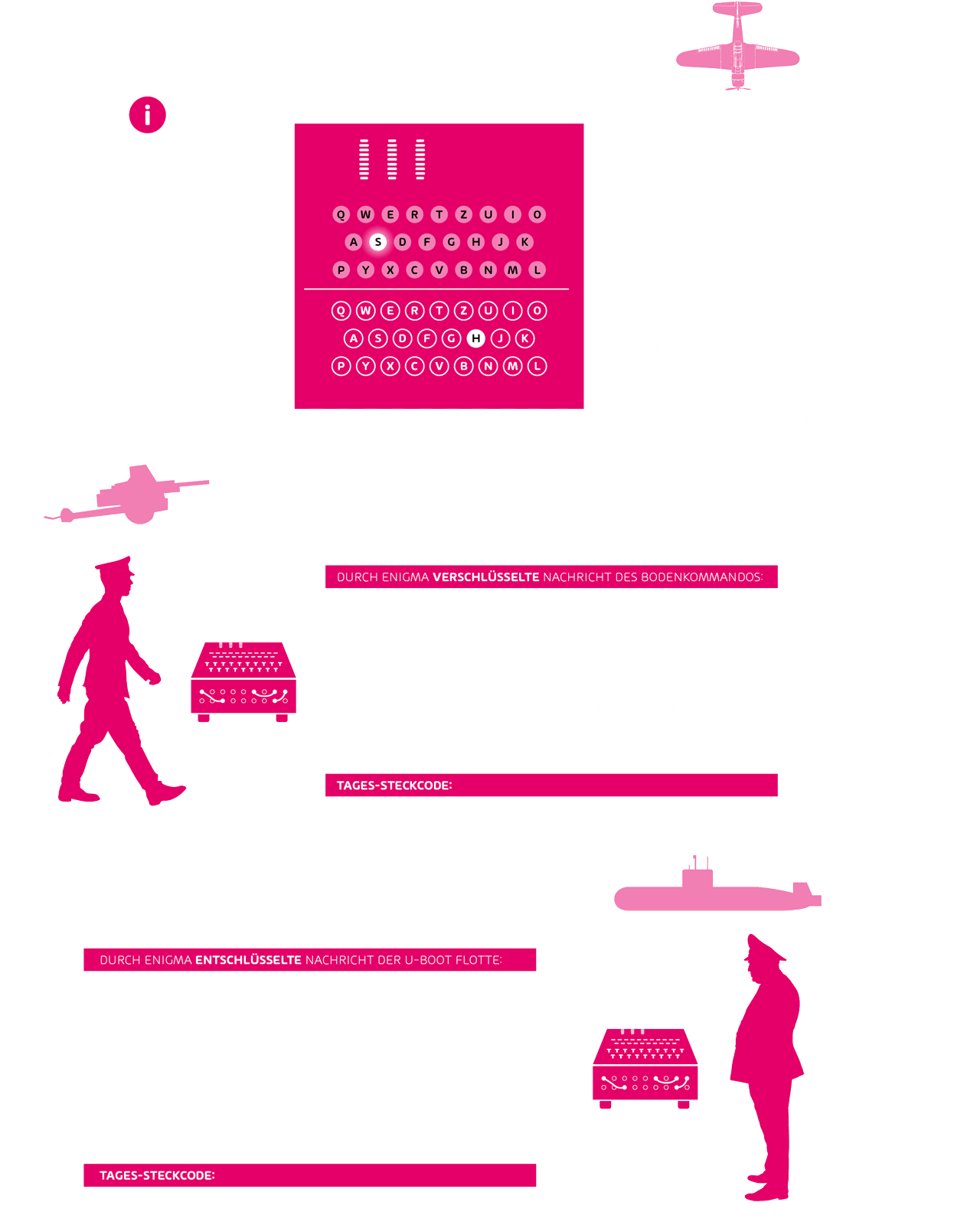

Wir machen einen Stopp in Deutschland in den 30er Jahren. Wie bereits bei der Cäsar-Chiffre beschrieben, wurden Verschlüsselungsverfahren vorrangig im militärischen Kontext genutzt. Kaum verwunderlich daher, dass auch Deutschland während des Zweiten Weltkriegs auf verschlüsselte Kommunikation setzte. Das Besondere an dieser Verschlüsselung war, dass sie mithilfe einer Maschine ver- und entschlüsselt wurde. Der Schlüssel dazu wurde jeden Tag geändert, sodass er nach 24 Stunden seine Gültigkeit verlor. Die Maschine, von der die Rede ist, ist Enigma.

Die Spezialmaschine zur routinemäßigen Chiffrierung und Dechiffrierung wurde von Arthur Scherbius 1918 erfunden. Das grundlegende Arbeitsprinzip geht bereits auf die Jahre des Ersten Weltkriegs zurück. Der Erste Weltkrieg gilt als der erste Krieg, in dem Kryptographie systematisch genutzt wurde. Bereits während des Krieges und auch in den Jahren danach wurden erste Maschinen entwickelt, die eine deutlich höhere Sicherheit boten als die manuellen Methoden. Enigma wurde nach ihrer Herstellung zum Kauf angeboten, stieß aber sowohl in der Wirtschaft als auch bei staatlichen Stellen auf sehr geringes Interesse. Erst 1933 gehörte die Enigma unter Hitler zur Standardausrüstung der Nationalsozialisten. Doch wie funktioniert diese wunderliche Maschine eigentlich genau?

Auf den ersten Blick erinnert sie an eine klassische Schreibmaschine. Doch in ihrem Inneren verbirgt sich ein recht kompliziertes System. Einfach erklärt, beruht das Funktionsprinzip auf einfachen Stromkreisen, von denen jeder eine Buchstabentaste des Tastenfelds mit einem elektrischen Lämpchen verbindet, das auf dem Anzeigenfeld einen Buchstaben aufleuchten lässt. Dabei ist das „A“ jedoch nicht mit dem „A“ des Anzeigenfelds verbunden: alle Walzen sind nach einem bestimmten System miteinander verschränkt. Die Nachricht kann also nur dann entschlüsselt werden, wenn der Empfänger alle Einstellungen der Sende-Enigma kennt.

Hört sich nach einer unüberwindbaren Verschlüsselung an, oder? Doch auch sie wurde 1941 von einem britischen Informatiker geknackt. Alan Turing hat Enigma mit einer selbst entwickelten „Turing-Maschine“ den Kampf angesagt und tatsächlich gewonnen. Historiker behaupten, dass so der Zweite Weltkrieg vorzeitig beendet werden konnte und Millionen Leben rettete.

Grundsatz moderner Kryptographie

Wie Sie nun an unseren verschiedenen Stationen gelernt haben, konnten selbst Systeme geknackt werden, deren Verschlüsselungsalgorithmus nur dem Empfänger und Sender bekannt war. Aber genau hier lag auch das Problem. Ein Grundsatz der modernen Kryptographie, auch bekannt als das Kerckhoffs’sche Prinzip, besagt daher, dass die Sicherheit eines (symmetrischen) Verschlüsselungsverfahrens auf der Sicherheit des Schlüssels beruht anstatt auf der Geheimhaltung des Algorithmus. Es empfiehlt sich daher auf öffentliche Algorithmen zurückzugreifen, die bereits hinreichend analysiert wurden.

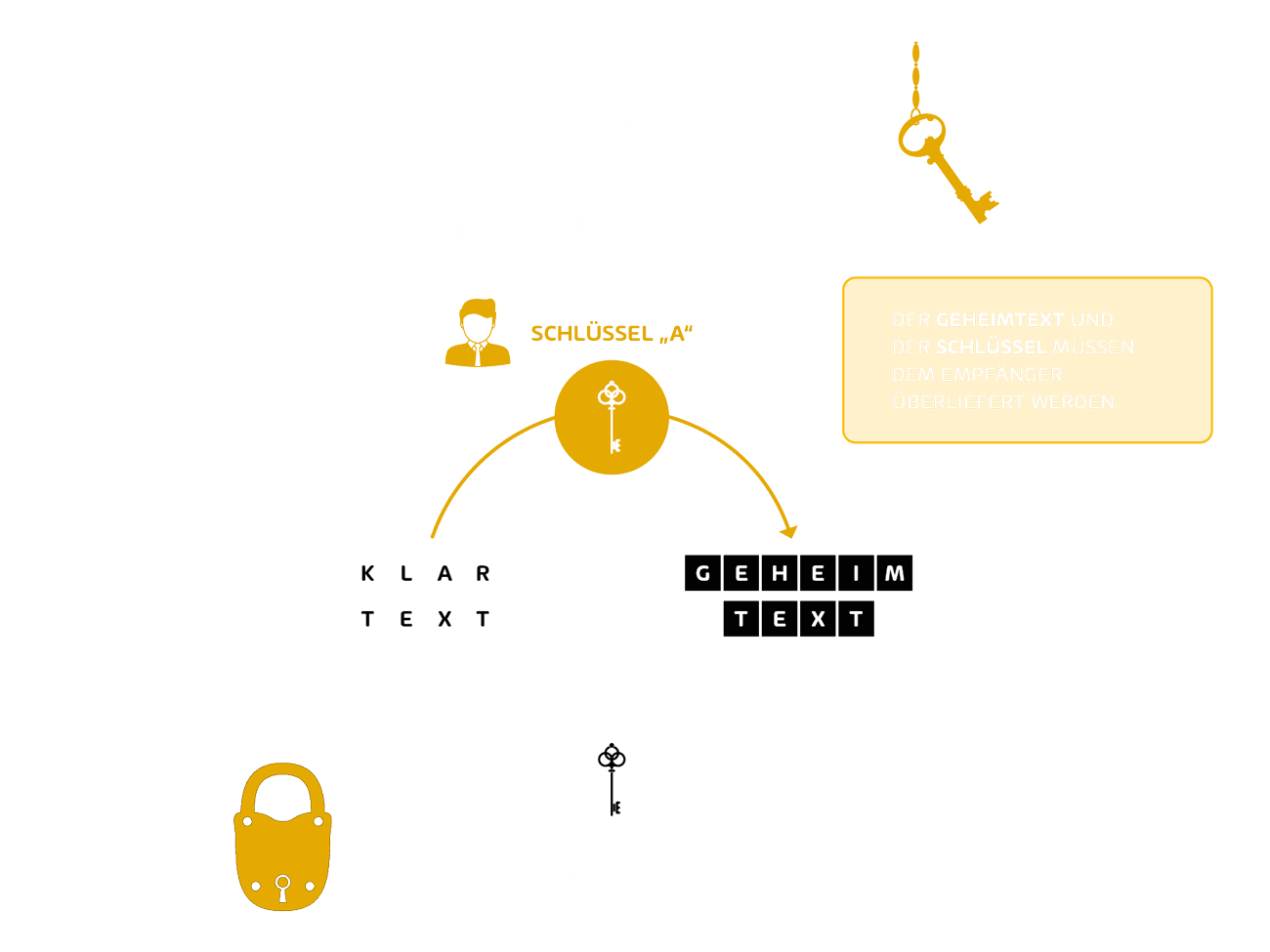

Symetrische Verschlüsselung: Ver- und Entschlüsselung von Informationen

Es gibt unendlich viele Möglichkeiten Nachrichten oder Daten zu verschlüsseln. Das bringt uns zu unserem ersten Stopp. Alle besuchten Stationen aus dem ersten Beitrag haben eines gemeinsam: Sie basieren alle auf der gleichen Verschlüsselungsart, der symmetrischen Verschlüsselung.

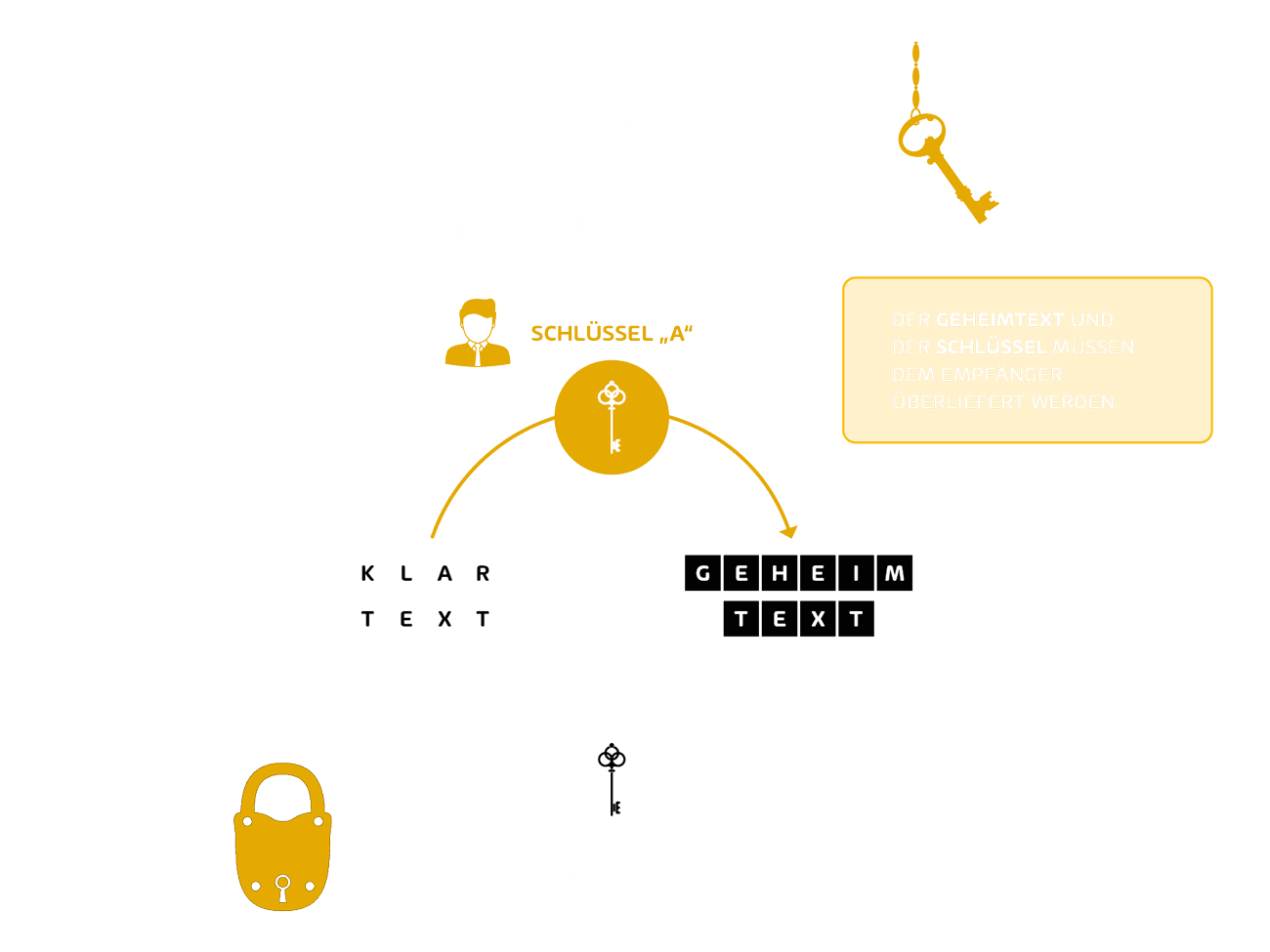

Das Prinzip der symmetrischen Verschlüsselung beschreibt die Ver- und Entschlüsselung zwischen Sender und Empfänger mit ein und demselben Schlüssel. Jedoch muss der Schlüssel gemeinsam mit der chiffrierten Nachricht zunächst an den Empfänger übergeben werden, damit dieser die Nachricht im Klartext lesen kann. Also etwa wie der Bote, der früher vom Sender mit der Botschaft zum Empfänger reiste, um ihm diese zu überbringen. Bis in die 1970er-Jahre wurden ausschließlich symmetrische Verschlüsselungsverfahren eingesetzt. Ein sehr bekanntes und weit verbreitetes Verschlüsselungsverfahren ist der Data Encryption Standard (DES), den wir uns an unserer nächsten Station genauer ansehen wollen.

Data Encryption Standard – von IBM und der NSA zum DES

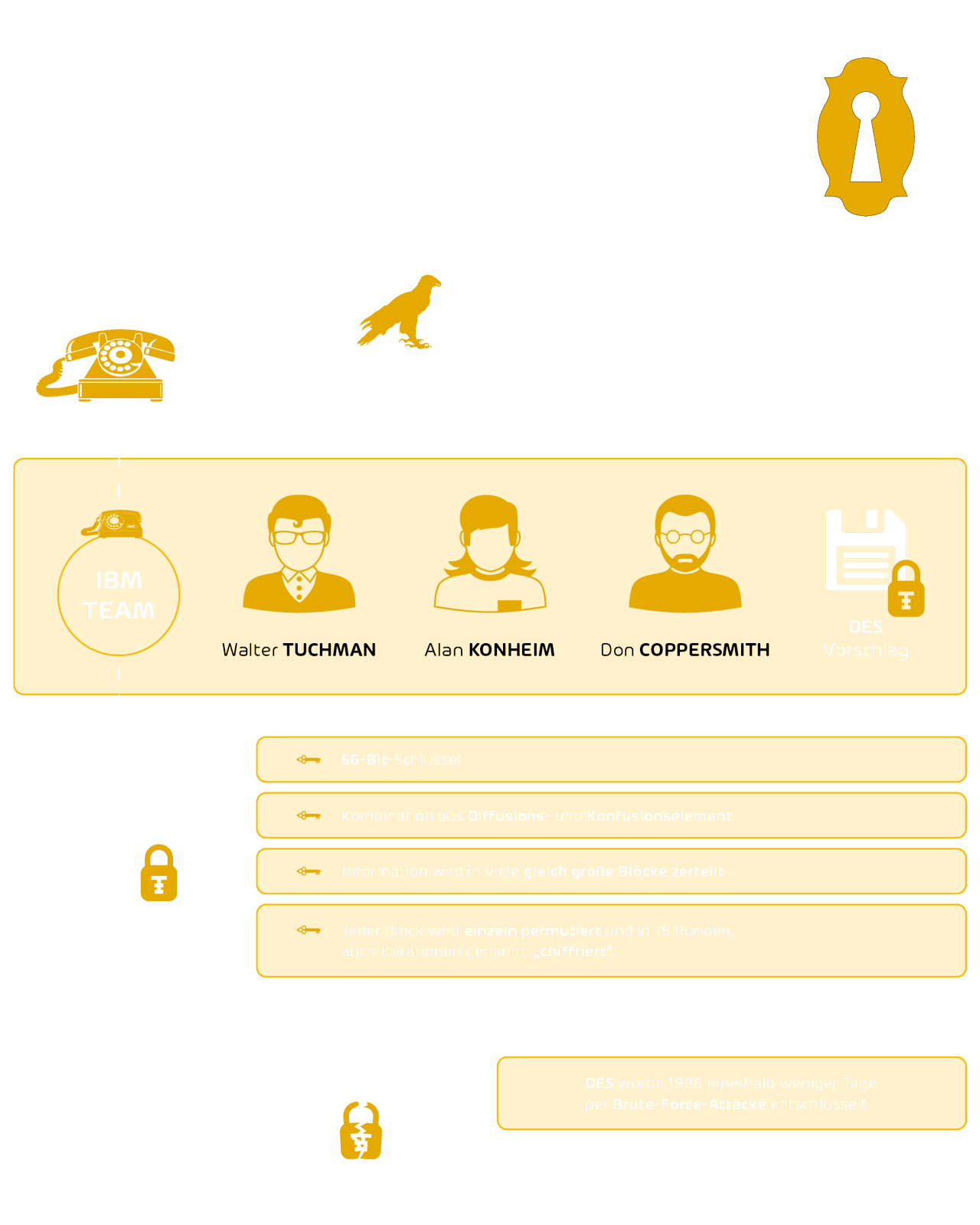

DES wurde in den 1970er-Jahren entwickelt, nachdem die NSA eine Ausschreibung zur Entwicklung eines einheitlichen Standards für die behördenübergreifende Verschlüsselung vertraulicher Daten veröffentlichte.

Ein IBM-Entwicklungsteam um Walter Tuchman, Don Coppersmith und Alan Konheim reichte daraufhin einen vielversprechenden Vorschlag für ein entsprechendes Verschlüsselungsverfahren ein und wurde prompt beauftragt. Am 17. März 1975 wurde der von IBM entworfene Algorithmus im Federal Register veröffentlicht und bereits ein Jahr später als Verschlüsselungsstandard zugelassen.

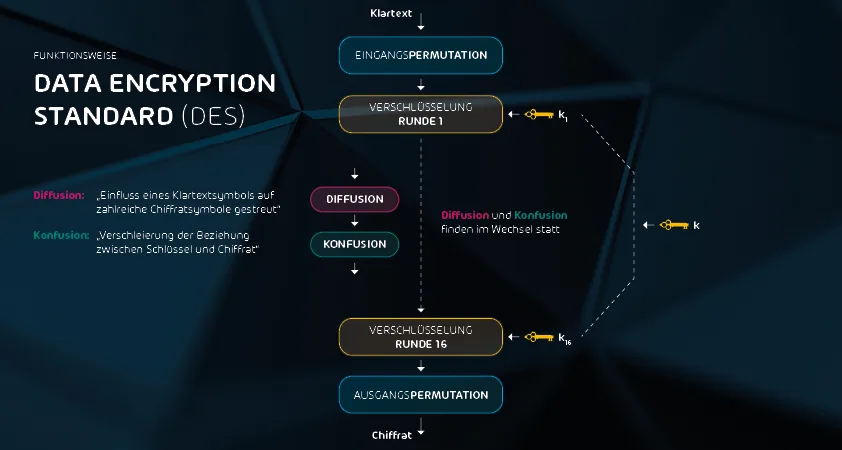

DES nutzt einen 56-Bit-Schlüssel und eine Kombination aus Diffusions- und Konfusionselementen. Die zu verschlüsselnde Information wird in viele gleich große Blöcke zerteilt. Jeder Block wird unter Verwendung eines Runden-Schlüssels einzeln chiffriert und in 16 Runden, auch Iterationen genannt, „verwürfelt“. Um die Botschaft wieder zu entschlüsseln, müssen die Blöcke wieder in die richtige Reihenfolge gebracht werden.

Vielfach kamen Fragen zu der Rolle der NSA in diesem Projekt auf. Die NSA soll bewusst eine Hintertür eingebaut haben, um so die verschlüsselten Informationen mitlesen zu können. Anlass zu den Vermutungen gaben vor allem die Diskussionen um die Schlüssellänge: IBM bevorzugte eine Schlüssellänge von 64 Bits während die NSA eine Schlüssellänge von 48 Bits als ausreichend ansah. Geeinigt wurde sich dann auf 56 Bits.

Vielfach kamen Fragen zu der Rolle der NSA in diesem Projekt auf. Die NSA soll bewusst eine Hintertür eingebaut haben, um so die verschlüsselten Informationen mitlesen zu können. Anlass zu den Vermutungen gaben vor allem die Diskussionen um die Schlüssellänge: IBM bevorzugte eine Schlüssellänge von 64 Bits während die NSA eine Schlüssellänge von 48 Bits als ausreichend ansah. Geeinigt wurde sich dann auf 56 Bits.

Weitreichend eingesetzt wurde DES bei Geldautomaten, es wurde daher als ein sehr sicheres Verschlüsselungssystem angesehen. 1998 gelang es jedoch mit „Deep Crack“ erstmalig den 56-Bit-Schlüssel zu knacken. Das Gerät konnte den DES-Algorithmus innerhalb weniger Tage per Brute-Force-Methode entschlüsseln. Heutzutage wäre dies bereits in kürzester Zeit möglich. DES wurde daher eine hohe Anfälligkeit für Brute-Force-Attacken attestiert.

2001 löste der Advanced Encryption Standard DES als Nachfolger ab. Dies bringt uns zu unserer nächsten Station.

Advanced Encryption Standard (AES) – mehr Sicherheit

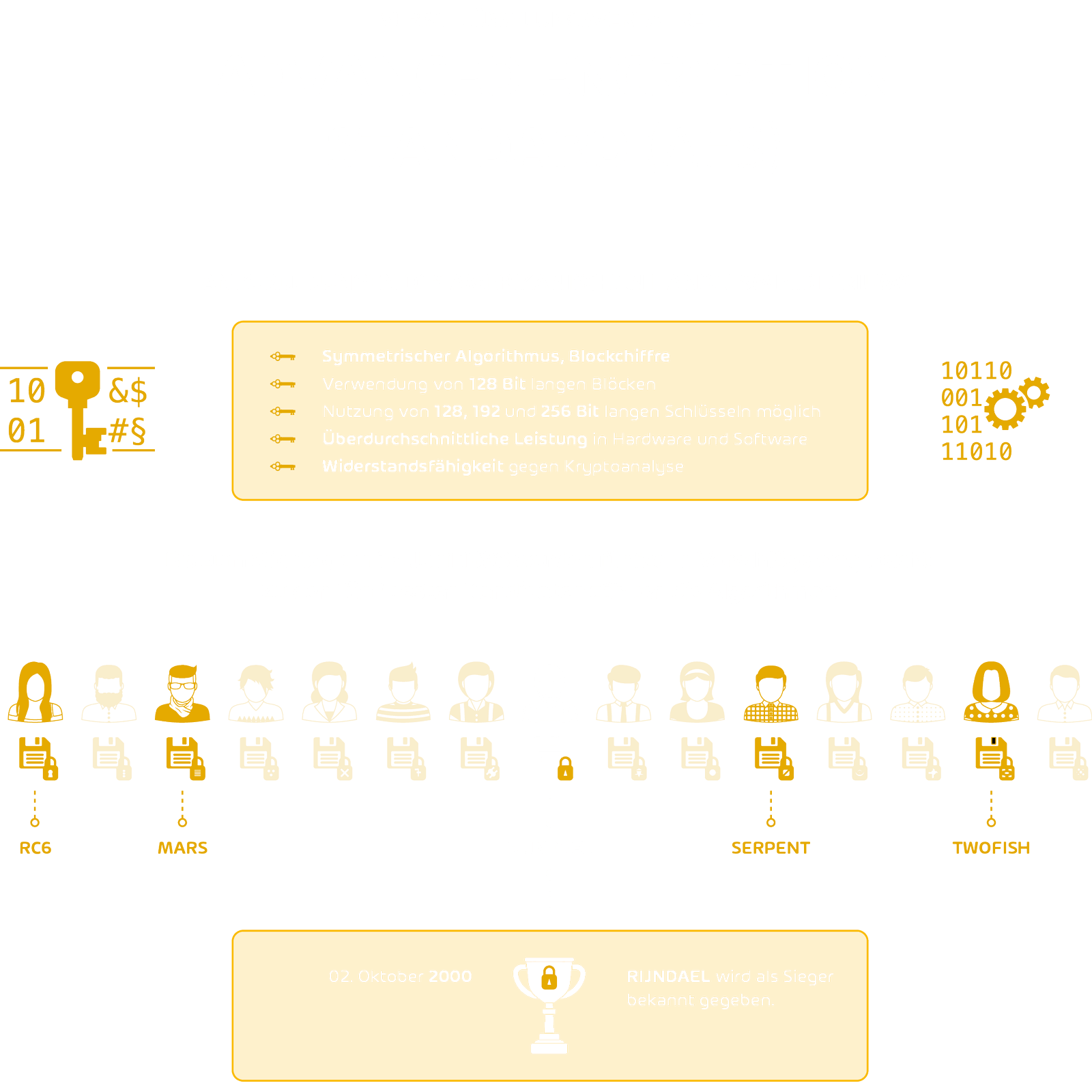

Da DES seit den 1990er-Jahren mit seinem 56-Bit-Schlüssel nicht mehr ausreichend gegen Brute-Force-Angriffe gesichert war, schrieb das amerikanische Handelsministerium am 02. Januar 1997 die Suche nach einem Nachfolgealgorithmus aus. Um eine gewisse Sicherheit des Advanced Encryption Standards zu gewährleisten, musste der Algorithmus bestimmte Kriterien erfüllen.

Auswahlkriterien AES:

• Symmetrischer Algorithmus, Blockchiffre

• Verwendung von 128 Bit langen Blöcken

• Einsetzen von 128, 192 und 256 Bit langen Schlüsseln möglich

• Überdurchschnittliche Leistung in Hardware und Software

• Widerstandsfähigkeit gegen Kryptoanalyse

Bis zum Stichtag am 15. Juni 1998 wurden fünfzehn Vorschläge eingereicht. Zu den fünf besten Kandidaten zählten die Algorithmen MARS, RC6, Rijndael, Serpent und Twofish. Da alle Kandidaten die geforderten Kriterien erfüllten, wurden weitere Anforderungen aufgestellt, um einen Sieger küren zu können. Da Rijndael vor allem durch seine einfache Softwareimplementierung, Sicherheit und Geschwindigkeit überzeugte, wurde der belgische Algorithmus am 02. Oktober 2000 als Sieger bekannt gegeben.

Doch die Auswahl des Siegers war nicht unumstritten. Kritiker sahen in den Vorteilen der Struktur und der Effizienz des Rijndael Algorithmus auch Schwächen. Sie führten an, dass je einfacher die Struktur eines Algorithmus ist, desto leichter es auch für Hacker wird diese Struktur nachzuvollziehen und zu hacken. Praktisch relevante Angriffe gibt es jedoch bis heute nicht, womit AES als sehr sicher gilt. Der Einsatz von AES-Verschlüsselung ist weitverbreitet, etwa bei Wireless LAN, VPNs, VoIP-Telefonie oder der Verschlüsselung von Dateien.

Asymmetrische Verschlüsselung mit einem Schlüsselpaar: It’s a match!

Wie bereits erwähnt basieren DES und sein Nachfolger AES auf der symmetrischen Verschlüsselung. Eine andere Verschlüsselungsart ist die asymmetrische Verschlüsselung. Anders als die symmetrische Verschlüsselung setzt die asymmetrische auf zwei Schlüsselpaare: Der sogenannte Private Key und der Public Key. Der Sender verschlüsselt seine Botschaft mit dem Public Key des Empfängers. Der Empfänger kann die Botschaft dann wiederum nur mit seinem Private Key entschlüsseln. Der Private Key ist, wie der Name schon sagt, privat und bleibt weitestgehend auf den eigenen Geräten gespeichert. Dieser Prozess stellt sicher, dass nur der rechtmäßige Empfänger die Botschaft entziffern kann. Prominente Verschlüsselungstechniken, die die asymmetrische Verschlüsselung verwenden, sind PGP und S/MIME.

Soll also nun eine Nachricht verschlüsselt an einen Empfänger gesendet werden, wird zunächst der Public Key des Empfängers benötigt. Der Public Key kann als eine Art „Einwegschlüssel“ charakterisiert werden, da dieser nur verschlüsseln nicht aber entschlüsseln kann. Ein sehr alltägliches Beispiel zur Veranschaulichung ist der Postkasten beim traditionellen Briefversand: Der Sender kennt die Adresse des Empfängers und kann den Brief in seinen Postkasten werfen. Über diesen Weg kann der Brief allerdings nicht vom Empfänger rausgeholt werden. Es bedarf hier also eines weiteren Schlüssels, um den Postkasten zu öffnen und anschließend an den Brief zu gelangen. Analog kann der Empfänger die Nachricht daher nur mit seinem Private Key wieder entschlüsseln.

1974 machte Ralph Merkle mit dem nach ihm benannten Merkles Puzzle den ersten Schritt zur Entwicklung des asymmetrischen Kryptosystems. Das erste asymmetrische Verschlüsselungsverfahren wurde dann bereits 1977 von Kryptographen am MIT entwickelt: das RSA-Verfahren. Jedoch ist dieses sehr anfällig für Angriffe, da es deterministisch, also vorherbestimmt, arbeitet und somit einfach zu knacken ist.

PGP (Pretty Good Privacy) Verschlüsselung: Ziemlich gut!

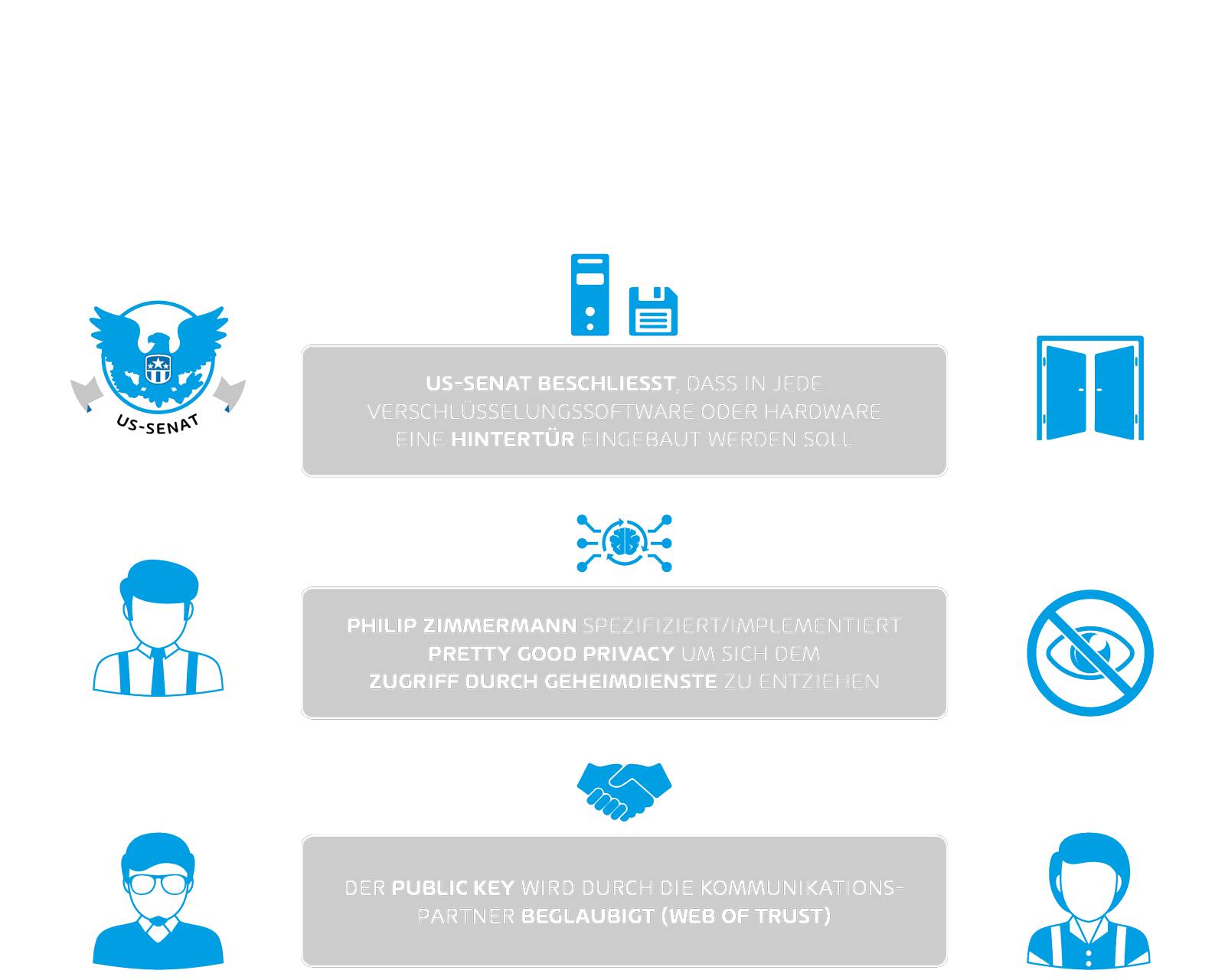

In den 90er Jahren beschloss der US-Senat, dass in jede Verschlüsselungssoftware oder Hardware eine Hintertür eingebaut werden sollte. Pretty Good Privacy, kurz PGP, wurde daraufhin 1991 von Philip Zimmermann spezifiziert. Mit der Entwicklung verfolgte er das Ziel, dass alle US-Bürger und Bürgerbewegungen verschlüsselte Nachrichten austauschen und sich dem Zugriff durch Geheimdienste entziehen konnten.

Da das US-Exportgesetz einen lizenzfreien Export des PGP-Quellcodes verhinderte, wurde dieser als Buch von über 60 Freiweilligen abgetippt. Das Buch fiel damals nicht unter die Exportbeschränkungen und konnte somit legal aus den USA exportiert werden, um den Code weltweit bekannt zu machen.

1997 wurde PGP von McAfee aufgekauft und in dessen Produktportfolio integriert. 2002 hat das Unternehmen die Marke wieder aufgegeben. Grund dafür soll die starke Kritik an dem nicht offengelegten Quelltext von PGP gewesen sein. Bis 2010 hielt die neu gegründete PGP Corporation alle Rechte an PGP inne, bis sie im Jahr 2010 an Symantec veräußert wurde.

PGP basiert auf einem Verschlüsselungskonzept mit zwei Hauptfunktionen: Verschlüsselung und Signierung einer Nachricht. Bei der Verschlüsselung kommen, wie bereits erklärt, ein Schlüsselpaar zur Anwendung. Jedoch wird bei PGP nicht die ganze Nachricht asymmetrisch verschlüsselt, sondern nur der verwendete Sitzungsschlüssel. Die eigentliche Nachricht wird symmetrisch chiffriert. Grund für diese hybride Verschlüsselung ist der zu hohe Rechenaufwand bei einer rein asymmetrischen Verschlüsselung.

Der Public Key kann neben der Verschlüsselung auch zur Signaturerzeugung genutzt werden, mit der die Echtheit der Nachricht bestätigt werden kann. So können die Authentizität, Integrität und Vertraulichkeit der Nachricht garantiert werden. Um dies zu erreichen, muss der öffentliche Schlüssel mit den Private Keys der anderen Kommunikationspartner beglaubigt werden. Man bezeichnet dieses Vorgehen auch als Web of Trust (WoT). Diese Art von Trust Model ist dann vorteilhaft, wenn man anonym bleiben möchte. Prominente Nutzer der PGP-Verschlüsselung sind daher etwa Whistleblower wie Edward Snowden. Die Sicherheit von PGP ist nur solange gewährleistet, wie die Nutzer ihre privaten Schlüssel geheim halten.

Wir machen einen Sprung von dem 1991 entwickelten PGP ins Jahr 1999, der Geburtsstunde von einem weiteren asymmetrischen Verschlüsselungsstandard.

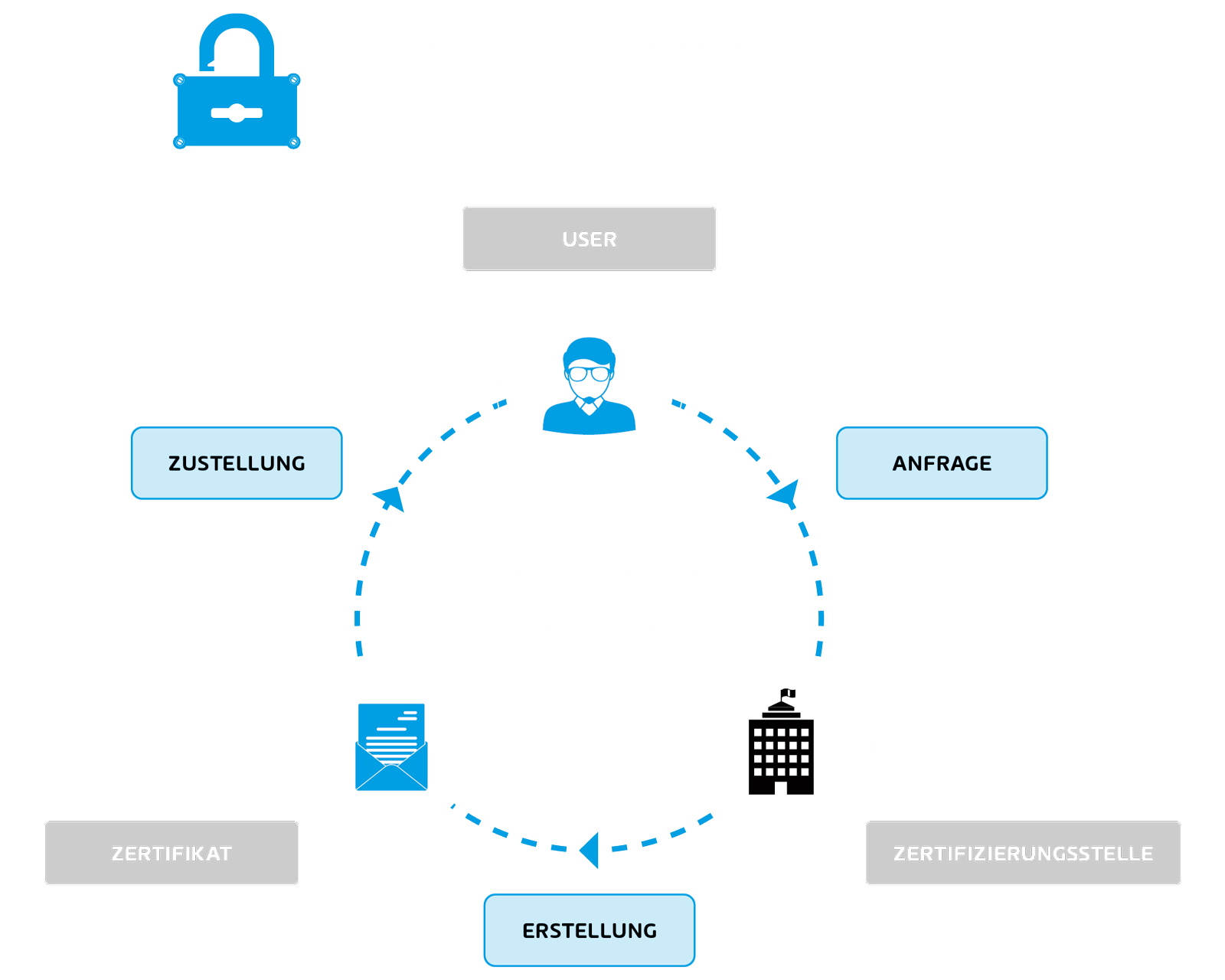

S/MIME – Verschlüsselung über Zertifikate

Das im Jahr 1999 veröffentlichte Verschlüsselungsverfahren, S/MIME, basiert ebenfalls auf den Hauptanwendungen Signierung und Verschlüsselung und ähnelt damit der Funktionsweise von PGP. Wer jedoch seine E-Mails mit S/MIME verschlüsseln und signieren möchte, muss sich bei einer entsprechenden Zertifizierungsstelle registrieren und ein Zertifikat beantragen. Die Beglaubigung des öffentlichen Schlüssels durch die anderen Kommunikationspartner, wie es bei PGP der Fall ist, wird hier also durch ein förmliches Zertifikat ersetzt. Der Kommunikationspartner kann dann in den Header-Informationen der Nachricht einsehen, von welcher Zertifizierungsstelle der Sender sein Zertifikat erhalten hat und ggf. seine Identität über diese Stelle bestätigen lassen. Vor allem Unternehmen nutzen bei ihrer E-Mail-Verschlüsselung S/MIME.

Grundsätzlich sind beide vorgestellten Verschlüsselungsverfahren nur so lange sicher, wie der private Schlüssel geheim gehalten wird. Im Jahr 2018 veröffentlichte jedoch ein Forscherteam der Fachhochschule Münster, der Ruhr Universität Bochum und der Universität Leuven ein Dokument, welches die Sicherheit der Verschlüsselungsstandards PGP und S/MIME infrage stellt und damit für Aufmerksamkeit sorgte. Im Fokus der Forschungsergebnisse standen allerdings nicht die Protokolle selbst, sondern eine Schwachstelle in Mail-Clients wie Thunderbird, Apple-Mail und Co. Die Thematik wurde unter „Efail“ weltweit in Medienberichten aufgegriffen. Auch Hornetsecurity widmete Efail einen eigenen Blogbeitrag.

Langsam, aber sicher wollen wir nun das Terrain der verschiedenen Verschlüsselungsverfahren verlassen und uns an den nächsten Stationen anschauen, welchen Angriffen sowohl Verschlüsselungsverfahren als auch der Datenverkehr selbst ausgesetzt sind.

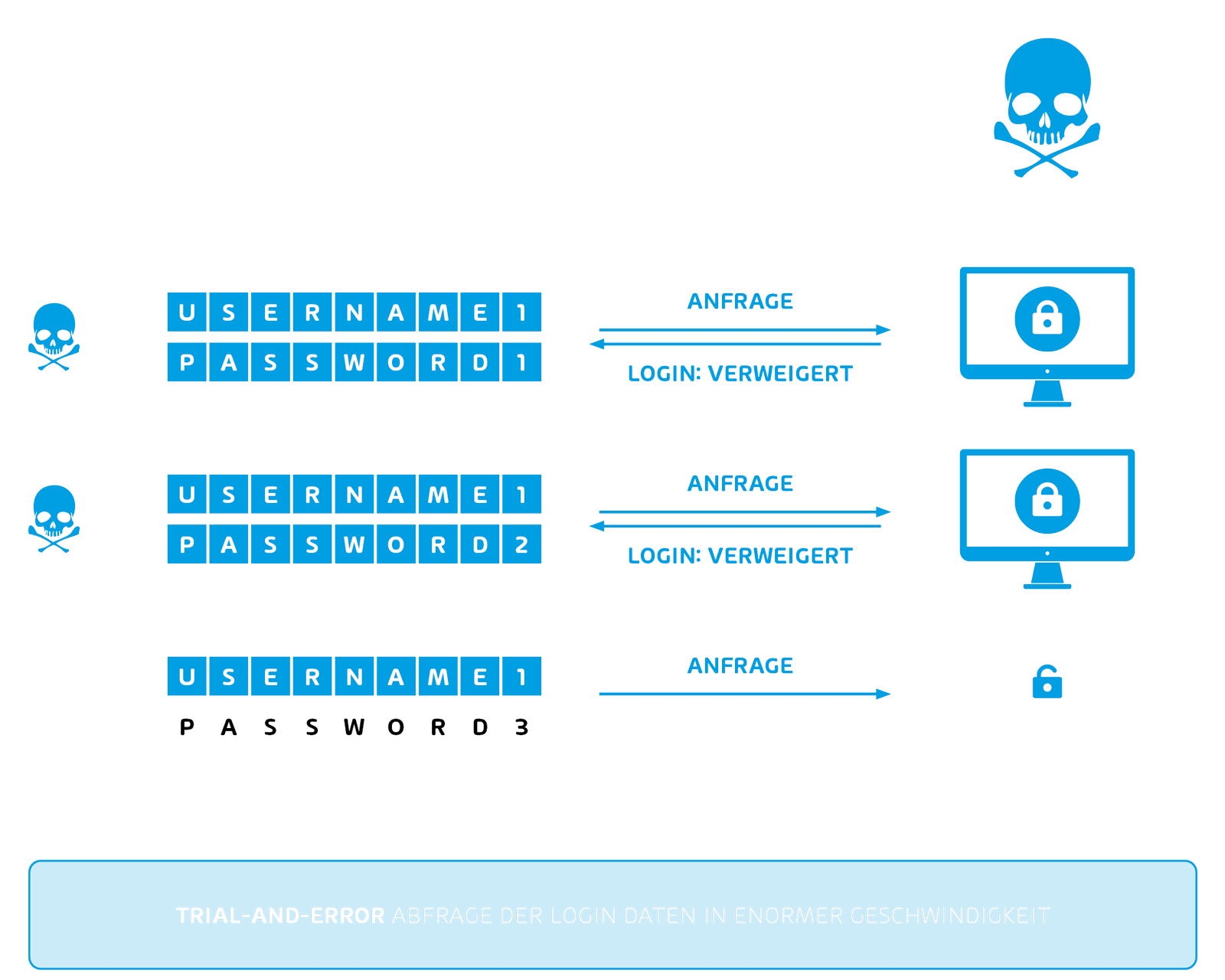

Brute Force Attacken – Trial and Error

Brute-Force-Attacken dienen dazu, Informationen mittels der Trial-and-Error-Methode in Erfahrung zu bringen. Mithilfe entsprechender Software können innerhalb kurzer Zeit verschiedenste Zeichenkombinationen durchgetestet werden, um sich so illegal Zugriff auf gewünschte Informationen zu beschaffen. Eingesetzt wird dieses Verfahren häufig bei Passwörtern, aber ebenso zur Entzifferung von Geheimtexten. Bei dieser vollständigen Schlüsselsuche werden alle möglichen Schlüsselkombinationen „exhaustiv“, also erschöpfend, durchprobiert.

Wie bereits im letzten Beitrag dargelegt, wurde der Verschlüsselungsalgorithmus DES mithilfe einer Brute-Force-Attacke geknackt, da bei einer Schlüssellänge von 56 Bit „nur“ ca. 72 Billiarden Kombinationen möglich sind. Demnach kann einer Brute-Force-Attacke mit modernen Verschlüsselungsalgorithmen unter der Verwendung eines ausreichend langen Schlüssels entgegengewirkt werden. Es wäre aussichtslos hier eine Brute-Force-Attacke zu starten, da der notwendige Rechenaufwand zu hoch wäre. Es existieren allerdings mathematische Angriffe, die die Komplexität des Schlüssels wesentlich reduzieren, wie z. B. der Quadratwurzelangriff. Darüber hinaus gibt es noch eine andere Variante zur Absicherung dieser Attacken, die Ihnen bereits bekannt sein dürfte: nach X fehlerhaften Anmeldeversuchen auf Ihrem Smartphone, wird dieses für eine bestimmte Zeit gesperrt.

Unsere nächste Station widmet sich einer Angriffstechnik, die jeglichen Datenverkehr abgreifen kann und daher besonders gefährlich ist.

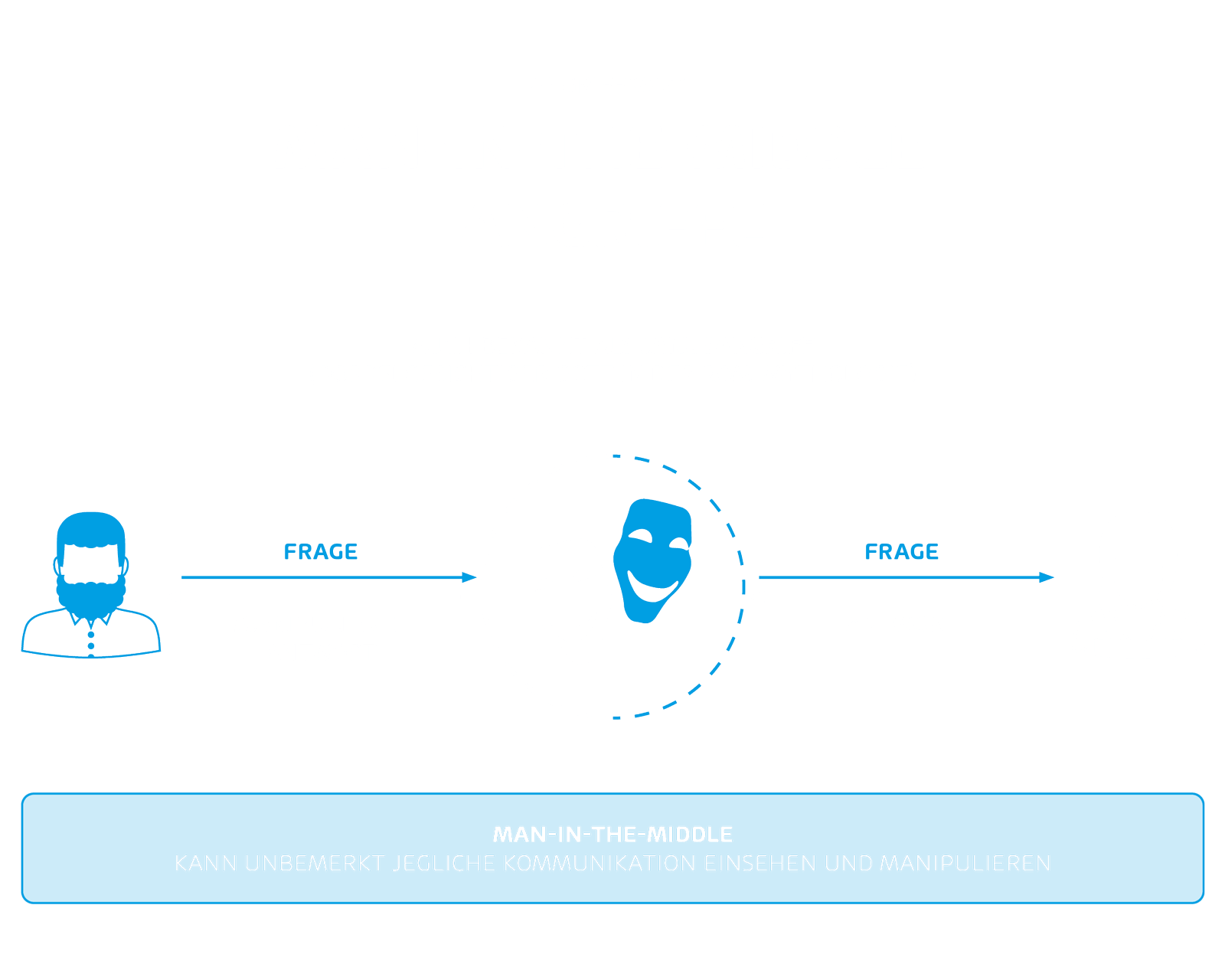

Man-in-the-Middle-Angriffe – Undercover im Datenstrom

Bei einem Man-in-the-Middle-Angriff, auch bekannt als Janusangriff (röm. Mythologie), schaltet sich ein Dritter unbemerkt zwischen zwei Kommunikationspartner. Dabei täuscht er dem jeweils anderen vor, das tatsächliche Gegenüber zu sein. Ziel dieses Angriffs ist es, den Datenverkehr nach Belieben einzusehen oder gar zu manipulieren. Je nach Anwendungsbereich sind die Angriffsszenarien vielfältig. Ein beliebter Angriffsvektor ist etwa ein vom Angreifer eingerichtetes offenes WLAN-Netzwerk, mit dem sich das Opfer verbindet. Der Cyberkriminelle kann so jeglichen Datenverkehr mitlesen, während das Opfer unbedacht im Internet surft. Auch eine verschlüsselte E-Mail-Kommunikation lässt sich nach gleichem Prinzip angreifen:

Der Angreifer übermittelt dem Sender seinen Public Key, täuscht ihm dabei allerdings vor, dass es sich um den Public Key des rechtmäßigen Empfängers handelt. Der Sender verschlüsselt die Nachricht nun mit dem Public Key, welcher dem Angreifer ebenso vorliegt, dieser entschlüsselt sie mit seinem Private Key und kann die Nachricht lesen und manipulieren. Damit die Kommunikationspartner nichts davon mitbekommen, wird die Nachricht vom Angreifer mit dem Public Key des rechtmäßigen Empfängers verschlüsselt und an ihn weitergesandt, damit dieser die nun manipulierte Nachricht erhält und entschlüsseln kann.

Um diese Art von Angriffen zu vermeiden, sollten die Public Keys auf ihre Echtheit überprüft werden, etwa durch entsprechende Zertifikate, wie es bei S/MIME der Fall ist.

Ein Blick in die Zukunft

Wir sind am Ende unserer Reise. Wir hoffen, dass Ihnen auch dieser Ausflug gefallen hat und Sie einiges mitnehmen konnten. Zum Abschluss wollen wir noch einmal einen kurzen Blick in die Zukunft werfen. Sie werden wahrscheinlich schon einiges in den Medien über sie gelesen haben: Quantencomputer. Sie sind die leistungsfähigsten und schnellsten Computer der Welt. Die Frage, die sich hier in diesem Kontext stellt: Ist unsere Verschlüsselung heute vor Quantencomputern sicher? Was meinen Sie?

Besuchen Sie unsere Wissensdatenbank

Hat Ihnen unser Beitrag aus der Wissensdatenbank zum Thema Kryptographie gefallen? Dann gelangen Sie hier zur Übersichtsseite unserer Wissensdatenbank. Dort erfahren Sie mehr über Themen, wie Trojaner, Malware, Crypto Mining, IT-Sicherheit, DDoS-Attacken, Cryptolocker Virus, Computerwürmer, Brute-Force-Angriffe, GoBD, Cyber Kill Chain und Emotet.