Wie man Backup-Daten sichert und schützt

Mehrere öffentlichkeitswirksame Sicherheitsverletzungen haben uns schmerzlich bewusst gemacht, wie wichtig Datensicherheit ist. Der Diebstahl von unverschlüsselten Sicherungsbändern in einigen großen Unternehmen hat das Thema auch auf die Backups ausgedehnt. Leider haben die IT-Abteilungen nicht viel getan, um den Schutz der kalten Daten zu verbessern.

Da es Angreifer in der Regel auf aktive Daten und Online-Systeme abgesehen haben, konzentrieren sich die Bemühungen von Technologieexperten und Datensicherheitsfirmen auf diese Bereiche. Viele Jahre lang konnten Unternehmen eine Kompromittierung von Backup-Systemen eher durch Glück als durch Aufwand vermeiden. Im Zeitalter der Ransomware wird man sich auf dieses Glück nicht mehr so leicht verlassen können.

Risikoanalyse für die Datensicherung

In früheren Artikeln dieser Reihe wurde dringend zur Durchführung einer Risikoanalyse für Ihre Produktionssysteme geraten. Wenn Sie das getan haben, dann wissen Sie bereits, wie wichtig die verschiedenen Elemente sind, die Sie sichern. Die meisten dieser Prioritäten lassen sich direkt auf die Backup-Kopien übertragen.

Behandeln Sie jedoch alle Ihre Sicherungsdaten als ein gemeinsames Ziel. Große Unternehmen trennen ihre Daten oft aus Zeit- oder Kapazitätsgründen in Backups auf, aber viele fassen alle Daten an einem Ort zusammen.

Wenn Sie sich dafür entscheiden, die Backups von Daten, die für einen Dieb keinen Wert haben, nicht zu verschlüsseln, z. B. Dokumente, die Sie der Öffentlichkeit kostenlos zur Verfügung stellen, könnte ein Angreifer einen Weg finden, sie als Schwachstelle zu nutzen, um an Ihre verschlüsselten Daten zu gelangen.

Wenn Sie an die Risiken für Ihre Backup-Daten denken, sollten Sie sich an einen der Hauptgründe erinnern, warum ein Backup zu Ihrer Disaster Recovery-Lösung gehört: Es kann dazu beitragen, dass Ihre Daten den physischen Verlust oder die Beschädigung Ihrer Produktionssysteme überleben.

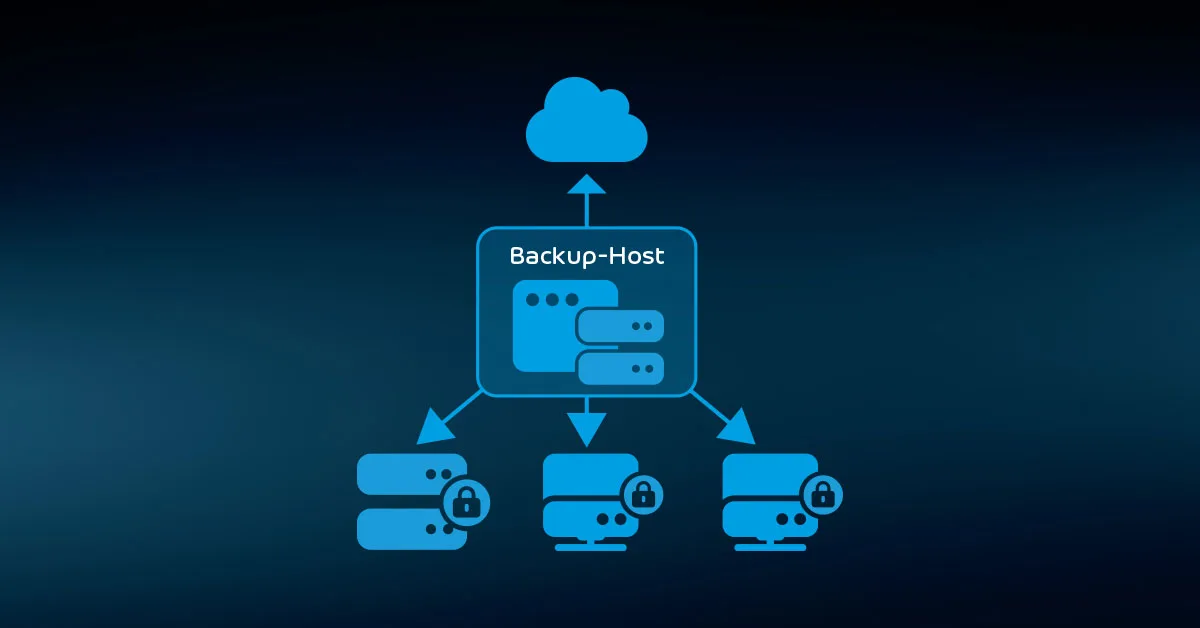

Die geografische Streuung bietet eine direkte Antwort auf diese Bedenken. Ein geeignetes Schutzsystem legt zumindest einen Teil Ihrer Backup-Daten in beträchtlicher Entfernung von ihrem Heimatstandort ab.

Verschiedene geografische Standorte sind einzigartigen Bedrohungen ausgesetzt. Einrichtungen an der Küste müssen Hurrikane überstehen. Stark bewaldete Gebiete haben mit mehr Bränden zu kämpfen. Regionen im Flachland haben mit Tornados zu kämpfen. In dicht besiedelten städtischen Gebieten kommt es manchmal zu schweren Unruhen oder Schlimmerem.

Überlegen Sie, wie Ihr Business Continuity-System Sie vor den realistischen Gefahren schützt, denen Sie ausgesetzt sind. Ransomware hat sich in die Liste der Bedrohungen für Ihre Backup-Daten eingereiht. Da ihre Urheber ihre Intelligenz und Aggressivität ausbauen, können sie direkt in Ihre Backup-Systeme eingreifen.

Ransomware-Risiken für die Datensicherung

Ransomware stellt eine einzigartige Herausforderung dar. Während herkömmliche Angriffe darauf abzielen, Ihre Daten zu stehlen oder zu zerstören, will Ransomware verhindern, dass Sie auf Ihre Daten zugreifen können. Herkömmliche Disaster-Recovery-Techniken konnten frühe Ransomware leicht vereiteln. Die Administratoren löschten das Live-System einfach vollständig und stellten es anhand der letzten Sicherung wieder her.

Da sich Ransomware als besonders lukrativer Vektor für böswillige Akteure erwies, wurde sie verstärkt weiterentwickelt. Während die ersten Iterationen dieser Art von Malware versuchten, sich mit den Techniken von Viren und Würmern zu verbreiten, können neuere Programme speziell auf Backup-Software abzielen. Wenn sie nicht abgefangen werden, verschlüsseln sie alle Daten, die sie erreichen können. Ein solches Risiko sollte Ihren Einsatz von Backup-Software beeinflussen.

Sicherheit durch Redundanz

Wir nutzen Backups primär, weil sie eine separate Kopie unserer Live-Daten erstellen. Um diesen Schutz zu festigen, müssen wir innerhalb unserer Backups weitere Redundanz schaffen. Jede einzigartige Kopie reduziert deutlich die Wahrscheinlichkeit eines dauerhaften Verlusts.

Schutz Ihrer Backups mit mehreren Ebenen

Die Kosten für die Speicherung pro Terabyte sinken kontinuierlich mit dem Fortschritt der Technologie. Sie können davon profitieren, Sicherungskopien Ihrer Backups zu erstellen.

Sie haben verschiedene Möglichkeiten, dieses Problem anzugehen:

- Mehrere Kopien an separaten Orten, erstellt von Ihrer Backup-Software;

- Replikation von Backup-Daten unter Verwendung von NAS/SAN-Features;

- Replikation von Backup-Daten unter Verwendung externer Software.

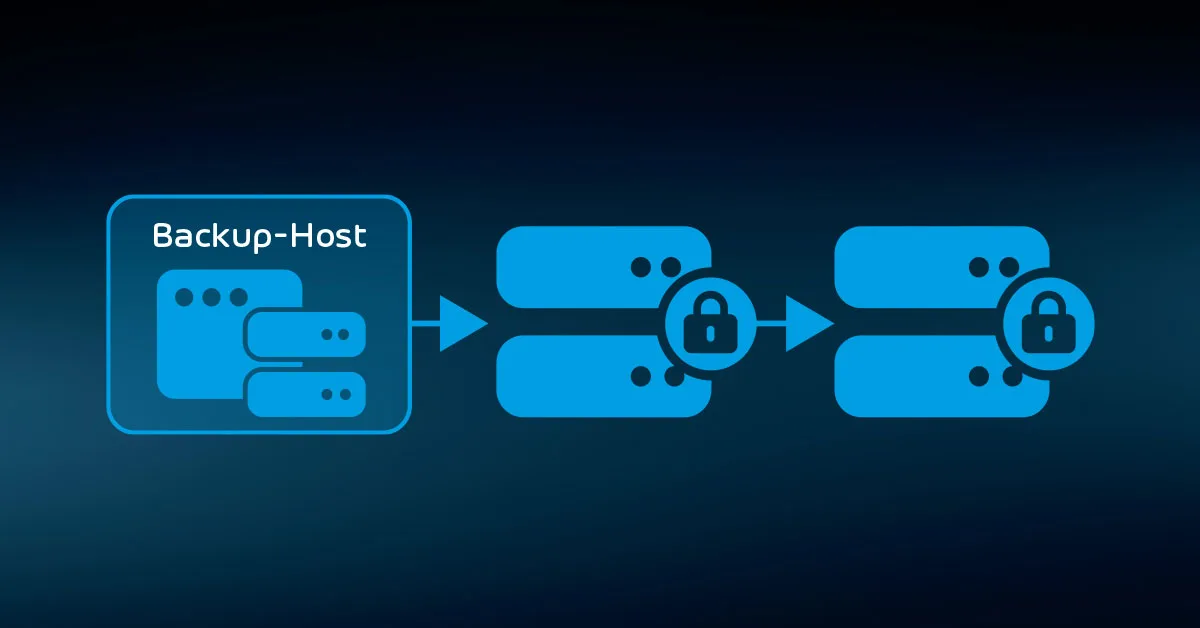

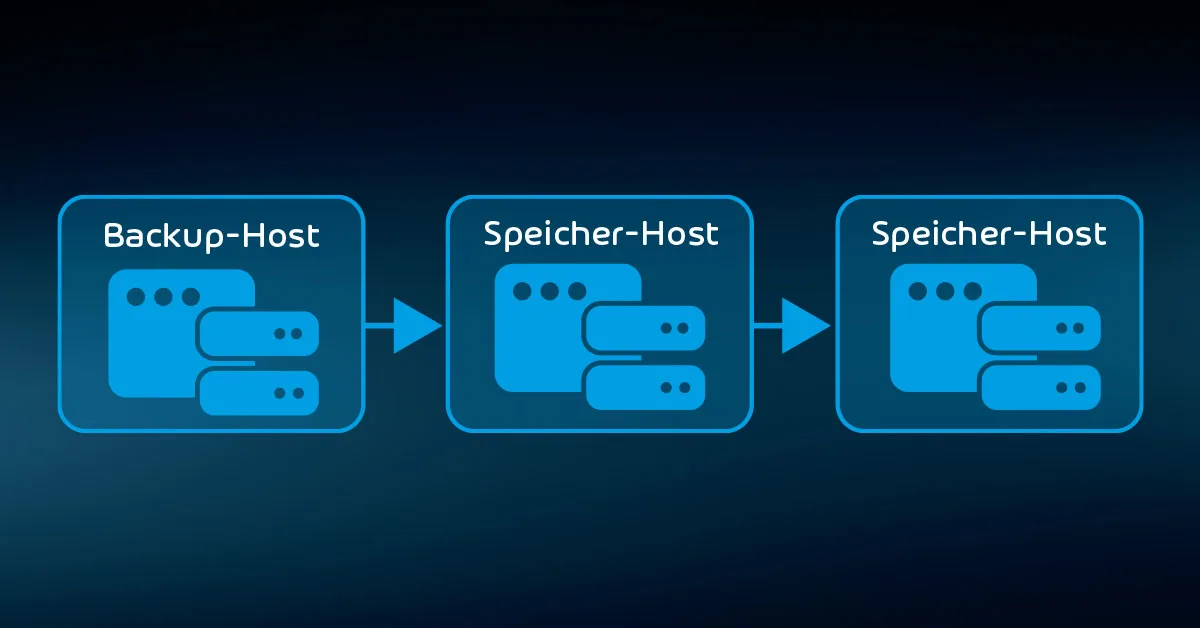

Sie können mehrere Ansätze nutzen, die Ihren Anforderungen und der verfügbaren Technologie entsprechen. Beispielsweise könnte Ihre Backup-Software die Daten auf einem NAS speichern und dann eine Speicher-Replikationstechnologie verwenden, um sie auf ein anderes System zu kopieren.

Eine ältere Lösung namens „Disk-to-Disk-to-Tape“ würde Backup-Software verwenden, um aktuelle Daten auf Bänder zu speichern und sie dann auf Festplatten zu übertragen, wenn sie gealtert sind. Wenn möglich, nutzen Sie die Fähigkeiten Ihrer Backup-Software. Auch schon deshalb, damit so wenig Komplikationen wie möglich entstehen, wenn Sie Ihre die Backup-Implementierung an einen Kollegen übergeben müssen.

Und solange Sie die Kontrolle haben, wollen Sie kein verworrenes System, das Ihre Wartungsarbeiten erschwert.

Die Rolle von Aufbewahrungs- und Rotationsrichtlinien bei der Sicherung von Backups

Aufbewahrungsrichtlinien an sich beeinflussen nicht die Redundanz. Sie legen jedoch fest, wie weit Sie Ihre Medien strecken können. Wenn Sie sehr lange Aufbewahrungsrichtlinien haben, benötigen Sie mehr Medienkapazität, um die gleiche Häufigkeit von vollständigen Backups zu erreichen.

Ziehen Sie es vor, Ihre Aufbewahrungspolicy zu verkürzen, anstatt auf ausreichende vollständige Backups zu verzichten.

Um Ihre Sicherungsmedien und Ihren Speicherplatz optimal zu nutzen, sollten Sie eine Rotationspraxis zur Wiederverwendung einführen. Wenn Sie ein bandgestütztes System haben, könnten Sie sich für ein Schema entscheiden, bei dem einige Bänder wiederverwendet werden, während andere über lange Zeiträume aufbewahrt werden.

Wenn Sie ein Festplattensystem verwenden, können Sie durch abwechselnde Wechselplatten rotieren oder einige Backups regelmäßig von der Deduplizierung ausschließen. Nutzen Sie diese Techniken so, dass sie die Wirtschaftlichkeit des Medienverbrauchs mit dem Wert mehrerer vollständiger Kopien in Einklang bringen.

Rotation kann ihre Stärken zeigen, wenn Sie sie als Schutz vor Malware einsetzen. Wenn Malware Ihre Backup-Lösung beeinträchtigt, verschlüsselt sie alles, was das Programm berührt. Nur Ihre Offline-Medien bleiben sicher.

Sie müssen Ihre Backup-Lösung sorgfältig überwachen, damit Sie eine Infiltrierung abfangen können, bevor sie sich ihren Weg durch Ihre Rotation bahnt.

Verwendung von Kontensteuerung zum Schutz Ihrer Backups

Der Datensicherung kommt in Ihrer IT-Umgebung eine besondere Rolle zu, aber sie hat die gleichen grundlegenden Anforderungen wie alle anderen Systeme. Sie können also die üblichen Sicherheitspraktiken auf sie anwenden. Beginnen Sie mit der Einrichtung eines eigenen Kontos für die Durchführung von Backups und sperren Sie es. Schränken Sie seine Berechtigungen auf die Verarbeitung von Backup-Daten ein.

Wenn Ihre Backup-Anwendung es zulässt, erwägen Sie den Einsatz verschiedener Konten in unterschiedlichen Kontexten. Übertreiben Sie es nicht, um keine unüberschaubare Situation zu schaffen. Folgen Sie denselben Praktiken, die Sie für alle wichtigen Dienstkonten verwenden:

- Behalten Sie die Kontrolle über das Konto – behandeln Sie es wie ein Domänenadministratorkonto;

- Ordnen Sie das Konto einer Organisationseinheit zu, die möglichst wenigen Personen die Kontrolle über das Konto gewährt;

- Weisen Sie dem Passwort geeignete Richtlinien in Bezug auf Passwort-Rotation und ‑Komplexität zu;

- Ändern Sie das Passwort sofort, wenn jemand mit Zugriff die Organisation verlässt;

- Verwenden Sie einen ordnungsgemäß gesicherten Passwort-Safe.

Diese Praktiken bieten zwar keinen umfassenden Schutz vor Ransomware, aber wenn Malware Ihr Backup-Programm erkennt und angreift, können Sie die Schäden etwas mildern, indem Sie die speziellen Backup-Konten deaktivieren. Wenn Malware jedoch bis zu diesem Punkt in Ihre Organisation eingedrungen ist, kommt jede derartige Maßnahme mit ziemlicher Sicherheit zu spät.

Sie sollten Zeit darauf verwenden, Konten ordnungsgemäß zu sichern, aber keine Zeit damit verschwenden, übermäßig kreative Lösungen zu entwickeln, die das Verwaltungspersonal mehr belasten als schützen. In den weiteren Abschnitten dieser Artikelserie werden Möglichkeiten zum Aufbau eines wirksamen Schutzes gegen Ransomware mit Backup-Funktion erörtert.

Verschlüsselung Ihrer Backup-Daten

Sie können das Risiko, dass Ihre Daten in die falschen Hände geraten, leicht verringern, indem Sie Verschlüsselung einsetzen. Wenn jemand ein Band stiehlt oder sich in Ihr Cloud-Konto einhackt, hat er nicht viel gewonnen, wenn er verschlüsselte Daten findet, für die er keinen Schlüssel besitzt. Jede moderne Sicherungssoftware sollte von Haus aus eine Form der Verschlüsselung enthalten. Vermeiden Sie Lösungen, die das nicht haben.

Wenn Sie die Software ausprobieren, vergewissern Sie sich, dass Sie wirklich verstanden haben, wie die Verschlüsselung implementiert ist. Wenn Sie sich auf die Deduplication und andere speichersparende Funktionen der Anwendung verlassen wollen, führen Sie Vergleiche durch, um festzustellen, wie sich die Verschlüsselung auf diese auswirkt. Obwohl die Verschlüsselung die Sicherheit Ihrer Backups erheblich erhöht, sollten Sie sich nicht allein darauf verlassen. Wenn jemand eine verschlüsselte Kopie Ihrer Daten stiehlt, dann hat er eine Kopie Ihrer Daten. Wenn der Angreifer über das nötige Fachwissen, die Zeit und die Entschlossenheit verfügt, wird er auch die besten Verschlüsselungen mit den längsten Schlüsseln knacken können.

Wir gehen davon aus, dass es noch viele Jahre dauern wird, bis jemand aktuelle kryptografische Methoden knacken kann, aber wir können nicht wissen, welche verborgenen Schwachstellen noch existieren oder wie bevorstehende technologische Fortschritte das Knacken von Codes beeinflussen werden. Nutzen Sie alle verfügbaren Sicherheitsmaßnahmen.

Achten Sie besonders auf die Schlüssel, die zur Verschlüsselung Ihrer Backups verwendet werden. Sie sind das schwächste Glied in dieser Strategie. Verwenden Sie zu ihrem Schutz ähnliche Techniken wie bei den Passwörtern wichtiger Konten.

Immutability: Erkundung der Unveränderlichkeit (von Backups)

In der Datenschutzbranche ist das Interesse an der „Unveränderlichkeit“ neu entfacht. Manchen mag dies wie ein neues Konzept erscheinen. Die grundsätzliche Absicht und die Technologie zur Erreichung von Unveränderlichkeit gibt es jedoch schon seit langem.

Wenn Sie wissen wollen, wie es dazu kam, suchen Sie nach WORM-Speichern (write once, read many). Die jüngste Hinwendung der Anbieter von Backup-Lösungen zur Unveränderlichkeit ist jedoch kein bloßer Trick, um mehr Technologie zu verkaufen. Die WORM-Technologie wurde vor so langer Zeit entwickelt, weil Administratoren schon immer die Integrität von Langzeitspeichern schützen mussten. Die meisten historischen Bedrohungen für statische Daten gingen jedoch von internen Quellen aus.

Unbeabsichtigte, versehentliche Überschreibungen von Datenträgern verursachten mehr Schaden als bösartige Angriffe. Was die Unveränderlichkeit wieder in den Fokus rückte, war die zunehmende Gründlichkeit der Malware-Autoren. Vor allem Ransomware hat die Fähigkeit erlangt, bestimmte Backup-Anwendungen und -Technologien zu erkennen und zu sabotieren.

Angreifer sind sich darüber im Klaren, dass eine Wiederherstellung gesperrter Systeme von einer Katastrophe, die das Ende des Unternehmens bedeutet, zu einer ärgerlichen Unterbrechung degradieren kann. Diese Unterbrechungen rauben der betroffenen Einrichtung Tage oder sogar Wochen, führen aber nicht zu Lösegeldzahlungen. Daher greifen Bedrohungsakteure die Backup-Systeme zusammen mit der Live-Umgebung an.

Jetzt müssen Sie sich nicht nur um die erreichbaren Daten kümmern, sondern auch um die Daten während der Sicherungs- und Wiederherstellungsprozesse. Die Unveränderbarkeit hilft, das Problem der Angriffe auf die Backups zu lösen. Anstatt die Administratoren zu zwingen, sich auf Abwehrtechniken und -tools zum Schutz der Daten zu verlassen, verhindern Unveränderbarkeitstools alle Änderungen an den Daten. Dazu gehört auch die Backup-Software, die das Backup erstellt hat.

Moderne Unveränderlichkeitstechnologien

Die ursprünglichen WORM-Lösungen verwendeten optische Disks. Auch heute noch kommt nichts an die Beständigkeit heran, die der Einsatz eines Lasers zur Veränderung einer Materialoberfläche bietet. Leider reicht die Kapazität optischer Medien für die meisten Anwendungen heute nicht aus. Um dieses Problem zu lösen, haben die Hersteller mehrere Alternativen entwickelt.

Die meisten herausnehmbaren magnetischen Medien haben einen Schreibschutzmechanismus. Bei Bändern hat sich herausgestellt, dass sie in diesem Bereich am widerstandsfähigsten sind. In der Regel muss ein Bediener ein Kunststoffteil manuell bewegen oder eine Lasche abbrechen. Einige Hersteller bieten Band-Kassetten an, die automatisch in einen schreibgeschützten Zustand wechseln können, nachdem der erste Schreibvorgang durchgeführt wurde. Bandlaufwerke haben ihre eigenen physischen Mechanismen, um den Schreibschutzstatus zu erkennen. Nur jemand mit physischem Zugang kann diese Systeme unterlaufen oder umgehen.

Einige SAN-Anbieter ermöglichen die Verwendung von WORM-Funktionen. Die Verwendung hängt von der Architektur des Geräts ab. Nur jemand mit administrativem Zugriff auf das SAN kann den Schutz entfernen.

Ransomware hat Backup-Softwareanbieter zu Innovationen angeregt. Die Details variieren je nach Anbieter, aber die meisten umfassen eine Zusammenarbeit zwischen Software und einem Cloud-Anbieter. Hornetsecurity VM Backup V9 nutzt zum Beispiel seinen bestehenden Cloud-Speicher-Mechanismus, um sich mit Cloud-Immutability-Angeboten zu integrieren. Da die Unveränderbarkeit von Richtlinien bestimmt wird, können selbst Administratoren die Daten nicht ändern, bis die Laufzeit der Richtlinie abgelaufen ist. Diese Leistung bietet uns den gleichen Schutz wie die ursprünglichen optischen WORM-Lösungen ohne die Kapazitätsbeschränkungen.

Isolation Ihrer Backup-Systeme

Ergreifen Sie Maßnahmen, um die Angriffsfläche für Ihre Datensicherung zu verringern. Ein Backup berührt gewissermaßen alles in Ihrer Umgebung, aber das Gegenteil muss nicht der Fall sein. Isolationstechniken reichen von einfach bis hochkomplex; Sie müssen das Risiko, eine Methode nicht anzuwenden, gegen den Aufwand für ihre Implementierung abwägen.

Um Ihre Virtualisierungsumgebung und alle Daten ordnungsgemäß zu schützen, verwenden Sie Hornetsecurity VM Backup, um Ihre virtuelle Maschine zu sichern und zu replizieren.

Besuchen Sie auch unseren Hornetsecurity-Blog, um auf dem neuesten Stand zu bleiben.

Bei Hornetsecurity sind wir darauf spezialisiert, Ihre Sicherheit sowohl aus Sicherheits- als auch aus Backup-Perspektiven zu gewährleisten. Wir empfehlen dringend, The Backup Bible, unseren umfassenden Backup-Leitfaden, zu erkunden.

Fazit

Angesichts der sich ständig weiterentwickelnden Bedrohung durch Ransomware sollten Sie sich beim Schutz von Backup-Systemen nicht auf das Glück verlassen. Die potenziellen Folgen einer Kompromittierung können verheerend sein und zu erheblichen Datenverlusten und Betriebsunterbrechungen führen. Wir von Hornetsecurity empfehlen Unternehmen daher dringend, einen proaktiven Ansatz zur Sicherung und zum Schutz von Backup-Daten zu wählen, um eine umfassende Datensicherheit zu gewährleisten.

Häufig gestellte Fragen

Die einzige sichere Methode, die Sie für die Sicherung Ihrer virtuellen Maschinen benötigen, ist die umfassende VM-Backup-Lösung von Hornetsecurity. Holen Sie sich jetzt Ihre Testversion: https://www.hornetsecurity.com/de/services/vm-backup/

Die Sicherung Ihrer Daten mit einem starken Sicherheitsprotokoll ist ein kluger Schritt. Eine wirksame Praxis ist die 3-2-1-Backup-Regel, die drei Kopien Ihrer Daten (einschließlich Live-Daten und zwei Backups), die Verwendung von zwei verschiedenen Speichermedien und die Speicherung einer Kopie an einem externen Standort beinhaltet. Ein hybrider Sicherungsansatz, der für die Sicherung lokale Speicherorte als auch die Cloud kombiniert, bietet eine hervorragende Umsetzung dieser Regel.

Datensicherheit bezieht sich auf den Schutz von Daten vor unbefugtem Zugriff, Verwendung, Änderung, Offenlegung und Zerstörung, einschließlich Netzwerk-, physischer und Dateisicherheit.