Email Threat Review April 2021

Zusammenfassung

In der zweiten Ausgabe unseres monatlichen E-Mail-Bedrohungsberichts präsentieren wir einen Überblick über die im April 2021 beobachteten E-Mail-basierten Bedrohungen und vergleichen diese mit dem März 2021.

Der Bericht bietet Einblicke in:

- Unerwünschte E-Mails nach Kategorie

- Bei Angriffen verwendete Dateitypen

- Branchen Email Threat Index

- Angriffstechniken

- Hervorgehobene Threat E-Mail Kampagnen

- Ransomleaks

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien.

| E-Mail-Kategorie | % |

| Rejected | 78.60 |

| Spam | 16.41 |

| Threat | 4.05 |

| AdvThreat | 0.89 |

| Content | 0.04 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Kategorie und Stunde.

Anders als im März gab es im April keine offensichtlichen anomalen Spitzen im Volumen der unerwünschten E-Mails.

Methodik

Die aufgelisteten E-Mail-Kategorien entsprechen den E-Mail-Kategorien, die im Email Live Tracking des Hornetsecurity Control Panels aufgelistet sind. Unsere Benutzer sind also bereits mit ihnen vertraut. Für andere sind die Kategorien:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Content | Diese E-Mails haben einen ungültigen Anhang. Welche Anhänge ungültig sind, legen die Administratoren im Modul Content Control fest. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Rejected | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der in Angriffen verwendeten Dateitypen.

| Dateityp (verwendet in bösartigen E-Mails) | % |

| Archiv | 35.6 |

| Andere | 17.6 |

| HTML | 17.3 |

| Excel | 7.6 |

| Ausführbar | 7.0 |

| 4.8 | |

| Disk-Image-Dateien | 4.6 |

| Word | 3.5 |

| Powerpoint | 1.3 |

| Skript-Datei | 0.5 |

| 0.1 | |

| LNK-Datei | 0.0 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Dateityp, der in Angriffen verwendet wird, pro 7 Tage.

Archive (.zip, .rar, .gzip, .ace, .tar.gz, etc.) sind am beliebtesten. Die häufigste Verwendung von Archiven in Angriffen besteht darin, die ausführbare Malware zu komprimieren und sie direkt an die Angriffs-E-Mail anzuhängen. Dies geschieht in der Hoffnung, dass das Ziel-E-Mail-System nicht in der Lage ist, komprimierte Anhänge zu scannen. Weniger versierte Kriminelle verwenden diese Technik häufig, da sie kein technisches Fachwissen erfordert. Ein weiterer Verwendungszweck von Archiven ist die Komprimierung bösartiger Dokumente. Dies geschieht ebenfalls, um die Erkennung zu verringern.

HTML-Dateien (.htm, .html usw.) werden entweder für Phishing verwendet, indem die Phishing-Website direkt an die E-Mail angehängt wird1 (und so URL-Filter umgangen werden), um die Opfer auf Websites für Malware-Downloads umzuleiten2 (auch hier wird eine klickbare URL nicht direkt in die E-Mail eingefügt) oder für Social Engineering.

Excel-Dateien (.xls, .xlsm, .xlsx, .xslb, etc.) mit ihren XLM-Makros haben im letzten Jahr an Popularität gewonnen. Im Gegensatz zu VBA-Makro-Malware wird XLM-Makro-Malware seltener erkannt und daher von vielen Bedrohungsakteuren bevorzugt.3,4 Tatsächlich verwenden viele Bedrohungsakteure denselben bösartigen Dokumentengenerator namens „EtterSilent“, um ihre XLM-Makro-Dokumente zu erzeugen.

PDFs (.pdf) verwenden eingebettete Links oder andere Social Engineering-Köder.4

Das direkte Anhängen von ausführbaren Dateien (.exe) an E-Mails ist der faulste Ansatz. Sie wird hauptsächlich von weniger versierten kriminellen Bedrohungsakteuren verwendet.

Disk-Image-Dateien (.iso, .img, etc.) werden ähnlich wie Archive verwendet.5 Windows kann Disk-Image-Dateien ähnlich wie ZIP-Dateien automatisch einbinden.

Branchen Email Threat Index

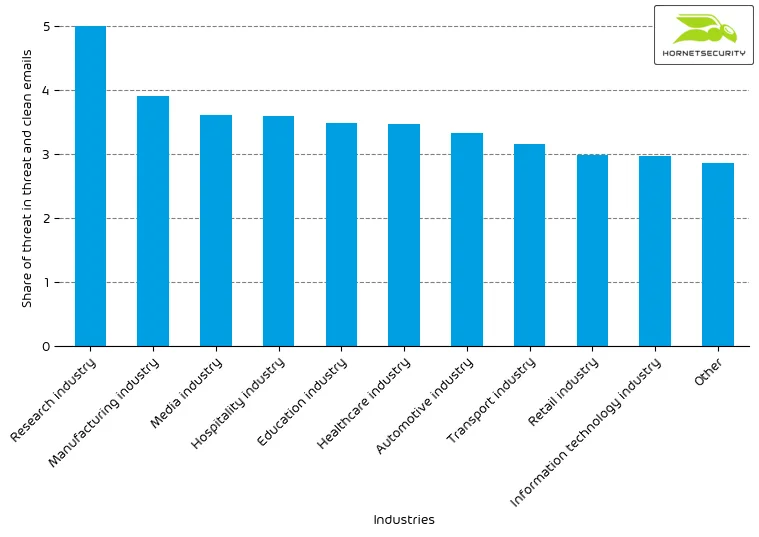

Die folgende Tabelle zeigt die Top 10 unseres Branchen-E-Mail-Bedrohungsindex, der anhand der Anzahl der bedrohlichen E-Mails im Vergleich zu den empfangenen sauberen E-Mails (im Median) für jede Branche berechnet wurde.

| Branchen | Anteil der Threat Emails an Threat und Gültigen Emails |

| Research industry | 5.0 |

| Manufacturing industry | 3.9 |

| Media industry | 3.6 |

| Hospitality industry | 3.6 |

| Education industry | 3.5 |

| Healthcare industry | 3.5 |

| Automotive industry | 3.3 |

| Transport industry | 3.2 |

| Retail industry | 3.0 |

| Information technology industry | 3.0 |

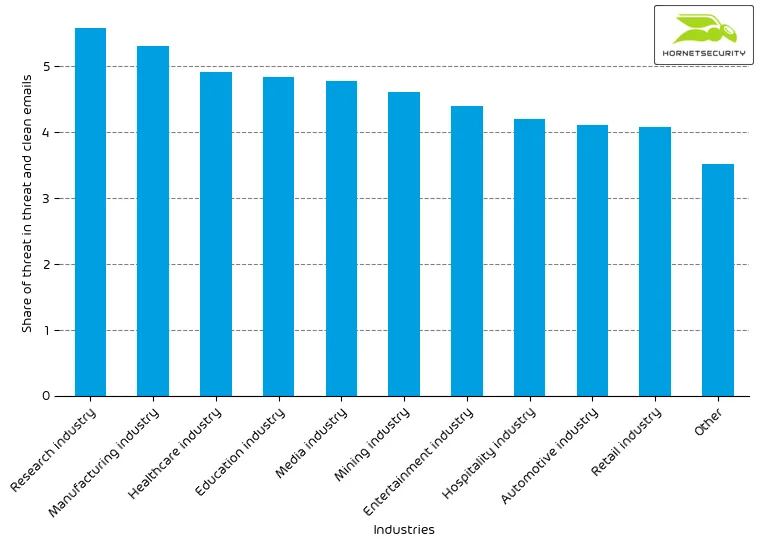

Das folgende Balkendiagramm visualisiert die E-Mail-basierte Bedrohung für jede Branche.

- März 2021:

- April 2021:

Der globale Median des Anteils von Threat E-Mails an Threat und Gültigen E-Mails für Unternehmen ist von 3,7 % im März auf 3,0 % im April gesunken. Dieser Rückgang ist für alle Branchen zu beobachten. Während jedoch die verarbeitende Industrie von 5,3 % auf 3,9 % gesunken ist und die anderen Branchen eine Ähnlichkeit aufweisen, bleibt die Forschungsindustrie bei einem Verhältnis von 5 % bedrohlicher E-Mails in ihren empfangenen bedrohlichen und sauberen E-Mails.

Methodik

Unterschiedlich große Organisationen erhalten eine unterschiedliche absolute Anzahl von E-Mails. Um Organisationen zu vergleichen, haben wir daher den prozentualen Anteil der Threat E-Mails an den Threat und Gültigen E-Mails jeder Organisation berechnet. Anschließend berechnen wir den Median dieser Prozentwerte über alle Organisationen innerhalb derselben Branche, um den endgültigen Threat Index für die Branche zu ermitteln.

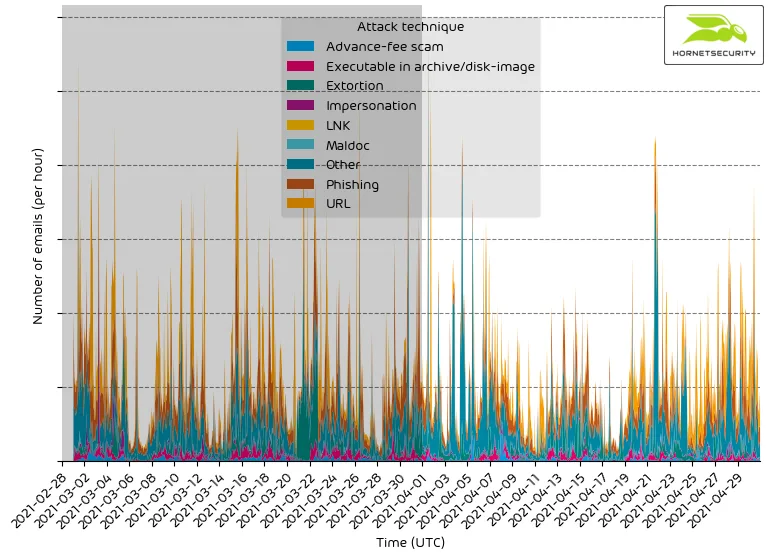

Angriffstechniken

Die folgende Tabelle zeigt die bei Angriffen verwendete Angriffstechnik.

| Angriffstechnik | % |

| Andere | 38.4 |

| Phishing | 23.4 |

| URL | 20.8 |

| Extortion (dt. Erpressung) | 9.0 |

| Executable in archive/disk-image | 3.4 |

| Advance-fee scam (dt. Vorschussbetrug) | 2.8 |

| Impersonation | 1.8 |

| Maldoc | 0.4 |

| LNK | 0.0 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro eingesetzter Angriffstechnik pro Stunde.

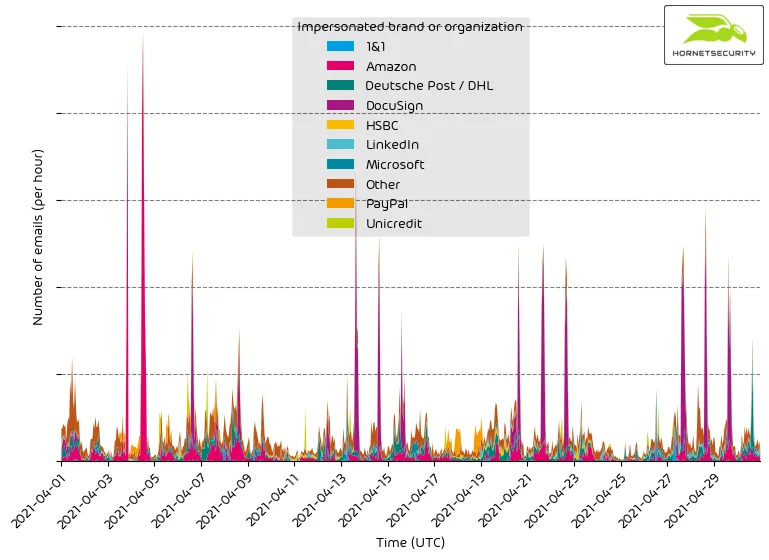

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

| Imitierte Firmenmarke oder Organisation | % |

| Amazon | 23.0 |

| DocuSign | 21.5 |

| Deutsche Post / DHL | 11.9 |

| PayPal | 3.4 |

| Microsoft | 2.9 |

| 2.8 | |

| 1&1 | 2.6 |

| HSBC | 2.2 |

| Unicredit | 1.6 |

| O2 | 1.5 |

| Others | Rest |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für Firmenmarken, die bei Impersonationsangriffen entdeckt wurden, pro Stunde.

Es ist ein konstanter Strom von Phishing- und anderen Angriffen, die sich als große Marken ausgeben, um die Empfänger zum Öffnen der E-Mails zu verleiten.

Eine wiederkehrende Hancitor-Malspam-Kampagne dominiert die Imitation der Marke DocuSign.

Hervorgehobene Threat E-Mail-Kampagnen

In diesem Abschnitt möchten wir einige Malspam-Kampagnen von prominenten, bekannten Bedrohungsakteuren hervorheben.

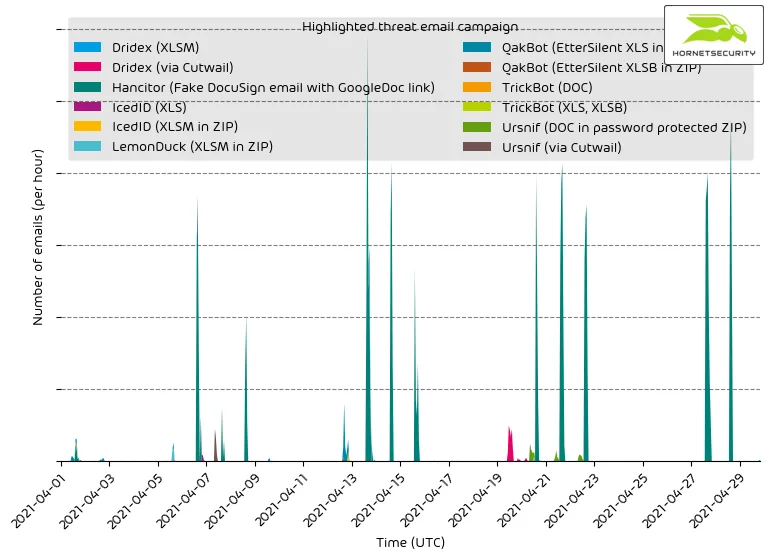

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Stunde für eine Liste hervorgehobener Threat-E-Mail-Kampagnen.

Bitte beachten Sie, dass hier nicht alle Kampagnen enthalten sind. Das Ranking sowie die Volumenzahlen sollten daher nicht als globales Ranking verstanden werden. Wir bemühen uns, diesen Teil unseres Reportings in Zukunft zu erweitern.

Es ist zu erkennen, dass die Malspam-Wellen der ausgewählten Kampagnen klar definierte Start- und Endpunkte haben, im Gegensatz zu weniger ausgefeilten Massen-Spam-E-Mail-Kampagnen, die E-Mails in einem konstanten Strom versenden.

Wie bereits im Abschnitt über imitierte Firmenmarken oder Organisationen beschrieben, gibt die wiederkehrende Hancitor-Malspam-Kampagne vor, Dokumente von DocuSign zu versenden. Die Kampagnen-Spitzen entsprechen den vorher gezeigten Spitzen in den DocuSign-Impersonation-Erkennungen.

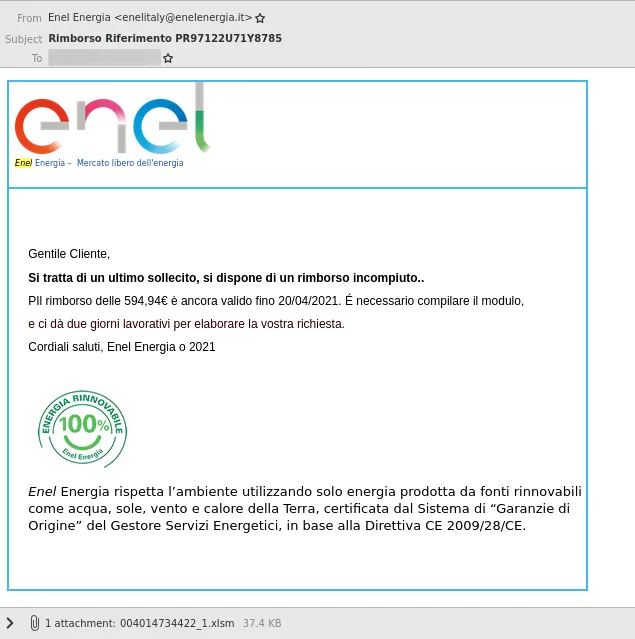

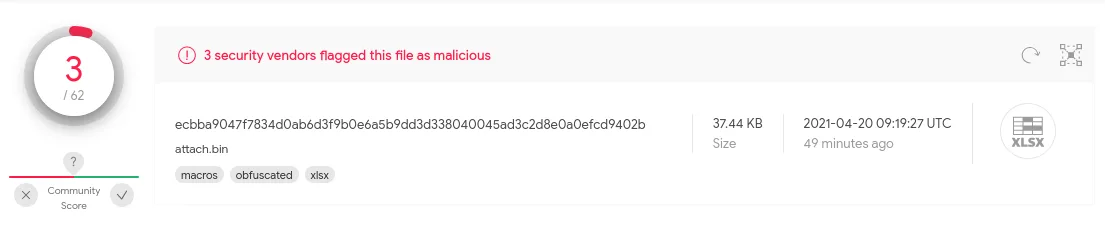

Eine der gezeigten Kampagnen fällt nicht durch ihr Volumen auf, sondern durch ihre geringe Erkennungsrate durch andere Sicherheitslösungen. Das Cutwail-A-Botnet aktualisierte seine XLSM-Maldocs. Diesmal verteilte das Botnet die Ursnif Malware.

Zum Zeitpunkt der Auslieferung wurden die Maldocs der Kampagne von nur 3 von 62 Erkennungen auf VirusTotal erkannt.

Uns ist bewusst, dass die VirusTotal-Erkennung nicht die tatsächliche dynamische Erkennung der aufgeführten Sicherheitsprodukte darstellt. Da die Kampagne jedoch bereits von Hornetsecuritys Spam- und Malware-Filter unter Verwendung statischer Erkennungssignaturen abgefangen wurde, handelt es sich um einen Vergleich von Äpfeln zu Äpfeln, der die Erkennungsfähigkeiten von Hornetsecurity im Bereich der Erkennung von bedrohlichen E-Mails verdeutlicht.

Methodik

Hornetsecurity beobachtet hunderte und tausende verschiedene Bedrohungs-E-Mail-Kampagnen von unterschiedlichen Bedrohungsakteuren, die von sehr einfachen Angriffen mit geringem Aufwand bis hin zu hochkomplexen verschleierten Angriffsschemata reichen. Unsere Hervorhebung umfasst nur die wichtigsten ausgefeilten Bedrohungs-E-Mail-Kampagnen.

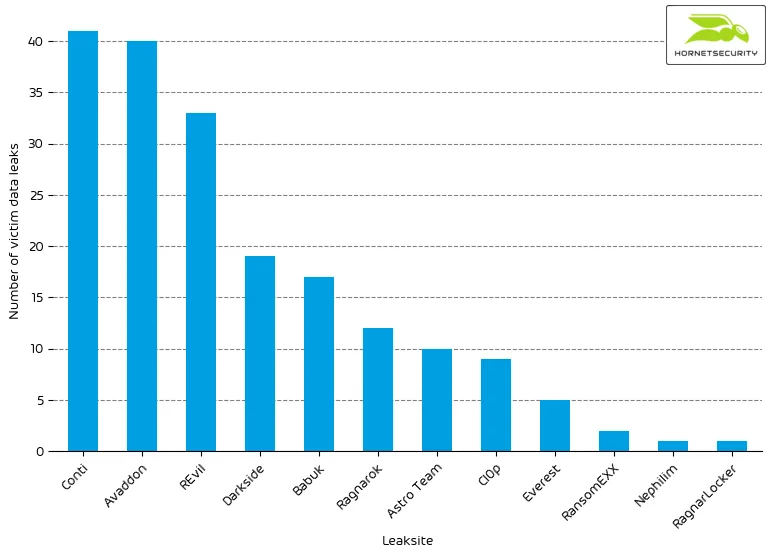

Ransomleaks

Bedrohungsakteure veröffentlichen weiterhin Daten, die von Ransomware-Opfern gestohlen wurden, um sie unter Druck zu setzen, nicht nur für die Entschlüsselung der von der Ransomware verschlüsselten Dateien zu zahlen, sondern auch dafür, dass die vor der Verschlüsselung gestohlenen Daten nicht veröffentlicht werden. Wir haben die folgende Anzahl von Leaks auf Ransomware-Leaksites beobachtet:

| Leaksite | Anzahl der Opfer |

| Conti | 41 |

| Avaddon | 40 |

| REvil | 33 |

| Darkside | 19 |

| Babuk | 17 |

| Ragnarok | 12 |

| Astro Team | 10 |

| Cl0p | 9 |

| Everest | 5 |

| RansomEXX | 2 |

| Nephilim | 1 |

| RagnarLocker | 1 |

Das folgende Balkendiagramm visualisiert die Anzahl der Opferdatenlecks pro Leaksite.

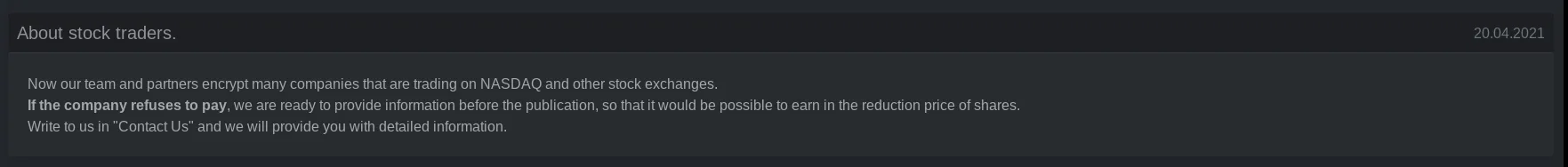

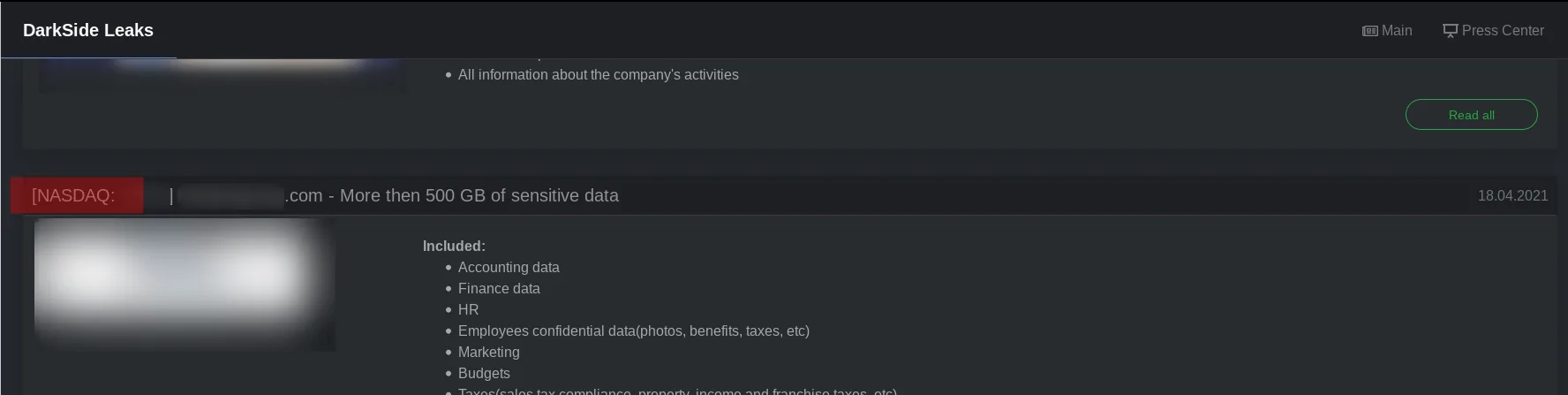

Diesen Monat gab die Darkside-Ransomware-Gruppe bekannt, dass sie Insider-Informationen zum Verkauf anbietet. Aktien-Leerverkäufer könnten Informationen über Unternehmen, die von der Darkside-Ransomware kompromittiert wurden, vor der Veröffentlichung auf der Darkside-Leaksite kaufen.

Nach der Ankündigung begann Darkside ihre veröffentlichten Opfer mit ihren jeweiligen Börsen-Tickersymbol zu versehen.

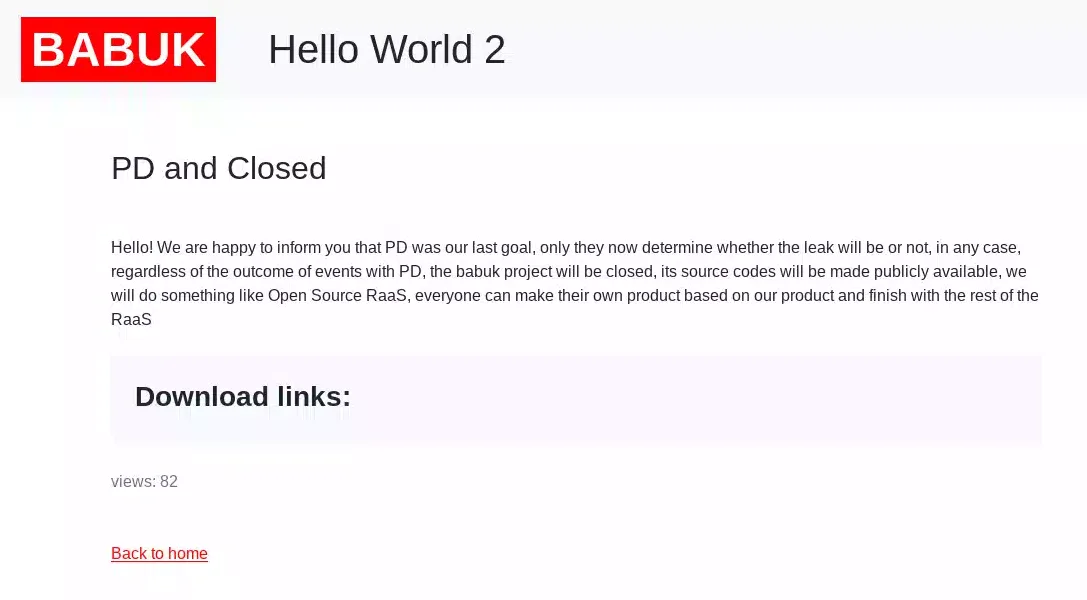

Außerdem gab die Babuk-Ransomware diesen Monat die Schließung ihrer Ransomware-Operation bekannt.

Nur ein paar Tage später wurde jedoch klargestellt, dass nur der Ransomware-Teil der Operation geschlossen wird. Sie werden weiterhin Daten von Opfern stehlen und sie mit der Veröffentlichung der gestohlenen Daten erpressen.

Schlusswort

Wir hoffen, dass Sie die zweite Ausgabe unseres monatlichen Überblicks über E-Mail-Bedrohungen informativ fanden. Schauen Sie nächsten Monat wieder vorbei, um weitere und aktualisierte Einblicke in die E-Mail-Bedrohungslandschaft zu erhalten.

Verweise

- 1 https://www.hornetsecurity.com/en/security-informationen-en/html-phishing-asking-for-the-password-twice/

- 3 https://www.hornetsecurity.com/en/threat-research/qakbot-distributed-by-xlsb-files/

- 4 https://www.hornetsecurity.com/en/threat-research/bazarloaders-elaborate-flower-shop-lure/

- 5 https://www.hornetsecurity.com/en/security-information/information-stealer-campaign-targeting-german-hr-contacts/