Email Threat Review Mai 2021

Zusammenfassung

In dieser Folge unseres monatlichen E-Mail-Bedrohungsüberblicks geben wir einen Überblick über die im Mai 2021 beobachteten E-Mail-basierten Bedrohungen und vergleichen sie mit den Bedrohungen des Vormonats.

Der Bericht bietet Einblicke in:

- Unerwünschte E-Mails nach Kategorie

- Bei Angriffen verwendete Dateitypen

- Branchen Email Threat Index

- Hervorgehobene Threat E-Mail Kampagnen

- Ransomleaks

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien.

| E-Mail-Kategorie | % |

| Rejected | 81.56 |

| Spam | 13.81 |

| Threat | 3.73 |

| AdvThreat | 0.87 |

| Content | 0.03 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Kategorie und Stunde.

Der Anstieg der abgelehnten E-Mails zwischen dem 23.05.2021 und dem 26.05.2021 wird durch eine Welle von Sextortion-Betrugs-E-Mails verursacht, die sich an deutschsprachige Benutzer richten.

Diese Kampagne und die daraus resultierende Spitze an zurückgewiesenen E-Mails ähnelt der im März1 beobachteten, bei der die Angreifer rund 5.000 € erbeuteten. Dieses Mal gab es keine eingehenden Transaktionen auf die Bitcoin-Wallets der Angreifer, die bei dem Angriff verwendet wurden.

Methodik

Die aufgelisteten E-Mail-Kategorien entsprechen den E-Mail-Kategorien, die im Email Live Tracking des Hornetsecurity Control Panels aufgelistet sind. Unsere Benutzer sind also bereits mit ihnen vertraut. Für andere sind die Kategorien:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Content | Diese E-Mails haben einen ungültigen Anhang. Welche Anhänge ungültig sind, legen die Administratoren im Modul Content Control fest. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Rejected | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der in Angriffen verwendeten Dateitypen.

| Dateityp (verwendet in bösartigen E-Mails) | % |

| Archive | 33.1 |

| Other | 19.9 |

| HTML | 17.8 |

| Excel | 7.6 |

| 7.5 | |

| Executable | 5.8 |

| Disk image files | 4.7 |

| Word | 2.8 |

| Powerpoint | 0.6 |

| Script file | 0.2 |

| 0.1 | |

| LNK file | 0.0 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Dateityp, der in Angriffen verwendet wird, pro 7 Tage.

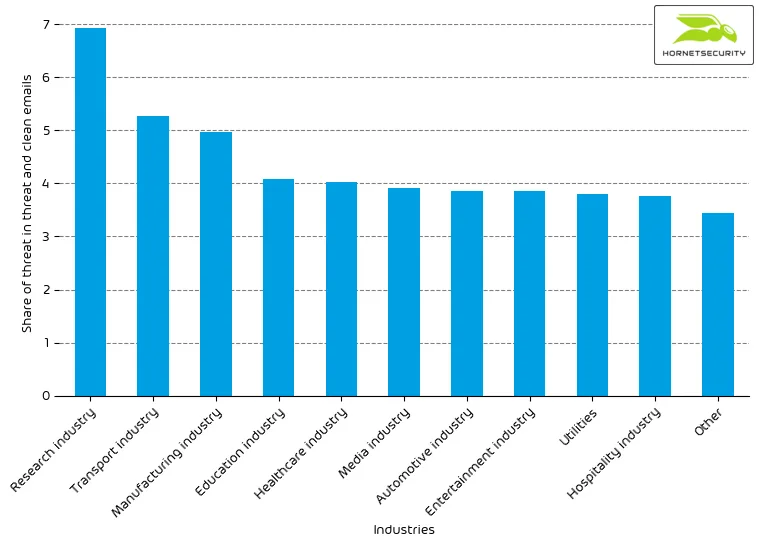

Branchen Email Threat Index

Die folgende Tabelle zeigt die Top 10 unseres Branchen-E-Mail-Bedrohungsindex, der anhand der Anzahl der bedrohlichen E-Mails im Vergleich zu den empfangenen sauberen E-Mails (im Median) für jede Branche berechnet wurde.

| Branchen | Anteil der Threat Emails an Threat und Gültigen Emails |

| Research industry | 6.9 |

| Transport industry | 5.3 |

| Manufacturing industry | 5.0 |

| Education industry | 4.1 |

| Healthcare industry | 4.0 |

| Media industry | 3.9 |

| Automotive industry | 3.9 |

| Entertainment industry | 3.8 |

| Utilities | 3.8 |

| Hospitality industry | 3.8 |

Das folgende Balkendiagramm visualisiert die E-Mail-basierte Bedrohung für jede Branche.

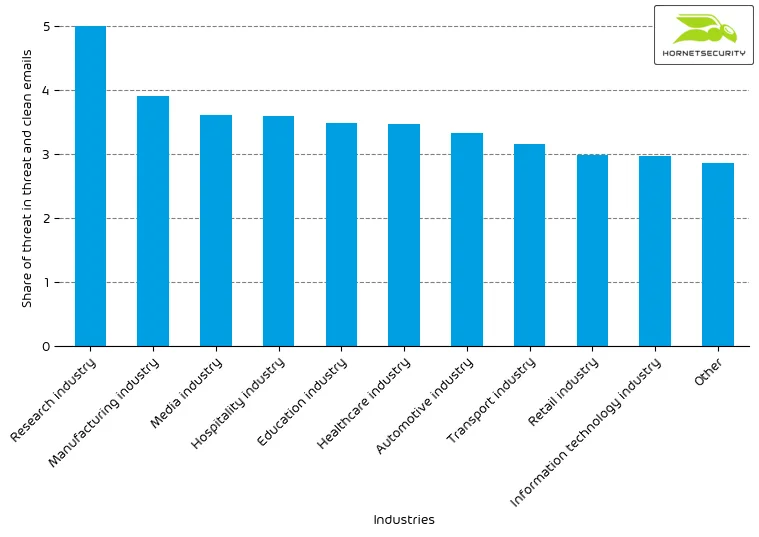

Zum Vergleich das Balkendiagramm des E-Mail-Bedrohungsindex des letzten Monats:

Methodik

Unterschiedlich große Organisationen erhalten eine unterschiedliche absolute Anzahl von E-Mails. Um Organisationen zu vergleichen, haben wir daher den prozentualen Anteil der Threat E-Mails an den Threat und Gültigen E-Mails jeder Organisation berechnet. Anschließend berechnen wir den Median dieser Prozentwerte über alle Organisationen innerhalb derselben Branche, um den endgültigen Threat Index für die Branche zu ermitteln.

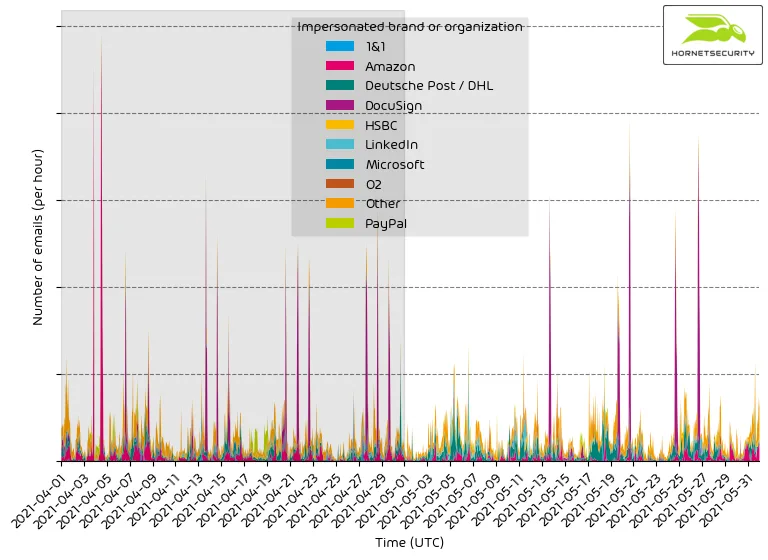

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

| Imitierte Firmenmarke oder Organisation | % |

| DocuSign | 19.9 |

| Amazon | 17.6 |

| Deutsche Post / DHL | 16.8 |

| Other | 15.4 |

| 4.0 | |

| Microsoft | 2.8 |

| PayPal | 2.7 |

| 1&1 | 2.5 |

| HSBC | 2.1 |

| O2 | 2.0 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für Firmenmarken, die bei Impersonationsangriffen entdeckt wurden, pro Stunde.

Es ist ein konstanter Strom von Phishing- und anderen Angriffen, die sich als große Marken ausgeben, um die Empfänger zum Öffnen der E-Mails zu verleiten.

Hervorgehobene Threat E-Mail-Kampagnen

In diesem Abschnitt möchten wir einige Malspam-Kampagnen von prominenten, bekannten Bedrohungsakteuren hervorheben.

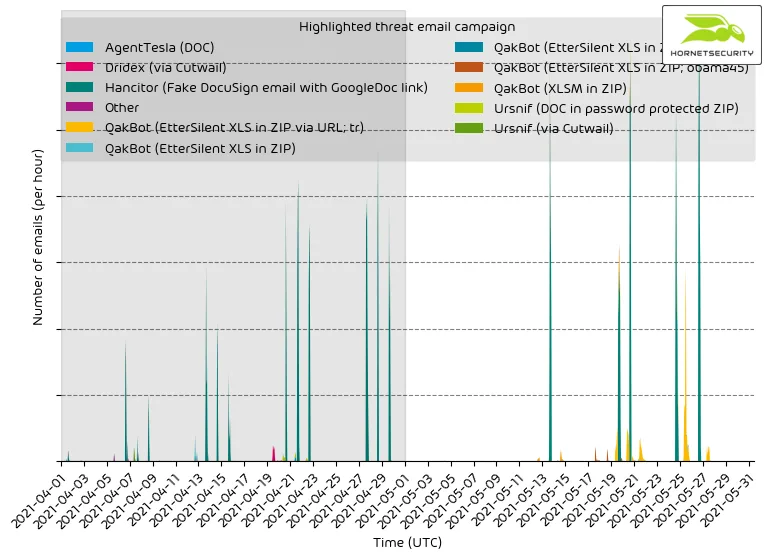

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Stunde für eine Liste hervorgehobener Threat-E-Mail-Kampagnen.

Es ist zu erkennen, dass die Malspam-Wellen der ausgewählten Kampagnen klar definierte Start- und Endpunkte haben, im Gegensatz zu weniger ausgefeilten Massen-Spam-E-Mail-Kampagnen, die E-Mails in einem konstanten Strom versenden.

Bitte beachten Sie, dass hier nicht alle Kampagnen enthalten sind. Das Ranking sowie die Volumenzahlen sollten daher nicht als globales Ranking verstanden werden.

Anhand der Daten können wir erkennen, dass der Hancitor-Malspam, der sich als DocuSign ausgibt, eine beständig wiederkehrende Malspam-Kampagne mit hohem Volumen ist.

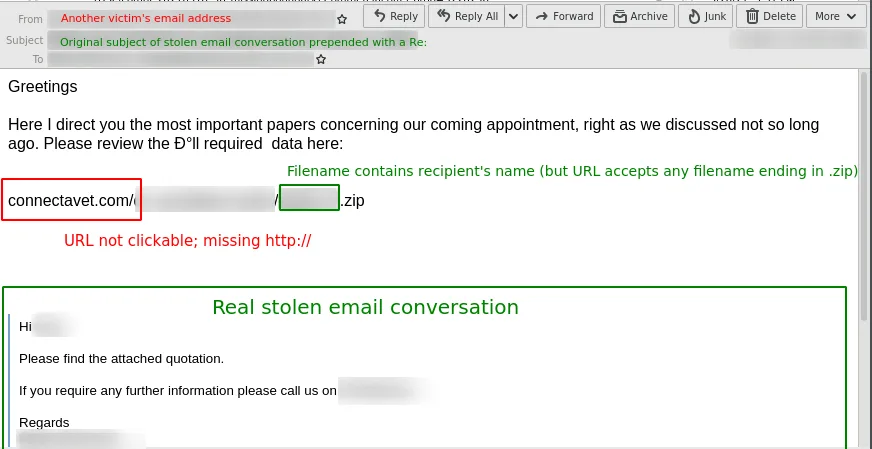

Am Ende des Monats ist ein Anstieg des URL-basierten QakBot „tr“ (benannt nach dem Konfigurations-Tag/Kampagnen-ID „tr“, das in der Konfiguration der verteilten QakBot-Malware gefunden wurde) Malspam zu erkennen. Diese Kampagne (wie auch andere QakBot-Malspam-Kampagnen) verwendet Email Conversation Threat Hijacking.2

Ein weiterer interessanter Aspekt der Kampagne ist, dass sie nicht anklickbare Klartext-URLs verwendet, denen die http:// fehlt. Die Opfer müssen also die URL manuell in ihren Browser kopieren. Dies geschieht wahrscheinlich in der Hoffnung, dass URL-Filter die URL in dieser Form nicht erkennen. Offensichtlich verwendet die Kampagne verschiedene kompromittierte Websites, um die bösartigen ZIP-Archive zu hosten, was die Erkennung weiter erschwert.

Methodik

Hornetsecurity beobachtet hunderte und tausende verschiedene Bedrohungs-E-Mail-Kampagnen von unterschiedlichen Bedrohungsakteuren, die von sehr einfachen Angriffen mit geringem Aufwand bis hin zu hochkomplexen verschleierten Angriffsschemata reichen. Unsere Hervorhebung umfasst nur die wichtigsten ausgefeilten Bedrohungs-E-Mail-Kampagnen.

Ransomleaks

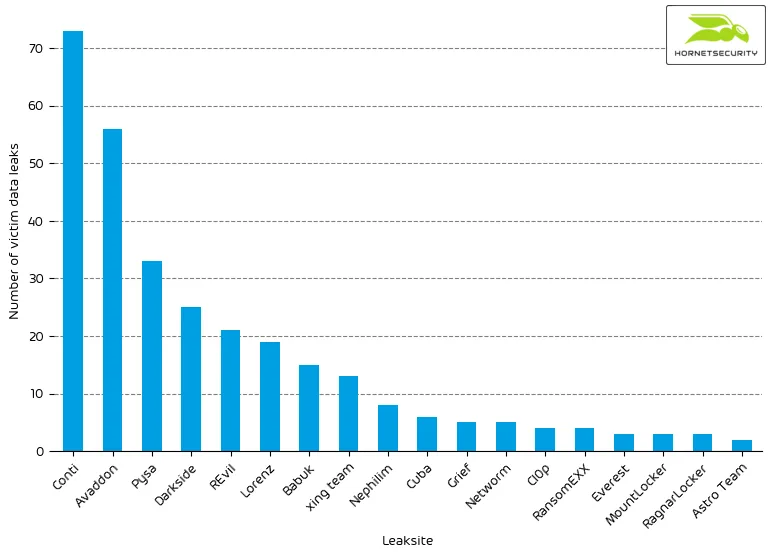

Bedrohungsakteure veröffentlichen weiterhin Daten, die von Ransomware-Opfern gestohlen wurden, um sie unter Druck zu setzen, nicht nur für die Entschlüsselung der von der Ransomware verschlüsselten Dateien zu zahlen, sondern auch dafür, dass die vor der Verschlüsselung gestohlenen Daten nicht veröffentlicht werden. Wir haben die folgende Anzahl von Leaks auf Ransomware-Leaksites beobachtet:

| Leaksite | Anzahl Opfer |

| Conti | 73 |

| Avaddon | 56 |

| Pysa | 33 |

| Darkside | 25 |

| REvil | 21 |

| Lorenz | 19 |

| Babuk | 15 |

| Xing Team | 13 |

| Nephilim | 8 |

| Cuba | 6 |

| Networm | 5 |

| Grief | 5 |

| Cl0p | 4 |

| RansomEXX | 4 |

| MountLocker | 3 |

| Everest | 3 |

| RagnarLocker | 3 |

| Astro Team | 2 |

Das folgende Balkendiagramm visualisiert die Anzahl der Opferdatenlecks pro Leaksite.

Wir haben die Datensammlung für die folgenden Ransomware-Leaksites hinzugefügt:

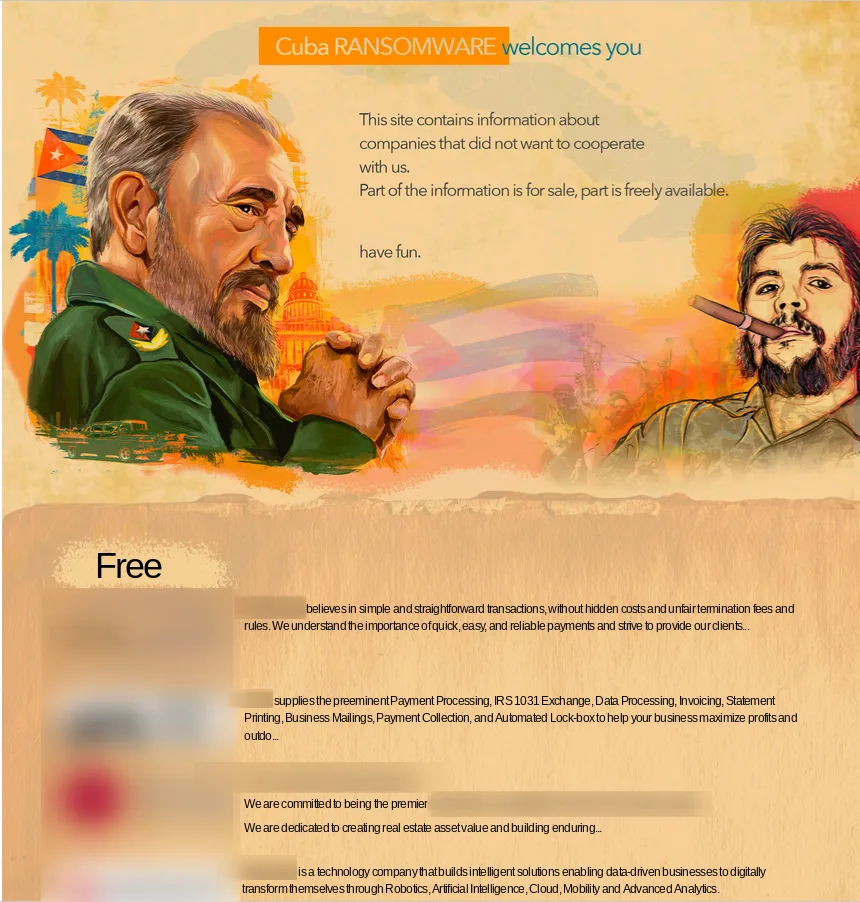

Die Leaksite der Kuba-Ransomware wurde erstmals Ende 2019 gesehen. Die Gruppe war jedoch nicht sehr aktiv. Die Leaksite umfasst derzeit sechs Leaks.

Kürzlich wurde berichtet, dass die Ransomware Cuba mit der Malware Hancitor zusammenarbeitet, über deren Malspam-Kampagnen wir in einem vorherigen Abschnitt berichtet haben. Wir haben daher die Kuba-Ransomware-Leaksite zu unserem Datensatz hinzugefügt.

Die Leaksite des Xing-Teams wurde über die Leaksite des Astro-Teams am 2021-05-06 als neuer Partner des Astro-Teams angekündigt.

Die Xing Team Leaksite hat ein identisches Layout wie die Astro Team Leaksite, enthält aber andere Datenlecks.

Was diese Partnerschaft mit sich bringt, ist derzeit nicht bekannt.

Eine weitere Leaksite, die diesen Monat auftauchte, ist die Leaksite der Prometheus-Ransomware. Auf der Seite wird eine Verbindung mit der REvil-Ransomware behauptet. Es bleibt jedoch abzuwarten, worin diese Zugehörigkeit besteht und ob die REvil-Ransomware überhaupt weiß, dass diese neue Leaksite eine Zugehörigkeit zu ihr behauptet.

Die Prometheus-Leaksite entfernt keine Einträge für Unternehmen, die das Lösegeld bezahlt haben, oder für Daten, die sie verkaufen konnte. Die entsprechenden Einträge werden lediglich aktualisiert, um widerzuspiegeln, ob das Unternehmen bezahlt hat oder die Daten verkauft wurden.

Ein weiterer neuer Eintrag ist die Grief Leaksite.

Derzeit ist nicht bekannt, welche Ransomware mit der Grief-Leaksite in Verbindung steht, ob es sich um eine bereits bekannte Ransomware handelt, die als Grief umbenannt wurde, oder ob sie ihre eigene Ransomware verwenden.