Email Threat Review Juni 2021

Zusammenfassung

In dieser Ausgabe unseres monatlichen E-Mail-Bedrohungsberichts geben wir einen Überblick über die im Juni 2021 beobachteten E-Mail-basierten Bedrohungen und vergleichen sie mit den Bedrohungen des Vormonats.

Der Bericht bietet Einblicke in:

- Unerwünschte E-Mails nach Kategorie

- Bei Angriffen verwendete Dateitypen

- Branchen Email Threat Index

- Angriffstechniken

- Hervorgehobene Threat E-Mail Kampagnen

- Ransomleaks

- Spezielle Vorkommnisse

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien.

| E-Mail-Kategorie | % |

| Rejected | 84.05 |

| Spam | 11.57 |

| Threat | 3.41 |

| AdvThreat | 0.94 |

| Content | 0.03 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Kategorie und Stunde.

Um den 13.06.2021 herum registrierten wir eine große Spitze an abgelehnten E-Mails. Aufgrund einer großen Textüberschneidung können wir dies einer deutschsprachigen Sextortion-Betrugskampagne zuordnen, die wir in den Vormonaten beobachtet haben.

Zum Zeitpunkt des Schreibens hat die Kampagne den Kriminellen 4.351 US-Dollar in BTC eingebracht. Dies bedeutet, dass die Kampagne höchstwahrscheinlich profitabel ist und die Kampagne daher höchstwahrscheinlich im nächsten Monat zurückkehren wird.

Methodik

Die aufgelisteten E-Mail-Kategorien entsprechen den E-Mail-Kategorien, die im Email Live Tracking des Hornetsecurity Control Panels aufgelistet sind. Unsere Benutzer sind also bereits mit ihnen vertraut. Für andere sind die Kategorien:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Content | Diese E-Mails haben einen ungültigen Anhang. Welche Anhänge ungültig sind, legen die Administratoren im Modul Content Control fest. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Rejected | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der in Angriffen verwendeten Dateitypen.

| Dateityp (verwendet in bösartigen E-Mails) | % |

| Archive | 29.0 |

| HTML | 16.9 |

| 15.0 | |

| Andere | 13.0 |

| Ausführbar | 11.0 |

| Excel | 6.9 |

| Disk-Image-Dateien | 4.4 |

| Word | 3.6 |

| Powerpoint | 0.1 |

| 0.0 | |

| Skript-Datei | 0.0 |

| LNK-Datei | 0.0 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Dateityp, der in Angriffen verwendet wird, pro 7 Tage.

Zwischen dem 07.06.2021 und dem 10.06.2021 wurde eine erhöhte Anzahl von ausführbaren Dateien in Anhängen bösartiger E-Mails festgestellt. Wir können dies auf eine Malspam-Kampagne zurückführen, welche eine ausführbare Datei der Nanocore RAT Malware in einem an die E-Mail angehängten Archiv enthält, welche wiederum die Agent Tesla Malware zur Ausführung bringt.

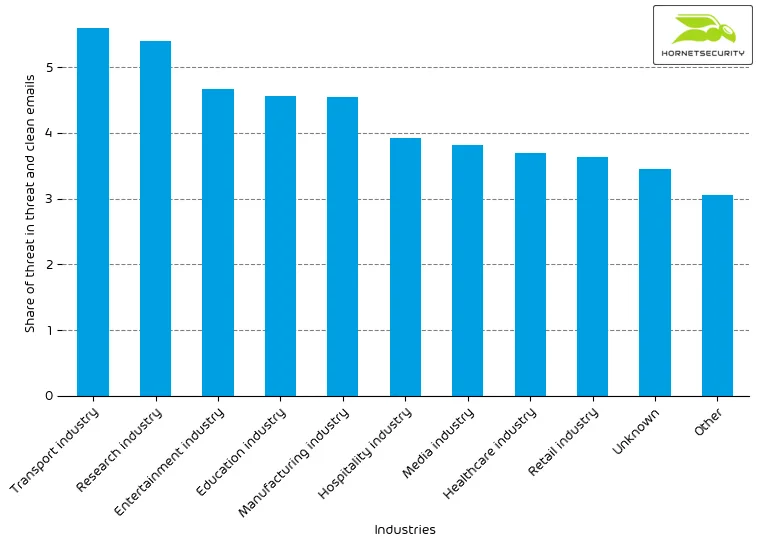

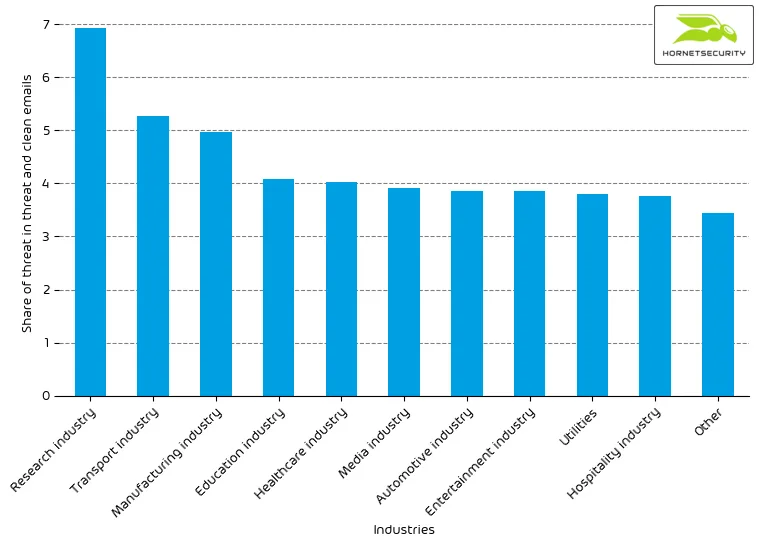

Branchen Email Threat Index

Die folgende Tabelle zeigt die Top 10 unseres Branchen-E-Mail-Bedrohungsindex, der anhand der Anzahl der bedrohlichen E-Mails im Vergleich zu den empfangenen sauberen E-Mails (im Median) für jede Branche berechnet wurde.

| Branchen | Anteil der Threat Emails an Threat und Gültigen Emails |

| Transport industry | 5.6 |

| Research industry | 5.4 |

| Entertainment industry | 4.7 |

| Education industry | 4.6 |

| Manufacturing industry | 4.5 |

| Hospitality industry | 3.9 |

| Media industry | 3.8 |

| Healthcare industry | 3.7 |

| Retail industry | 3.6 |

| Unbekannt | 3.4 |

Das folgende Balkendiagramm visualisiert die E-Mail-basierte Bedrohung für jede Branche.

Zum Vergleich das Balkendiagramm des E-Mail-basierten Bedrohungsindex des letzten Monats:

Methodik

Unterschiedlich große Organisationen erhalten eine unterschiedliche absolute Anzahl von E-Mails. Um Organisationen zu vergleichen, haben wir daher den prozentualen Anteil der Threat E-Mails an den Threat und Gültigen E-Mails jeder Organisation berechnet. Anschließend berechnen wir den Median dieser Prozentwerte über alle Organisationen innerhalb derselben Branche, um den endgültigen Threat Index für die Branche zu ermitteln.

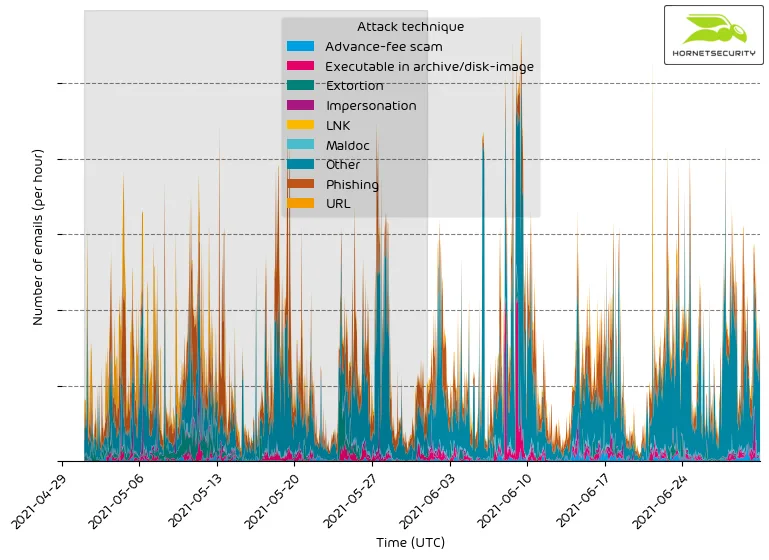

Angriffstechniken

Die folgende Tabelle zeigt die bei Angriffen verwendete Angriffstechnik.

| Angriffstechnik | % |

| Andere | 50.8 |

| Phishing | 26.0 |

| URL | 9.4 |

| Extortion (dt. Erpressung) | 4.3 |

| Executable in archive/disk-image | 4.0 |

| Advance-fee scam (dt. Vorschussbetrug) | 2.4 |

| Impersonation | 2.2 |

| Maldoc | 1.0 |

| LNK | 0.0 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro eingesetzter Angriffstechnik pro Stunde.

Zwischen dem 07.06.2021 und dem 10.06.2021 gab es erhöhtes Aufkommen von ausführbaren Dateien in Archiven. Dies ist auf die oben erwähnte Kampagne zurückzuführen, die Nanocore RAT als ausführbare Datei in einem Archiv verbreitete.

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

| Imitierte Firmenmarke oder Organisation | % |

| DocuSign | 19.8 |

| Andere | 15.9 |

| Deutsche Post / DHL | 15.7 |

| Amazon | 11.6 |

| PayPal | 8.6 |

| 5.9 | |

| Microsoft | 2.5 |

| O2 | 2.1 |

| HSBC | 2.0 |

| Santander | 1.9 |

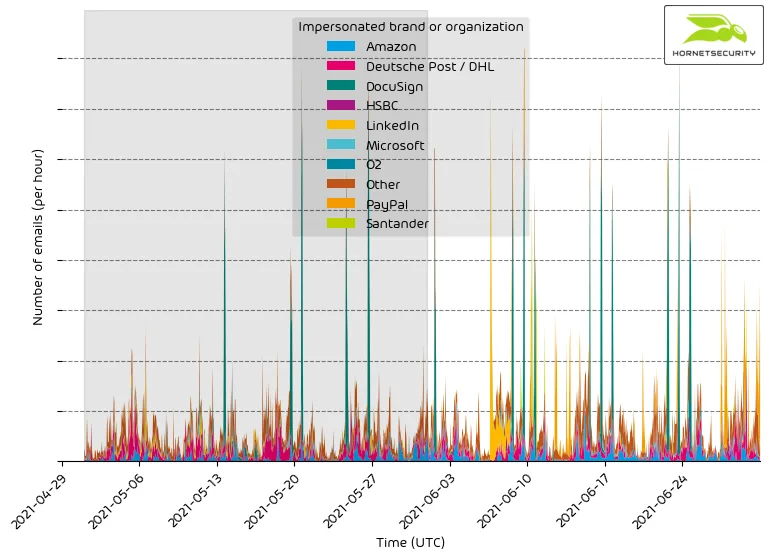

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für Firmenmarken, die bei Impersonationsangriffen entdeckt wurden, pro Stunde.

Es ist ein konstanter Strom von Phishing- und anderen Angriffen, die sich als große Marken ausgeben, um die Empfänger zum Öffnen der E-Mails zu verleiten.

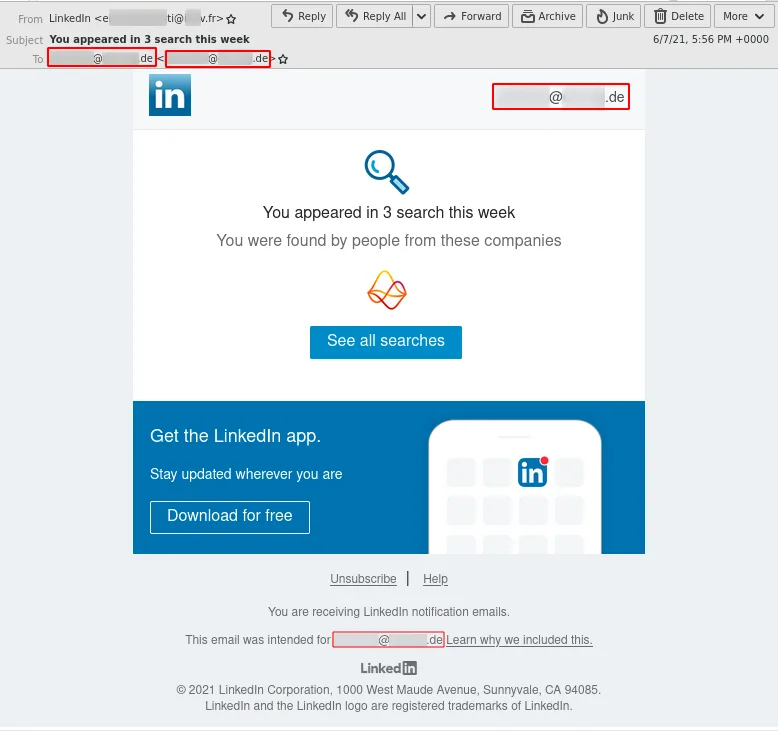

Ab dem 07.06.2021 haben wir eine groß angelegte Phishing-Kampagne beobachtet, die sich als LinkedIn ausgab.

Hervorgehobene Threat E-Mail-Kampagnen

In diesem Abschnitt möchten wir einige Malspam-Kampagnen von prominenten, bekannten Bedrohungsakteuren hervorheben.

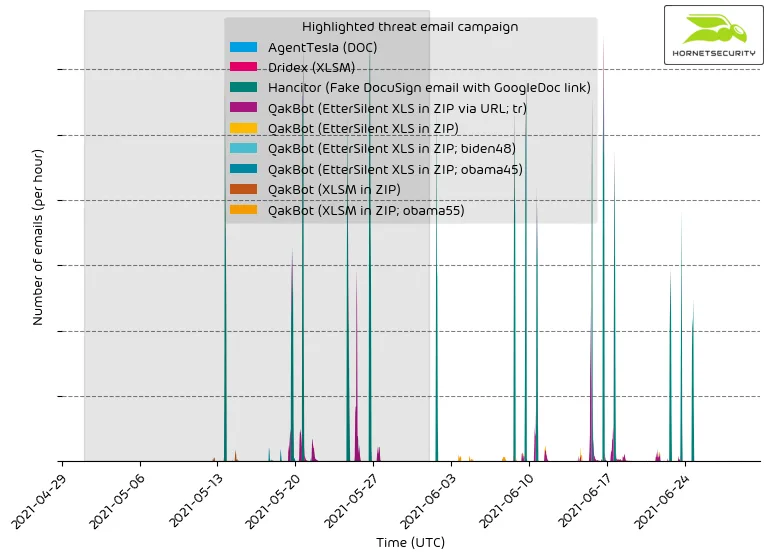

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Stunde für eine Liste hervorgehobener Threat-E-Mail-Kampagnen.

Bitte beachten Sie, dass hier nicht alle Kampagnen enthalten sind. Das Ranking sowie die Volumenzahlen sollten daher nicht als globales Ranking verstanden werden. Wir bemühen uns, diesen Teil unseres Reportings in Zukunft zu erweitern.

Während die Hancitor-Kampagne alle anderen Kampagnen hinsichtlich des Volumens pro Stunde in den Schatten stellt, können wir deutlich erkennen, dass sich der QakBot-Malspam der Botnet-Gruppe tr, den wir im letzten Monat auftauchen sahen , als wiederkehrende Kampagne etabliert hat, bei der zeitweise ein permanenter Strom an E-Mails rund um die Uhr versendet wurde. Solche permanent laufenden Kampagnen werden normalerweise nur von sehr minderwertigen Malspam-Kampagnen oder von ausgefeilteren Spammern wie dem Emotet-Botnet beobachtet. Zu diesem Zweck verwendet QakBot, wie bereits berichtet, email conversation thread hijacking.

Methodik

Hornetsecurity beobachtet hunderte und tausende verschiedene Bedrohungs-E-Mail-Kampagnen von unterschiedlichen Bedrohungsakteuren, die von sehr einfachen Angriffen mit geringem Aufwand bis hin zu hochkomplexen verschleierten Angriffsschemata reichen. Unsere Hervorhebung umfasst nur die wichtigsten ausgefeilten Bedrohungs-E-Mail-Kampagnen.

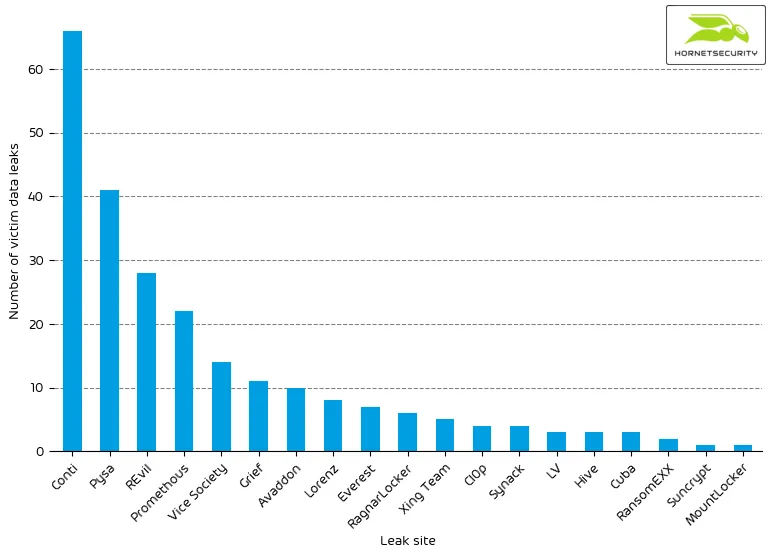

Ransomleaks

Bedrohungsakteure veröffentlichen weiterhin Daten, die von Ransomware-Opfern gestohlen wurden, um sie unter Druck zu setzen, nicht nur für die Entschlüsselung der von der Ransomware verschlüsselten Dateien zu zahlen, sondern auch dafür, dass die vor der Verschlüsselung gestohlenen Daten nicht veröffentlicht werden. Wir haben die folgende Anzahl von Leaks auf Ransomware-Leak-Seiten beobachtet:

| Leak-Seite | Anzahl der Opfer |

| Conti | 66 |

| Pysa | 41 |

| REvil | 28 |

| Promethous | 22 |

| Vice Society | 14 |

| Grief | 11 |

| Avaddon | 10 |

| Lorenz | 8 |

| Everest | 7 |

| RagnarLocker | 6 |

| Xing Team | 5 |

| Cl0p | 4 |

| Synack | 4 |

| LV | 3 |

| Hive | 3 |

| Cuba | 3 |

| RansomEXX | 2 |

| Suncrypt | 1 |

| MountLocker | 1 |

Das folgende Balkendiagramm visualisiert die Anzahl der Opferdatenlecks pro Leak-Seite.

Wir haben Daten zu folgenden Ransomware-Leakseiten hinzugefügt:

Die Leak-Seite der LV-Ransomware:

Die LV-Ransomware verwendet den Code der REvil-Ransomware. Die Betreiber scheinen keinen Zugriff auf den Quellcode von REvil zu haben, sondern haben eine bestehende Ransomware-Binärdatei von REvil angepasst, indem sie Zeichenfolgen in deren Binärcode modifiziert haben.1

Die Leak-Seite der Hive-Ransomware:

Die Hive-Ransomware scheint ein neuer Ransomware-Stamm zu sein.

Die Leck-Seite der Vice Society-Ransomware:

Experten auf dem Gebiet der Ransomware sind zu dem Schluss gekommen, dass die Ransomware Vice Society mit der Ransomware HelloKitty identisch ist.2

Spezielle Vorkommnisse

Da es mehrere bemerkenswerte Ereignisse in Bezug auf die breitere E-Mail-Bedrohungslandschaft gegeben hat, haben wir sie in diesem speziellen Abschnitt zusammengefasst.

Avaddon-Ransomware veröffentlicht Entschlüsselungsschlüssel

Am 2021-06-11 veröffentlichten die Betreiber der Avaddon-Ransomware die Schlüssel zur Entschlüsselung für über 2.934 Opfer.3 Die Avaddon-Leak-Site listete nur 186 Opfer auf, die sich weigerten, das Lösegeld zu zahlen. Das bedeutet, dass Avaddon 15-mal mehr Opfer hatte, als auf ihrer Leak-Seite veröffentlicht wurden. Unter der Annahme, dass die anderen Ransomware-Operationen ein ähnliches Verhältnis aufweisen, könnte man die Anzahl der Ransomware-Opfer erhalten, indem man die Anzahl der Opfer auf den Leak-Seiten mit 15 multipliziert.

Clop-Ransomware-Verhaftungen

Am 2021-06-16 gab die Nationale Polizei der Ukraine bekannt, dass sie Personen verhaftet hat, die im Verdacht stehen, Unternehmen mit der Clop-Ransomware infiziert zu haben.4 Da die Clop-Ransomware-Operation jedoch ohne Unterbrechung weiterlief, wird davon ausgegangen, dass es sich bei den verhafteten Personen nur um unwichtige Figuren in der Clop-Ransomware-Operation handelte, z. B. um Geldkuriere oder Subunternehmer.

Gozi verhaftet

Am 2021-06-29 hat das Büro des Generalstaatsanwalts der Nation Columbia die Verhaftung einer Person5 bekannt gegeben, die von den USA seit 20136 im Zusammenhang mit der Gozi-Malware gesucht wird. Die Person betrieb einen „Bulletproof“ Host, der Cyber-Kriminellen half, die Gozi-Malware zu verbreiten und andere Cyber-Verbrechen zu begehen, wie z. B. die Verteilung von Malware, einschließlich des Zeus-Trojaners und des SpyEye-Trojaners, die Initiierung und Ausführung von Distributed-Denial-of-Service-Angriffen (DDoS) und die Übertragung von Spam.

TrickBot-Entwickler verhaftet

Am 15.06.2021 gab das US-Justizministerium die Verhaftung einer 55-jährigen Lettin bekannt, die wegen ihrer Beteiligung an der Entwicklung der TrickBot-Malware in 19 von 47 Anklagepunkten angeklagt wurde.7

Verweise

- 1 https://www.secureworks.com/research/lv-ransomware

- 2 https://twitter.com/demonslay335/status/1403109032014061568

- 3 https://twitter.com/BleepinComputer/status/1403387905096175617

- 4 https://www.npu.gov.ua/news/kiberzlochini/kiberpolicziya-vikrila-xakerske-ugrupovannya-u-rozpovsyudzhenni-virusu-shifruvalnika-ta-nanesenni-inozemnim-kompaniyam-piv-milyarda-dolariv-zbitkiv/

- 5 https://www.fiscalia.gov.co/colombia/asuntos-internacionales/cae-presunto-ciberdelincuente-senalado-de-afectar-con-un-virus-informatico-a-mas-de-un-millon-de-usuarios-en-estados-unidos-y-europa/

- 6 https://www.justice.gov/usao-sdny/pr/three-alleged-international-cyber-criminals-responsible-creating-and-distributing-virus

- 7 https://www.justice.gov/opa/pr/latvian-national-charged-alleged-role-transnational-cybercrime-organization