Email Threat Review Juni 2022

Zusammenfassung

In diesem monatlichen Bericht über E-Mail-Bedrohungen geben wir einen Überblick über die im Juni 2022 beobachteten E-Mail-Bedrohungen und vergleichen sie mit den Bedrohungen des Vormonats.

Der Bericht bietet Einblicke in:

- Unerwünschte E-Mails nach Kategorie

- Bei Angriffen verwendete Dateitypen

- Branchen Email Threat Index

- Angriffstechniken

- Imitierte Firmenmarken oder Organisationen

Unerwünschte E-Mails nach Kategorie (#unwanted-emails-by-category)

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien.

| E-Mail-Kategorie | % |

| Rejected | 78.69 |

| Spam | 15.90 |

| Threat | 4.13 |

| AdvThreat | 1.23 |

| Content | 0.05 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Kategorie und Stunde.

Methodik

Die aufgelisteten E-Mail-Kategorien entsprechen den E-Mail-Kategorien, die im Email Live Tracking des Hornetsecurity Control Panels aufgelistet sind. Unsere Benutzer sind also bereits mit ihnen vertraut. Für andere sind die Kategorien:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Content | Diese E-Mails haben einen ungültigen Anhang. Welche Anhänge ungültig sind, legen die Administratoren im Modul Content Control fest. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Rejected | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

Bei Angriffen verwendete Dateitypen

Es gibt einige Gründe, warum HTML-, PDF-, ZIP- und Excel-Dateien häufig in E-Mail-Angriffen verwendet werden. Ein Grund ist, dass in diese Dateien bösartiger Code eingebettet werden kann, der beim Öffnen der Datei ausgeführt werden kann. Die Opfer können ausführbare Dateien, z. B. .exe-Dateien, leicht ausführen, ohne zusätzliche Software, z. B. Microsoft Office, zu benötigen. Ein weiterer Grund ist, dass diese Dateien verwendet werden können, um Benutzer zur Preisgabe sensibler Informationen wie Passwörter oder Kreditkartennummern zu verleiten. Dies ist besonders bei HTML-Dateien der Fall. Häufig versenden Phisher HTML-Dateien, die, wenn sie geöffnet werden, den Anschein erwecken, dass es sich um das Anmeldemenü für Bank-Websites handelt. Schließlich können diese Dateien dazu verwendet werden, Malware auf dem Computer des Opfers zu installieren, zu verteilen und zu starten.

Die folgende Tabelle zeigt die Verteilung der in Angriffen verwendeten Dateitypen.

| Dateityp (verwendet in bösartigen E-Mails) | % |

| Archive | 35.6 |

| HTML | 18.5 |

| Excel | 14.4 |

| 12.6 | |

| Disk image files | 5.5 |

| Executable | 5.0 |

| Word | 3.5 |

| Other | 4.9 |

Das folgende Histogramm zeigt das E-Mail-Volumen pro Dateityp, das bei Angriffen innerhalb von sieben Tagen verwendet wird.

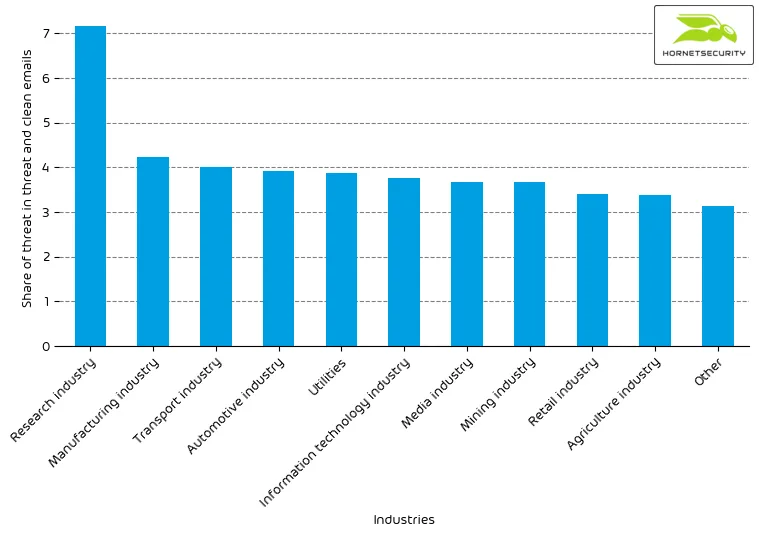

Branchen Email Threat Index

Angreifer haben es diesen Monat vorzugsweise auf die Forschungsindustrie abgesehen. Die Forschungsbranche ist voll von sensiblen Informationen. Durch erfolgreiches Phishing wichtiger Mitarbeiter können Angreifer Zugang zu wichtigen Forschungsdaten erhalten. Außerdem werden in der Forschungsindustrie neue Sicherheitstechnologien aufgrund von Budgetbeschränkungen oft nur langsam eingeführt, was es Angreifern erleichtert, Schwachstellen auszunutzen.

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Median) basiert.

| Branchen | Anteil der Threat Emails an Threat und Gültigen Emails |

| Research industry | 7.2 |

| Manufacturing industry | 4.2 |

| Transport industry | 4.0 |

| Automotive industry | 3.9 |

| Utilities | 3.9 |

| Information technology industry | 3.8 |

| Media industry | 3.7 |

| Mining industry | 3.7 |

| Retail industry | 3.4 |

| Agriculture industry | 3.4 |

Das folgende Balkendiagramm visualisiert die E-Mail-basierte Bedrohung für jede Branche.

Der Bedrohungsindex der Forschungsindustrie liegt weiterhin über 7.

Methodik

Unterschiedlich große Organisationen erhalten eine unterschiedliche absolute Anzahl von E-Mails. Um Organisationen zu vergleichen, haben wir daher den prozentualen Anteil der Threat E-Mails an den Threat und Gültigen E-Mails jeder Organisation berechnet. Anschließend berechnen wir den Median dieser Prozentwerte über alle Organisationen innerhalb derselben Branche, um den endgültigen Threat Index für die Branche zu ermitteln.

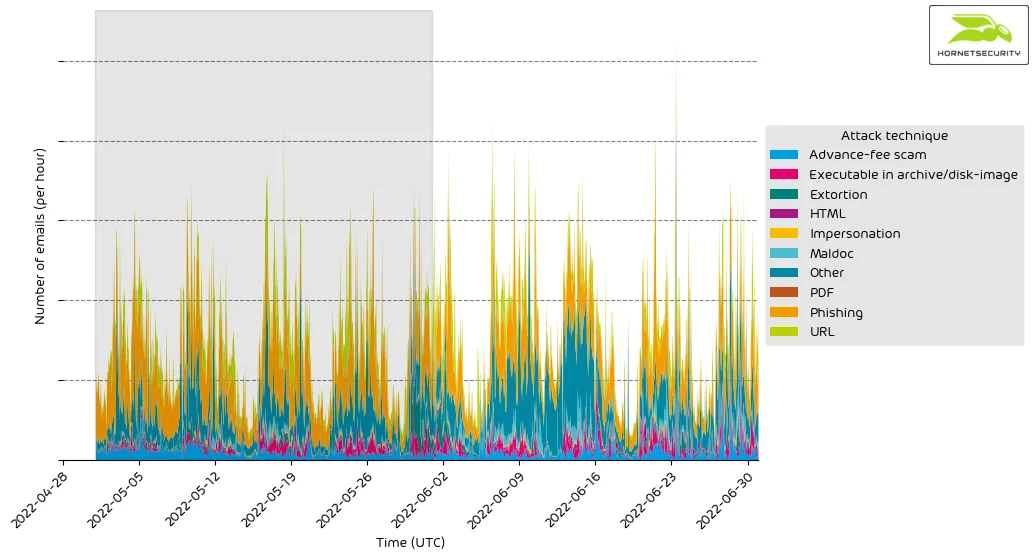

Angriffstechniken

Phishing dominiert E-Mail-Angriffe, weil es eine sehr effektive Methode ist, Menschen dazu zu bringen, ihre persönlichen Daten preiszugeben oder auf bösartige Links zu klicken. Phishing-E-Mails sehen oft so aus, als kämen sie von einer seriösen Quelle, z. B. von einem bekannten Unternehmen oder einer Website. Sie enthalten oft dringende oder alarmierende Formulierungen, die Menschen dazu verleiten können, unüberlegt zu handeln. Moderne Tools ermöglichen es Phishern, 2FA-Codes oder Sitzungscookies von ihren Opfern abzufragen, um die Sicherheit zu umgehen.

Die folgende Tabelle zeigt die bei Angriffen verwendete Angriffstechnik.

| Angriffstechnik | % |

| Phishing | 30.7 |

| URL | 11.5 |

| Advance-fee scam | 7.4 |

| Executable in archive/disk-image | 5.3 |

| Extortion | 4.1 |

| Maldoc | 3.4 |

| HTML | 2.3 |

| Impersonation | 1.3 |

| 0.3 | |

| Other | 33.8 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro eingesetzter Angriffstechnik pro Stunde.

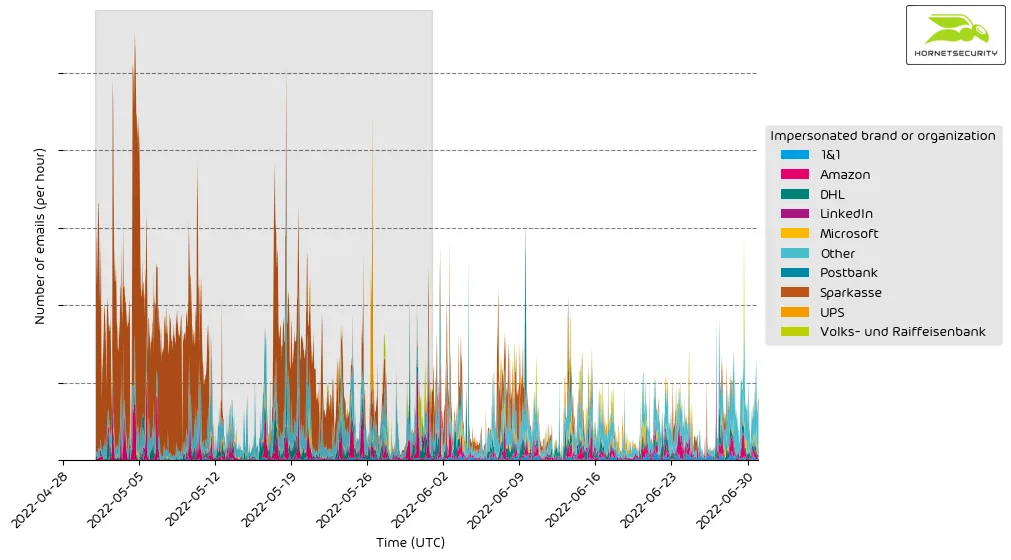

Imitierte Firmenmarken oder Organisationen

Zu den am häufigsten bei E-Mail-Phishing-Angriffen vorgetäuschten Marken gehören Banken, Kreditkartenunternehmen, Versandunternehmen und Online-Händler. Bei dieser Art von Angriffen sendet der Angreifer in der Regel eine E-Mail, die den Anschein erweckt, von einem seriösen Unternehmen zu stammen, und den Empfänger auffordert, persönliche oder finanzielle Daten anzugeben. In vielen Fällen enthält die E-Mail einen Link, der zu einer gefälschten Website führt, die mit der echten Website identisch aussieht. Der Angreifer nutzt dann die gesammelten Informationen, um Betrug oder Identitätsdiebstahl zu begehen.

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

| Imitierte Firmenmarke oder Organisation | % |

| Sparkasse | 17.3 |

| DHL | 11.8 |

| Amazon | 11.3 |

| 1&1 | 4.6 |

| Postbank | 4.1 |

| Microsoft | 3.8 |

| UPS | 3.8 |

| Volks- und Raiffeisenbank | 3.3 |

| 2.9 | |

| DocuSign | 2.7 |

| Other | 34.4 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für Firmenmarken, die bei Impersonationsangriffen entdeckt wurden, pro Stunde.

Es gibt einen ständigen Strom von Phishing- und anderen Angriffen, die sich als große Marken und Organisationen ausgeben, um die Empfänger zum Öffnen der E-Mails zu verleiten.