Monthly Email Threat Review Juni 2023

QakBot bleibt eine Bedrohung, Zunahme der Markenimitation von DHL und dem Krypto-Service MetaMask

Einleitung

Der Monthly Email Threat Review von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von MS365, bedrohungsbezogenen E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats Juni.

Zusammenfassung

- Im Vergleich zum Vormonat zeigt sich für den Juni ein Rückgang der Bedrohungen insgesamt. Allerdings ist die Anzahl anspruchsvoller Malware-Kampagnen gestiegen.

- Die Verwendung von PDF-Dokumenten als Mittel zur Verbreitung von Schadsoftware ist um 1,4% gegenüber dem Vormonat gestiegen, hauptsächlich aufgrund der Verbreitung der QakBot-Malware.

- Trotz der Bemühungen von Microsoft, Makros in den Office-Produkten einzuschränken, hat die Verwendung von Word- und Excel-Dokumenten zur Verteilung von Schadsoftware zugenommen. Obwohl die Angriffskette aufgrund der Änderungen von Microsoft nun schwieriger ist, nutzen Angreifer geschickt gestaltete Dokumente, um Benutzer dazu zu bringen, verdächtige Dateien in den Vorlagenspeicher von Office zu kopieren, wo dann die Ausführung erlaubt wird.

- Die am häufigsten angegriffenen Branchen sind nach wie vor Bergbau und Unterhaltung.

- Wir haben einen starken Anstieg von Markenimitationsangriffen auf DHL, MetaMask, American Express, Strato und LinkedIn beobachtet.

- Mehrere Sicherheitslücken für SQL-Injection in der MOVEit-Dateiübertragungsanwendung von Progress Software haben zu Datenlecks in verschiedenen Ländern und Branchen geführt. Ein schnelles Patchen und geeignete Maßnahmen werden dringend empfohlen.

- Künstliche Intelligenz (KI) bleibt ein sensibler Bereich für Sicherheit und Datenschutz in der gesamten Branche. Kompromittierte OpenAI-Konten mit aufgezeichnetem Prompt-Verlauf könnten ein potentielles Problem für Organisationen darstellen, die vertrauliche Informationen in Chat-Anfragen verwenden.

- KI-gesteuerte Angriffe werden voraussichtlich zunehmen und letztendlich zur Norm werden.

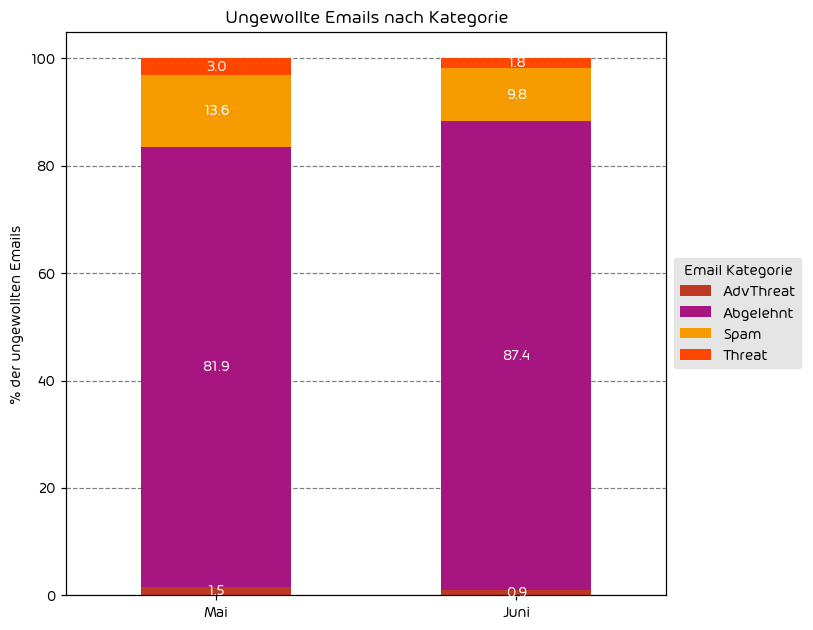

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich Juni 2023 zu Mai 2023.

Im Juni verzeichneten die Kategorien „Bedrohung“, „AdvThreat“ und „Spam“ insgesamt einen Rückgang des Datenverkehrs, während die Kategorie „Abgelehnt“ einen Anstieg von 5,3% verzeichnete.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

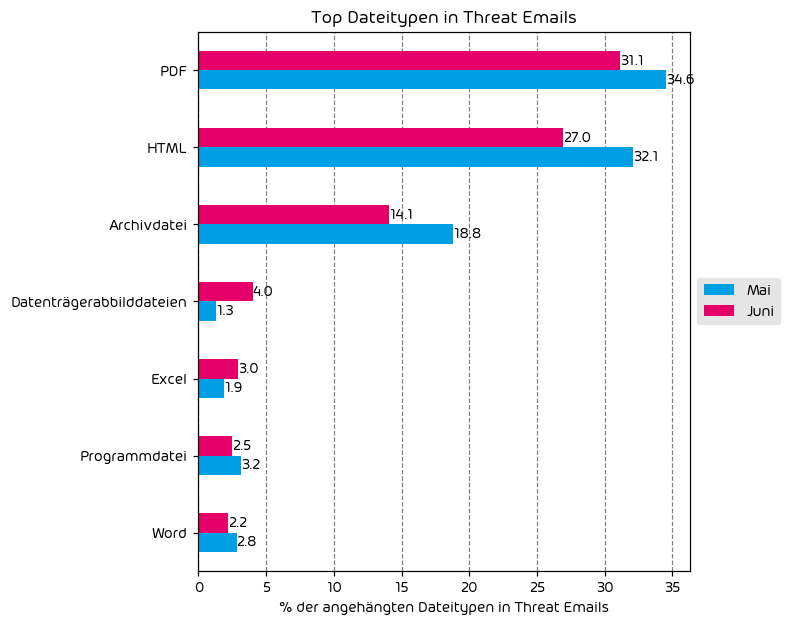

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Die erneute Erscheinung von Qakbot kann als Hauptgrund für den Anstieg von PDF-Anhängen in den letzten Monaten angesehen werden. Da andere Zustellungsmechanismen wie DOCX (Word) anspruchsvoller geworden sind, bleibt PDF eine beliebte Option für Cyberkriminelle.

HINWEIS: Wenn Sie mehr über Qakbot und Botnets erfahren möchten, empfehlen wir Ihnen, die entsprechende Folge des Security Swarm Podcasts (auf Englisch) anzuhören.

Dennoch gelingt es Angreifern weiterhin, die Maßnahme von Microsoft, Makros in Office-Anwendungen standardmäßig zu deaktivieren, zu umgehen. Hierbei wird oft ein raffinierter Header in das schädliche Dokument eingebaut, der wie eine authentische Office-Benachrichtigung erscheint. In dieser „Benachrichtigung“ wird der Benutzer angewiesen, das schadhafte Dokument in den Office-Vorlagenspeicher zu verschieben und erneut zu öffnen. Dadurch kann der schädliche Code in der Regel auf dem Zielsystem ausgeführt werden.

Die Schwierigkeiten bei der Nutzung von Office-Dokumenten für bösartige Zwecke führen dazu, dass andere Dateitypen für Angriffe bevorzugt werden. Beispielsweise ist der Einsatz von HTML immer noch recht hoch, ebenso wie von Disk-Image-Dateien.

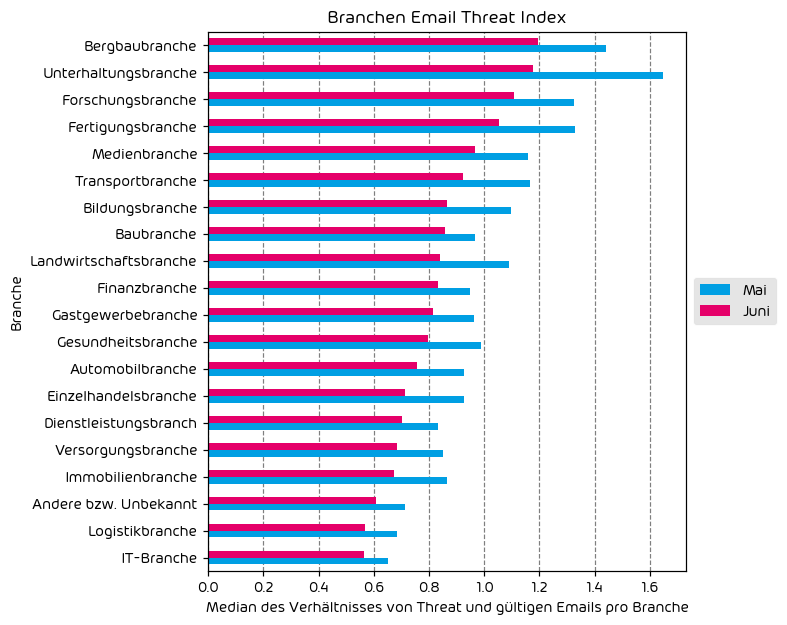

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Insgesamt ist die Bedrohung im Juni im Vergleich zum Mai über alle Bereiche hinweg rückläufig. Dies lässt sich auch anhand der geringeren Anzahl von schädlichen E-Mails in der Rubrik „Unerwünschte E-Mails nach Kategorie“ erkennen. Ein möglicher Grund könnte der Beginn der Sommerferienzeit sein, in der die Bedrohungsakteure evt. vermuten, dass weniger Personen im Büro sind. Zudem sind weniger kompromittierte Geräte online, die für den Versand von Spam und Bedrohungs-E-Mails missbraucht werden könnten. Allerdings ist es wichtig zu beachten, dass die Anzahl anspruchsvollerer Malware-Kampagnen wie QakBot zugenommen hat.

Was die am stärksten gefährdete Branche betrifft, bleiben Bergbau und Unterhaltung auch im Juni weiterhin an der Spitze.

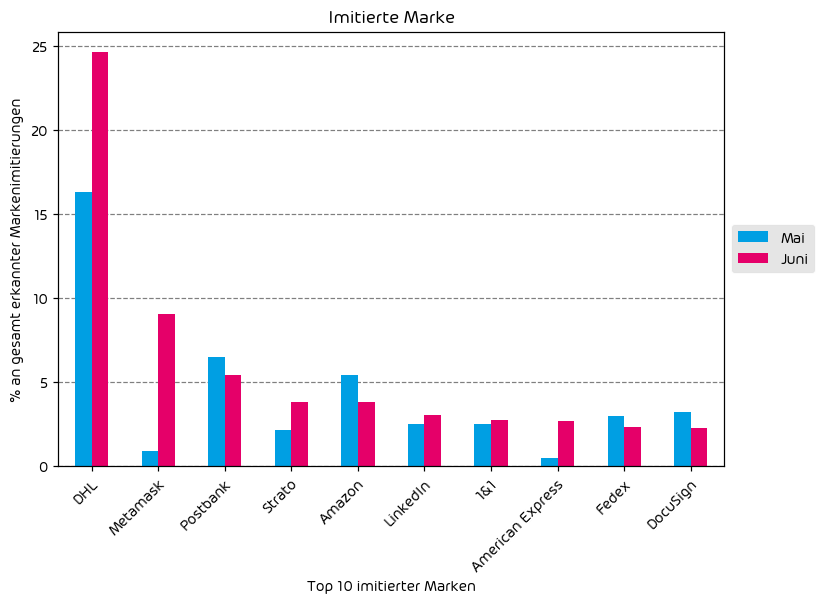

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

Im Juni verzeichnete MetaMask, einer der größten Anbieter von Kryptowährungs-Wallets, den größten Anstieg auf dieser Liste. Eine umfassende Kampagne von Bedrohungsakteuren (27. bis 29. Juni) richtete sich gezielt an Nutzer von MetaMask. Das Ziel bestand darin, die Marke zu imitieren, um Zugriff auf die Krypto-Wallets und die darin enthaltenen Gelder der Opfer zu erlangen.

Auch die Markenimitationen von DHL, American Express, Strato, LinkedIn und 1&1 verzeichneten im Vergleich zum Vormonat einen deutlichen Anstieg. Diese bleiben allesamt beliebte Firmen für Bedrohungsakteure – insbesondere Versanddienste wie DHL. Aufgrund des gestiegenen Paketversands an Privatadressen in den letzten Jahren wissen die Bedrohungsakteure, dass sie eine hohe Wahrscheinlichkeit haben, dass ihre Phishing Attacken zum gewünschten Erfolg führen, da viele Benutzer tatsächlich auf eine Lieferung der Paketdienste warten.

Hervorzuhebende Vorfälle und branchenrelevante Events

Die aktuell größte Bedrohung in der Branche liegt weiterhin in den Auswirkungen von Sicherheitslücken in der beliebten File-Transfer-Software MOVEit von Progress Software. Obwohl mehrere Schwachstellen eine Rolle spielen, wurde die schwerwiegendste als SQL-Injection-Angriff kategorisiert, die eine Privileg-Eskalation und unberechtigten Zugriff auf Systeme ermöglicht. Der neueste CVE für die MOVEit Transfer-Anwendung wird als CVE-2023-35708 verfolgt. Wenn Sie MOVEit verwenden und den Patch vom 15. Juni noch nicht angewendet haben, wird dringend empfohlen, den Datenverkehr mit MOVEit über die Ports 80 und 443 zu blockieren.

Mehrere Organisationen, darunter das New York City Department of Education, Schneider Electric, Siemens Electric und insgesamt 122 weitere Organisationen, sind von diesen Sicherheitslücken bereits betroffen, wie Ars Technica berichtet.

Weitere Bedenken in der Branche drehen sich weiterhin um den Einsatz von KI, entweder direkt durch Bedrohungsakteure zur Durchführung von KI-gesteuerten Angriffen oder in Bezug auf Datenschutzbedenken. Kürzlich wurde berichtet, dass über 100.000 OpenAI-Konten gestohlen und im Dark Web verkauft wurden. Bedenken ergeben sich auch aus dem Umstand, dass Mitarbeiter vertrauliche Unternehmensdaten in KI-Dienste eingeben. Samsung ist kürzlich Opfer dieses Problems geworden.

Prognosen für die kommenden Monate

Obwohl die Branche hofft, dass es keine weiteren Auswirkungen der MOVEit Zero-Day-Schwachstelle geben wird, ist damit zu rechnen, dass in den nächsten Tagen und Wochen weitere Betroffene auftreten werden. Sicherheitsforscher und Bedrohungsakteure könnten Angriffsmuster gegen die MOVEit Zero-Day-Schwachstelle bei anderen beliebten Diensten testen, um zu sehen, ob sie angewendet werden kann. Infolgedessen könnten wir in naher Zukunft ähnliche Vorfälle sehen, die auch andere Dienste betreffen, wenn die Schwachstelle in den Medien Beachtung findet.

Wir werden voraussichtlich auch weiterhin eine Zunahme von KI-gesteuerten Angriffen sehen. Da ChatGPT-Konten auf dem Dark Web leicht erhältlich sind, werden Bedrohungsakteure voraussichtlich weiterhin KI zur Unterstützung von Angriffen einsetzen. Darüber hinaus werden wir wahrscheinlich Fälle sehen, in denen aufgrund gestohlener ChatGPT-Konten und protokollierter Eingabedaten sensible Daten kompromittiert wurden. Gestohlene sensible Daten können nicht nur für Erpressungen verwendet werden, sondern auch für Spear-Phishing-Angriffe.

Zusätzlich zu all dem bestehen weiterhin die üblichen Bedrohungen. QakBot wird seine Operationen fortsetzen. Es ist ungewiss, in welchem operativen Zustand sich Emotet derzeit befindet, aber es besteht die Möglichkeit, dass es mit fortschrittlichen Verbreitungsmethoden, ähnlich denen der QakBot-Malware, wieder auftauchen könnte. Obwohl diese Themen nicht so stark in den Nachrichten präsent sind wie andere genannte Punkte, bleibt die Bedrohung durch diese Botnets dennoch bestehen.

Experteneinschätzung von Hornetsecurity

Wir haben einige unserer internen Experten um ihre Einschätzung zu den aktuellen Entwicklungen gebeten.

Von Andy Syrewicze, Sicherheits-Evangelist, zu KI-gesteuerten Angriffen:

Wir sehen weiterhin Fälle, in denen Bedrohungsakteure KI für Angriffe nutzen, sei es für OSINT-Zwecke oder zur Automatisierung eines Teils der Angriffskette. Obwohl die düsteren Aussichten unserer von KI angetriebenen Welt durchaus Anlass zur Sorge geben, ist es wichtig zu bedenken, dass auch das Verteidigungsteam KI nutzen kann. Dies umfasst Schulungen, Log-Analyse, maschinelles Lernen und natürliche Sprachverarbeitung für Verteidigungswerkzeuge und viele andere Möglichkeiten. Das Wettrüsten zwischen Bedrohungsakteuren und Verteidigungsteams wird weitergehen, und Verteidigungsteams können KI-gestützte Abwehrwerkzeuge nutzen, um mit den Fähigkeiten der Bedrohungsakteure Schritt zu halten.

Von Umut Alemdar, Leiter des Security Labs, zur QakBot-Malware:

Die dynamische und sich schnell entwickelnde Natur der QakBot-Malware birgt erhebliche Risiken für Unternehmen weltweit. Die Bedrohungsakteure hinter QakBot haben in diesem Jahr mehrfach die Verbreitungstechniken geändert, um Sicherheitslösungen zu umgehen, und wir erwarten, dass wir in der zweiten Jahreshälfte noch kreativere Ansätze sehen werden. Daher ist es für Unternehmen heute entscheidend, in fortschrittliche Schutzsysteme, ergänzt durch KI und Tools für den Incident Response, zu investieren. Zusätzlich ist regelmäßiges Training zur Sensibilisierung für Cybersicherheit bei den Mitarbeitern von größter Bedeutung, da dies das Risiko erfolgreicher Filterumgehungen erheblich verringert und Ihr Unternehmen vor kostspieligen Sicherheitsverletzungen schützt. Solche proaktiven und umfassenden Maßnahmen zur Erhaltung der Cybersicherheit ist der Schlüssel, um sicher zu bleiben.

Monatliche Empfehlungen

Angesichts des aktuellen Zustands der Bedrohungslandschaft möchten wir Ihnen folgende monatliche Empfehlungen geben:

- Nutzen Sie diesen monatlichen Bericht, um stets über die neuesten E-Mail-Bedrohungen auf dem Laufenden zu bleiben und die relevantesten Informationen an Ihre Benutzer weiterzugeben. Wenn Ihre Organisation beispielsweise regelmäßige Sendungen mit DHL durchführt, informieren Sie die entsprechenden Teammitglieder über das Risiko betrügerischer DHL-E-Mails.

- Schulen Sie Ihre Benutzer INTENSIV darin, PDF-, Word- und Excel-Dateien genau zu überprüfen. Wir stellen weiterhin fest, dass diese Dateitypen für die Verbreitung von Schadsoftware verwendet werden. Wenn ein Benutzer eine E-Mail mit einem solchen Dateityp aus externer Quelle erhält, sollte er besonders vorsichtig sein. Falls Sie Hilfe bei der Schulung Ihrer Benutzer in diesem Bereich benötigen und noch kein Hornetsecurity-Kunde sind, informieren Sie sich über unseren Security Awareness Service.

- Falls Ihre Organisation MOVEit von Progress Software verwendet, empfehlen wir Ihnen dringend, die neuesten Patches zu installieren. Blockieren Sie den Datenverkehr zum Service auf den Ports 80 und 443 MINDESTENS, bis Sie die Patches installieren können. Diese Schwachstelle wird aktiv ausgenutzt, daher sollten Sie nicht zögern.

- Falls Ihre Organisation noch unentschlossen ist, wie und ob Mitarbeiter AI-Tools nutzen sollten oder nicht, sollten Sie hierzu möglichst schnell interne Richtlinien entwickeln. Viele Organisationen verlieren die Kontrolle über sensible Unternehmensdaten, wenn Mitarbeiter diese Daten innerhalb eines AI-Prompts verwenden. Dieser potenzielle Schwachpunkt sollte mindestens durch interne Richtlinien angegangen werden.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 12.000 Channel-Partnern und MSPs aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 75.000 Kunden genutzt.