Email Threat Review November 2022

Executive Summary

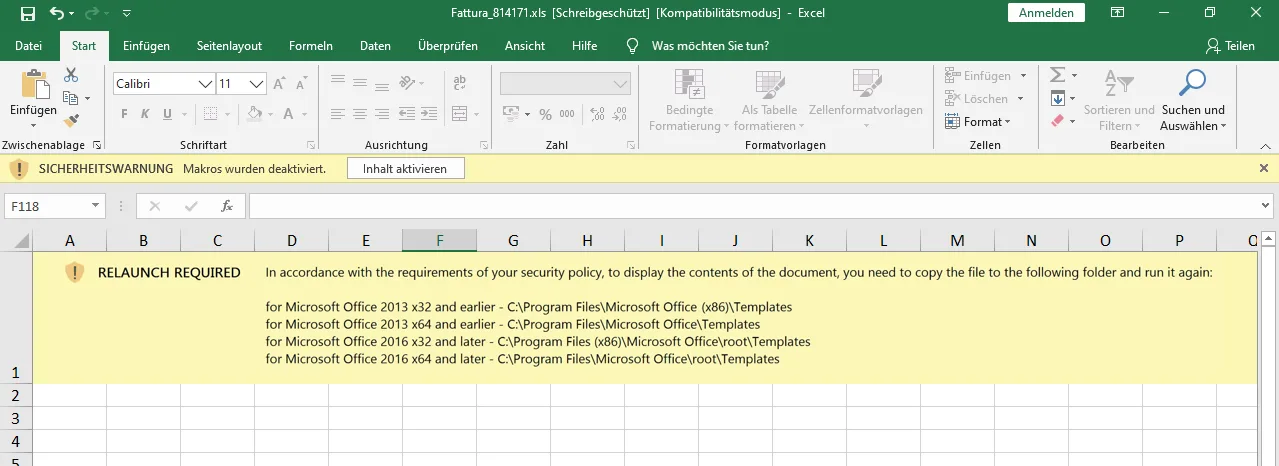

Emotet hat mit der Anwendung von Social-Engineering-Tricks begonnen, um die neuen Makro-Beschränkungen von Microsoft, für Dokumente, die aus dem Internet heruntergeladen werden, zu umgehen.

Zusammenfassung

In diesem monatlichen Bericht über E-Mail-Bedrohungen geben wir einen Überblick über die im November 2022 beobachteten E-Mail-Bedrohungen und vergleichen sie mit den Bedrohungen des Vormonats.

Der Bericht bietet Einblicke in:

- Unerwünschte E-Mails nach Kategorie

- Bei Angriffen verwendete Dateitypen

- Branchen Email Threat Index

- Angriffstechniken

- Imitierte Firmenmarken oder Organisationen

- Hervorgehobene Bedrohungs-E-Mail-Kampagnen

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien.

| E-Mail Kategorie | % |

| Rejected | 86.29 |

| Spam | 10.28 |

| Threat | 2.45 |

| AdvThreat | 0.98 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Kategorie und Tag.

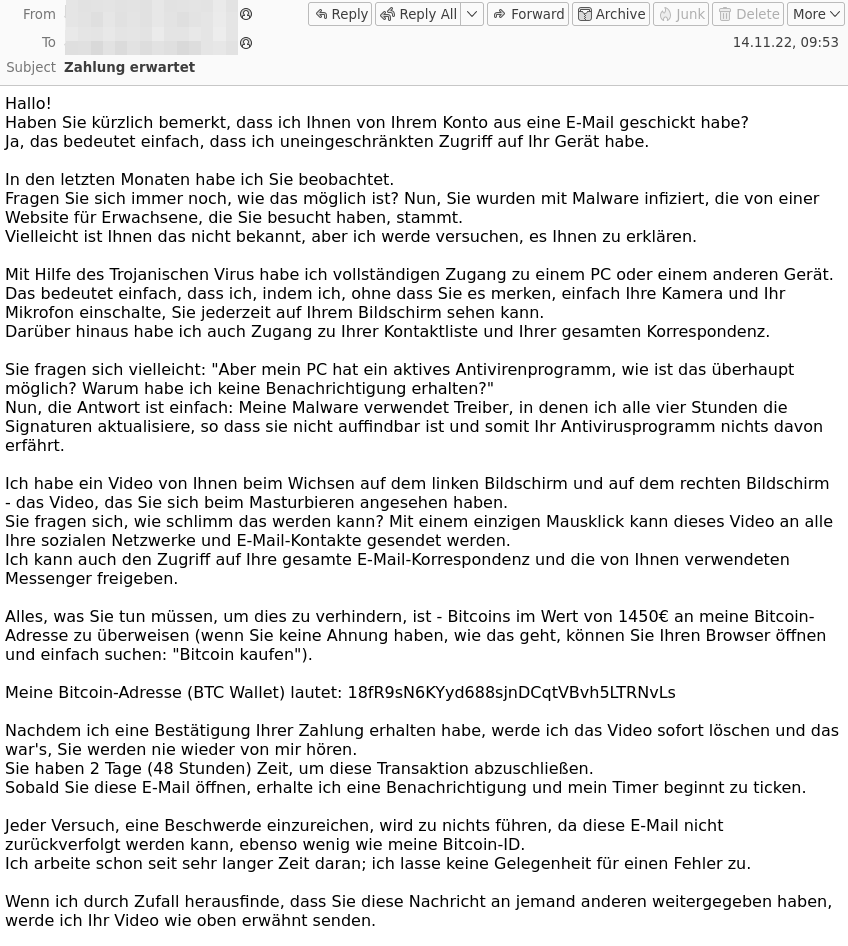

Die vielen zurückgewiesenen E-Mails zwischen dem 14.11.2022 und dem 16.11.2022 standen im Zusammenhang mit einer umfangreichen, regelmäßig wiederkehrenden Sextortion-Betrugskampagne, die auf deutschsprachige Opfer abzielte.

Methodik

Die aufgelisteten E-Mail-Kategorien entsprechen den E-Mail-Kategorien, die im Email Live Tracking des Hornetsecurity Control Panels aufgelistet sind. Unsere Benutzer sind also bereits mit ihnen vertraut. Für andere sind die Kategorien:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Rejected | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

| Dateityp (verwendet in bösartigen E-Mails) | % |

| HTML | 31.3 |

| 25.8 | |

| Archive | 20.3 |

| Excel | 6.7 |

| Executable | 5.2 |

| Word | 4.1 |

| Disk image files | 3.5 |

| Script file | 0.5 |

| Other | 2.6 |

Trotz der Bemühungen von Microsoft, Excel-Dokumente für Angreifer weniger attraktiv zu machen, indem Makros in Dokumenten, die aus dem Internet heruntergeladen werden, standardmäßig deaktiviert werden, erlebten bösartige Excel-Dokumente ein Comeback. Im Vormonat war die Verwendung bösartiger Excel-Dokumente bei Angriffen noch rückläufig. Emotet begann jedoch Excel-Makrodokumente mit Social-Engineering-Techniken zu kombinieren, um so die Schutzmaßnahmen von Microsoft zu umgehen. Diese Social-Engineering-Komponente wird im Abschnitt über E-Mail-Kampagnen mit hervorgehobenen Bedrohungen beschrieben.

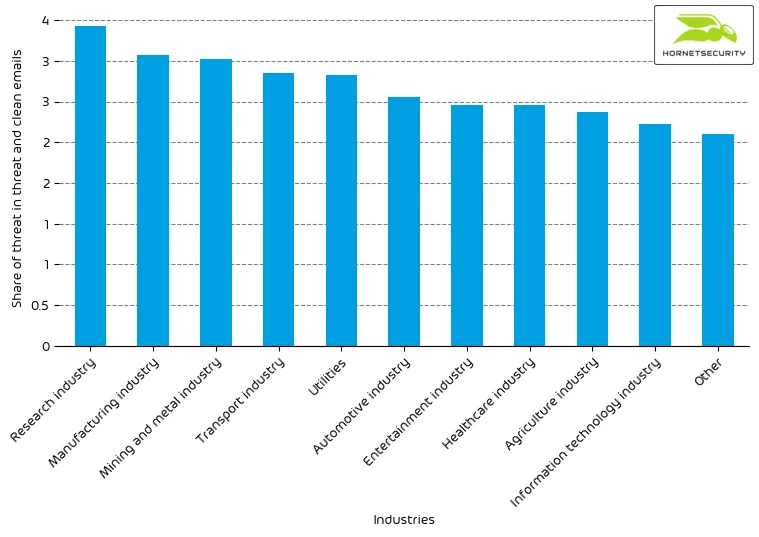

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Median) basiert.

| Branchen | Anteil der Threat Emails an Threat und Gültigen Emails |

| Forschungsbranche | 3.9 |

| Fertigungsbranche | 3.6 |

| Bergbau und Metallindustrie | 3.5 |

| Logistikbranche | 3.4 |

| Versorgungsbranche | 3.3 |

| Automobilbranche | 3.1 |

| Unterhaltungsbranche | 3.0 |

| Gesundheitsbranche | 3.0 |

| Landwirtschaftsbranche | 2.9 |

| IT-Branche | 2.7 |

Das folgende Balkendiagramm visualisiert die E-Mail-basierte Bedrohung für jede Branche.

Methodik

Unterschiedlich große Organisationen erhalten eine unterschiedliche absolute Anzahl von E-Mails. Um Organisationen zu vergleichen, haben wir daher den prozentualen Anteil der Threat E-Mails an den Threat und Gültigen E-Mails jeder Organisation berechnet. Anschließend berechnen wir den Median dieser Prozentwerte über alle Organisationen innerhalb derselben Branche, um den endgültigen Threat Index für die Branche zu ermitteln.

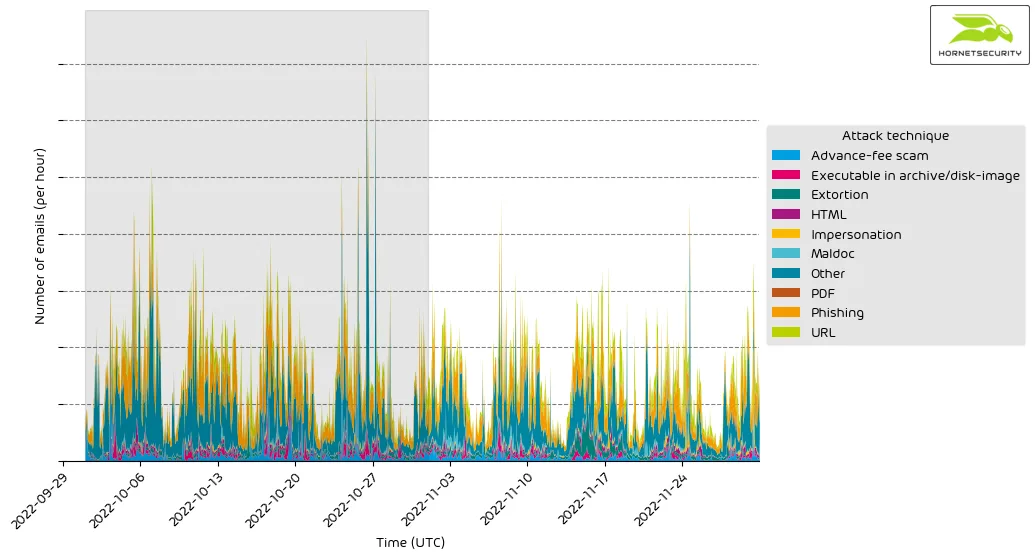

Angriffstechniken

Die folgende Tabelle zeigt die bei Angriffen verwendete Angriffstechnik.

| Angriffstechnik | % |

| Phishing | 26.2 |

| URL | 14.2 |

| Extortion | 6.3 |

| Advance-fee scam | 4.8 |

| HTML | 3.0 |

| Executable in archive/disk-image | 2.7 |

| Impersonation | 2.5 |

| Maldoc | 1.7 |

| 0.6 | |

| Other | 38.0 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro eingesetzter Angriffstechnik pro Stunde.

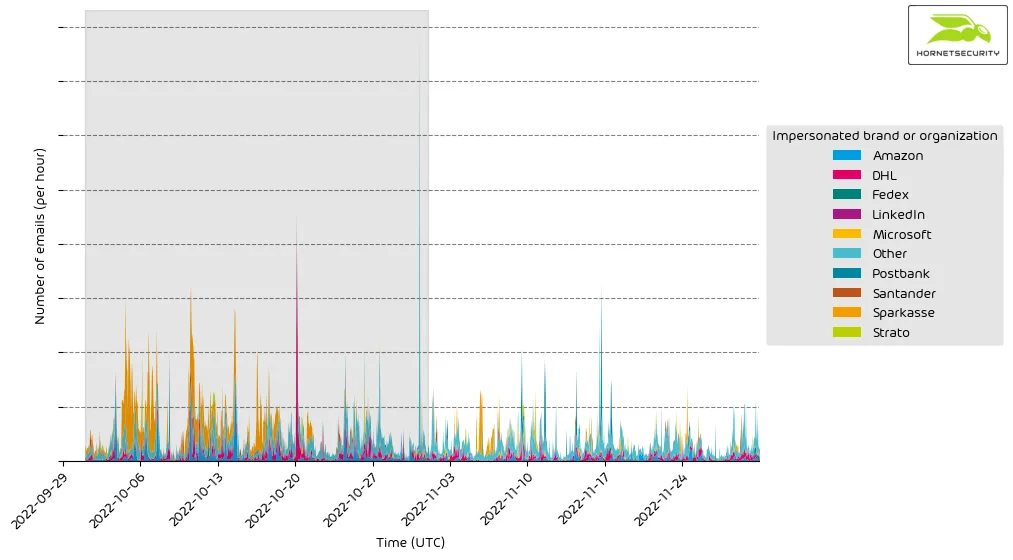

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

| Imitierte Firmenmarke oder Organisation | % |

| DHL | 12.8 |

| Postbank | 9.4 |

| Amazon | 9.4 |

| Sparkasse | 7.1 |

| 3.9 | |

| Microsoft | 3.2 |

| DocuSign | 3.0 |

| Strato | 2.8 |

| Fedex | 2.6 |

| Other | 45.8 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für Firmenmarken, die bei Impersonationsangriffen entdeckt wurden, pro Stunde.

Hervorzuhebende Threat E-Mail Kampagne

In letzter Zeit haben viele Cyberkriminelle, darunter auch die Bedrohungsakteure hinter Emotet, die Verwendung von Makrodokumenten eingestellt. Dies ist wahrscheinlich darauf zurückzuführen, dass Microsoft damit begonnen hat, Makros in Dokumenten, die aus dem Internet heruntergeladen werden, in seinen Office-Produkten standardmäßig zu deaktivieren. Die Angreifer sind stattdessen auf andere Dateientypen, wie Verknüpfungsdateien (.lnk) oder HTML-Dateien ausgewichen. Trotzdem hat Emotet in diesem Monat wieder damit begonnen, bösartige Makros in Excel-Dokumenten zu verwenden. Dabei wurden sowohl Angriffe auf E-Mail-Konversations-Threads als auch generische E-Mails verwendet. Allerdings verknüpfen diese bösartigen Excel-Dokumente Social Engineering Techniken, um die Makro-Beschränkungen zu umgehen. Hierzu fordert das bösartige Dokument das Opfer auf, das Dokument in den Ordner Microsoft Office Templates zu kopieren. Dieser Templates ist ein vertrauenswürdiger Ort, von dem aus Microsoft Office Makros im Dokument wieder zulässt.

Wie bei älteren Emotet-Makro-Dokumenten, laden dann die Makros die Emotet-Malware herunter und führen sie auf dem System des Opfers aus.

Methodik

Hornetsecurity beobachtet eine große Anzahl von E-Mail-Kampagnen unterschiedlicher Akteure, die von einfachen Angriffen mit geringem Aufwand bis hin zu hochkomplexen, verschleierten Angriffsmethoden reichen. Unsere Hervorhebung umfasst nur eine Teilmenge dieser bösartigen E-Mail-Kampagnen.