Monthly Threat Report Mai 2024: Satya Nadellas Statement zur Sicherheitsstrategie von Microsoft und UK verabschiedet ein neues Gesetz mit Cybersecurity-Anforderungen

Einleitung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von M365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats April 2024.

Zusammenfassung

- Insgesamt ist die Zahl der E-Mail-Bedrohungen in diesem Monat gesunken, was sich in einem Anstieg der Anzahl der sicheren E-Mails um 3,5 Prozentpunkte zeigt. Denken Sie jedoch daran: Auch wenn die E-Mail-Bedrohungen in diesem Monat zurückgegangen sind, bleiben die Gefahren bestehen, und Unternehmen sollten wachsam bleiben.

- PDF-Dateien waren während des gesamten Datenzeitraums der am häufigsten verwendete Dateityp für die Übermittlung bösartiger Inhalte in E-Mail-Angriffen. Wir haben eine Zunahme der Verwendung von bösartigen Excel-Dokumenten festgestellt.

- Die Branchen Bergbau, Medien und das Gastgewerbe waren in diesem Monat die am häufigsten angegriffenen Sektoren.

- Die am häufigsten imitierten Marken in diesem Monat waren Commerzbank, Fedex, DHL und Facebook.

- Microsofts CEO Satya Nadella hat bestätigt, dass das Unternehmen die Sicherheit verdoppeln und sich auf die Lösung von Sicherheitsproblemen konzentrieren wird, bevor es an neuen Funktionen arbeiten wird.

- Das britische Gesetz über Produktsicherheit und Telekommunikationsinfrastruktur (Product Security and Telecommunications Infrastructure Act, PSTI) legt neue Richtlinien für Passwörter, bewährte Sicherheitsverfahren und mehr für IOT- und Heimgeräte fest. Diese Richtlinien gelten für jeden, der in der technischen Lieferkette im Vereinigten Königreich tätig ist.

- Change Healthcare hat bestätigt, dass das Unternehmen im Februar ein Lösegeld in Höhe von 22 Millionen US-Dollar gezahlt hat.

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich März 2024 zu April 2024.

Wir haben im letzten Monat einen Rückgang der E-Mail-basierten Bedrohungen festgestellt, wobei die Anzahl der als „clean“ eingestuften E-Mails um 3,5 Prozentpunkte zunahm. Allerdings haben wir sowohl bei der Anzahl der „Spam“-Nachrichten als auch bei den als „Threat“ eingestuften E-Mails einen sehr geringen Anstieg festgestellt.

Diese Ergebnisse können auf das Ende der Steuersaison in einigen Ländern, darunter den USA, zurückgeführt werden. Da die meisten Menschen ihre Steuererklärungen abgeschlossen haben, wenden sich Angreifer wieder anderen Möglichkeiten zu.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

| Gültig | Diese E-Mails waren frei von Bedrohungen und wurden zugestellt. |

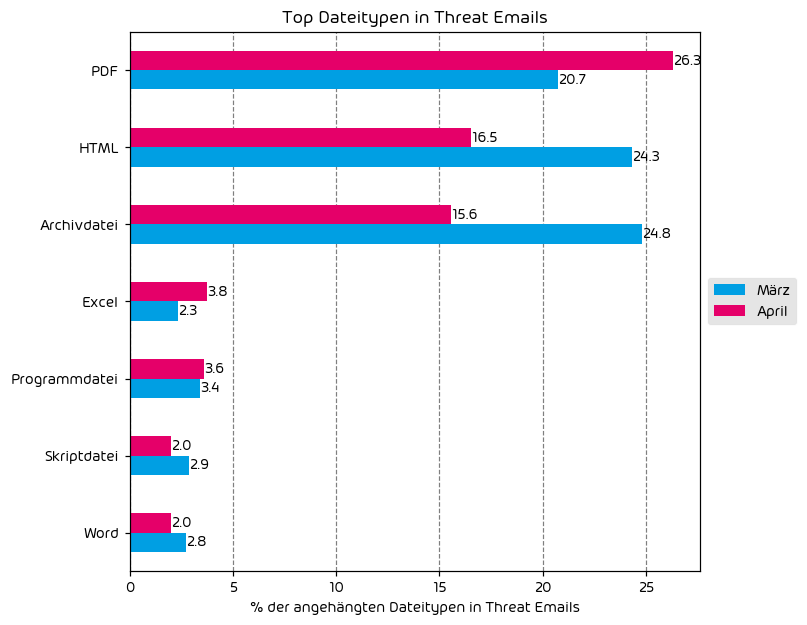

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Die in diesem Monat am häufigsten verwendeten Dateitypen für die Übermittlung bösartiger Daten in E-Mail-Angriffen sind PDF-, HTML- und Archivdateien. Während die PDF-Nutzung durch die Angreifer sprunghaft anstieg, ging die Nutzung der anderen beiden häufigsten Angriffstypen zurück.

Auch die vermehrte Verwendung schädlicher Excel-Dokumente ist erwähnenswert. Seit Microsoft sich entschieden hat, Office-Makros standardmäßig zu blockieren, ist ein deutlicher Rückgang der Angriffe mit bösartigen Office-Dokumenten zu verzeichnen. Doch Angreifer haben Wege gefunden, diese Hürde mittels Social Engineering zu umgehen. Beispielsweise können sie Tabellen so gestalten, dass sie wie legitime Excel-Benachrichtigungen aussehen, welche den Benutzer dazu verleiten, die Excel-Tabelle in den Office-Vorlagenordner zu verschieben. Oder es werden Benachrichtigungen eingefügt, die das Opfer dazu drängen, die Makros zu aktivieren und sie durch diesen Prozess führen. In beiden Fällen wird die Ausführung des schädlichen Inhalts der Datei ermöglicht.

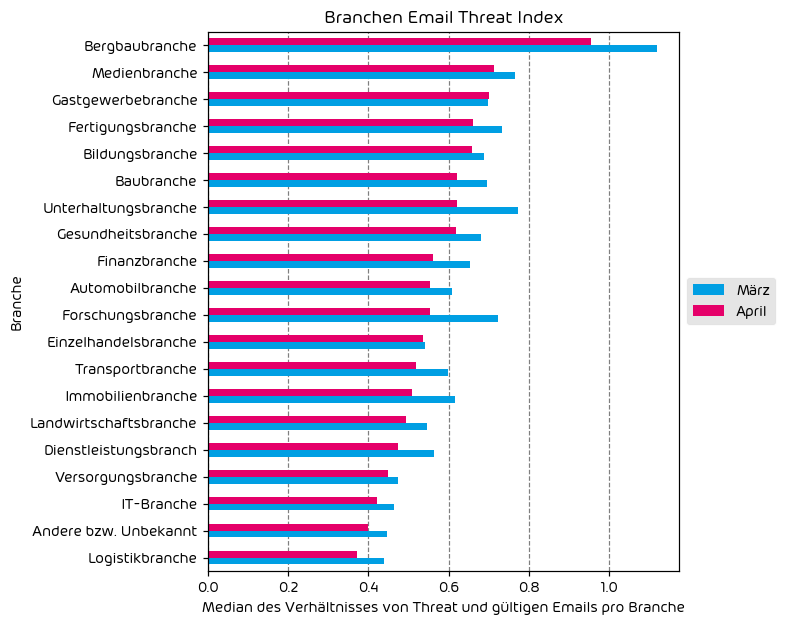

Branchen E-Mail Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Auch diesen Monat führt die Bergbauindustrie die Liste der am stärksten betroffenen Branchen an. Besonders erwähnenswert ist, dass einige Bergbauunternehmen auch Fabriken betreiben, wodurch sie nicht nur mit den spezifischen Herausforderungen des Bergbaus, sondern auch mit den üblichen Risiken in der Produktion konfrontiert sind. Angesichts dieser Doppelbelastung ist es wenig überraschend, dass die Bergbauindustrie weiterhin an der Spitze der Liste steht.

Die Medienbranche wird weiterhin regelmäßig ins Visier genommen. Diese Organisationen sind beliebte Ziele zur Informationsbeschaffung und für Fehlinformationskampagnen – ein Trend, der sich wahrscheinlich fortsetzen wird, je näher wir den US-Wahlen kommen.

Das Hotel- und Gaststättengewerbe hat sich auf unserer Liste der am häufigsten angegriffenen Branchen auf den dritten Platz vorgearbeitet. Dies ist vor allem darauf zurückzuführen, dass in vielen Ländern die Urlaubssaison bevorsteht und Angreifer versuchen werden, aus den Reiseplänen der Betroffenen für den kommenden Sommer Profit zu schlagen.

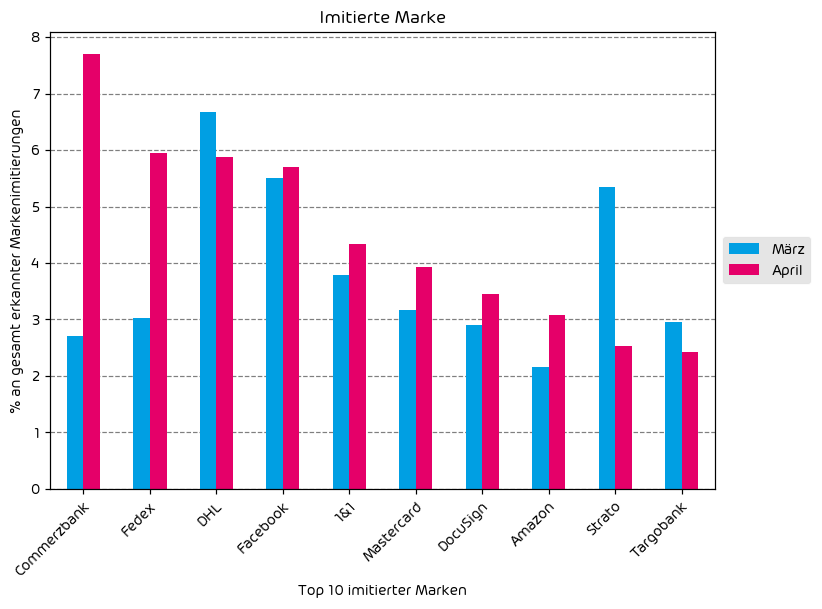

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

Unsere Daten zu imitierten Marken enthüllen diesen Monat einige interessante Aspekte. Vor allem fiel eine massive Imitationskampagne auf, die sich gegen das deutsche Finanzunternehmen Commerzbank richtete. Diese Kampagne verzeichnete eine bemerkenswerte Anzahl von Nachahmungsversuchen und steht mit großem Abstand an der Spitze der am häufigsten imitierten Marken dieses Monats. Aber auch Fedex, DHL und Facebook waren häufige Ziele. Diese Marken sind allgemein bekannt und genießen das Vertrauen der Verbraucher, was sie zu idealen Zielen für Betrügereien mit gefälschten Namen macht.

Mit dem Ende der Steuersaison in den USA nehmen viele Personen steuerliche Angelegenheiten in Angriff und führen finanzielle Transaktionen durch. Daher beobachteten wir auch einen Anstieg der Imitationen von DocuSign und Mastercard.

Hervorzuhebende Vorfälle und branchenrelevante Events

Satya und Microsoft setzen verstärkt auf Sicherheit

Wir haben viele der großen Sicherheitslücken von Microsoft sowohl in den Ausgaben des Monthly Threat Reports als auch im Podcast The Security Swarm ausführlich besprochen. Eine Sache, die in der Liste der Sicherheitsprobleme, mit denen Microsoft zu kämpfen hat, gefehlt hat, war ein klares Zeichen von CEO Satya Nadella, dass die Sicherheitslücken ernst genommen werden und dass die Lösung von der obersten Führung des Unternehmens vorangetrieben wird. Das ist genau die Botschaft, die Satya Nadella in einem kürzlich durchgeführten Microsoft Earnings Call vermittelt hat. Diese öffentlichkeitswirksame Ankündigung ist der erste Schritt, den Microsoft unternehmen muss, um das durch Cybersecurity-Vorfälle verlorene Vertrauen wiederherzustellen.

Die Ankündigung ist wahrscheinlich auf die jüngste Untersuchung des Cyber Safety Review Board (CSRB) zum Storm-0558 -Datenleck im vergangenen Jahr zurückzuführen. Wir haben das Storm-0558-Datenleck ausführlich in Podcasts behandelt und es ist sehr schwierig, in dem vernichtenden Bericht des CSRB über die Situation etwas Unwahres zu finden. Kurz gesagt, das CSRB kam zu dem Schluss, dass das Datenleck vermeidbar gewesen wäre und nicht hätte passieren dürfen.

Wir werden hier und über den Podcast weiterhin Updates veröffentlichen, sobald wir mehr erfahren. Die Zeit wird zeigen, ob Microsoft den Anspruch bezüglich Sicherheit tatsächlich durchsetzt.

Der britische Product Security and Telecommunications Infrastructure Act (PSTI)

Es ist eine seltene Freude in der Welt der Cybersicherheit, gute Nachrichten zu verkünden. Doch mit dem neuen Product Security and Telecommunications Infrastructure Act (PSTI), der im April im Vereinigten Königreich in Kraft tritt, gibt es endlich Grund zur Hoffnung. Dieses Gesetz setzt neue Standards für die Sicherheit von „verbindungsfähigen Produkten“ und führt eine Reihe von Kontrollen und Vorschriften ein, die von entscheidender Bedeutung sind. Hier sind die drei wichtigsten Maßnahmen in verkürzter Form:

Passwörter

– Die Passwörter müssen für jedes Produkt eindeutig sein oder vom Benutzer des Produkts festgelegt werden können.

Informationen zur Berichterstattung von Sicherheitsproblemen

– Der Hersteller ist verpflichtet, klare Richtlinien bereitzustellen, wie Sicherheitsprobleme mit seinem Produkt gemeldet werden können. Zudem muss er Informationen darüber liefern, innerhalb welchen Zeitrahmens die meldende Person eine Empfangsbestätigung sowie regelmäßige Statusupdates bis zur Behebung der gemeldeten Sicherheitsprobleme erwarten kann.

Informationen zu den Mindestzeiträumen für Sicherheitsupdates

– Informationen über Mindestzeiträume für Sicherheitsupdates müssen klar, zugänglich und transparent veröffentlicht werden und den Verbrauchern jederzeit zur Verfügung stehen. Diese Angaben sollten die garantierte Mindestdauer der Sicherheitsupdates sowie ein Enddatum umfassen.

Zunächst mag es scheinen, als ob diese Anforderungen nur für Geräte innerhalb des Vereinigten Königreichs gelten würden. Doch das Gesetz legt fest, dass es für jeden gilt, der entsprechende Produkte in das Vereinigte Königreich importiert oder verkauft. Die Nichtbeachtung dieser Regelungen zieht empfindliche Strafen nach sich: Die betroffenen Organisationen müssen entweder 10 Millionen britische Pfund zahlen oder 4 % ihres weltweiten Umsatzes (je nachdem, welcher Betrag höher ist). Dieses Gesetz hat daher nicht nur weitreichende Auswirkungen auf die Branche insgesamt, sondern es ist auch mit schweren Konsequenzen verbunden. Es ist bedauerlich, dass einige Technologieanbieter oft zögern, bewährte Sicherheitspraktiken zu implementieren, es sei denn, sie werden dazu gezwungen. Dieses Gesetz ist eine klare Aufforderung, und es ist offensichtlich, dass die Geduld in Bezug auf Sicherheitsverletzungen schwindet. Dies wird sicherlich nicht das letzte Gesetz seiner Art sein, das wir sehen werden.

Und das Ergebnis dieser Entwicklung wird sein: sicherere Geräte und eine erhöhte Transparenz für Endkunden. Ein Gewinn für alle Beteiligten.

Change Healthcare bestätigt Zahlung von Lösegeld bei Ransomware-Angriff

Eine kurze Aktualisierung zu diesem Vorfall: Im Februar fiel die US-amerikanische Gesundheitsorganisation Change Healthcare einem massiven Cyberangriff zum Opfer, der das Unternehmen lahmlegte und es daran hinderte, wichtige Dienste für die US-Gesundheitsbranche bereitzustellen. Für weitere Details zu diesem Angriff können Sie unsere Diskussion in einer kürzlich erschienenen Episode des Security Swarm Podcasts nachhören. In unseren vorherigen Monthly Threat Reports haben wir darauf hingewiesen, dass es den Anschein hatte, als hätte Change Healthcare das Lösegeld gezahlt. Dies wurde vermutet, da Blockchain-Experten klar erkennen konnten, dass eine beträchtliche Zahlung an bekannte Cyberkriminelle gesendet wurde.

Jetzt haben wir die Bestätigung erhalten, dass Change Healthcare tatsächlich ein Lösegeld in Höhe von 22 Millionen US-Dollar an die Bedrohungsgruppe BlackCat gezahlt hat. Obwohl es als schlechte Praxis gilt, Cyberkriminelle durch Zahlungen zu unterstützen, war dies bei weitem keine normale Ransomware-Situation. Change Healthcare hat eine entscheidende Position in der US-Gesundheitsbranche, und mit deren eingestellten Diensten konnten Kliniken und Apotheken im ganzen Land keine medizinischen Zahlungen bearbeiten, Rezeptmedikamente ausstellen und vieles mehr. Dieser Cyberangriff hatte eine äußerst reale und potenziell lebensbedrohliche Auswirkung auf Menschen, was sicherlich ein Teil der Begründung für die beträchtliche Zahlung ist.

Prognosen für die kommenden Monate

- Es ist möglich, dass wir in den kommenden Monaten eine langsamere Veröffentlichungsfrequenz von Microsoft sehen, da das Unternehmen seinen Fokus auf Sicherheitsfragen verlagert. Viele werden eine langsamere Frequenz als positiv betrachten, da eine verbesserte Sicherheit vom Cloud-Anbieter ein Gewinn für die gesamte Branche darstellt.

- Das britische PSTI-Gesetz könnte die Gerätehersteller überrascht haben, da es vor der Unterzeichnung des Gesetzes nur sehr wenig Berichterstattung in den Nachrichten gab. Kurzfristig könnten einige Organisationen vorübergehend ihre Aktivitäten im Vereinigten Königreich einstellen, bis sie in der Lage sind, sich an die neuen Richtlinien zu halten. Dennoch wird jede Unterbrechung wahrscheinlich nur von kurzer Dauer sein, da die meisten Organisationen nicht bereit sind, den UK-Markt ihren Konkurrenten zu überlassen.

- E-Mail-basierte Trends werden voraussichtlich weiterhin einen leichten Abwärtstrend verzeichnen, während wir auf die Sommermonate zusteuern.

Experteneinschätzung von Hornetsecurity

Wir haben einige unserer internen Experten um ihre Einschätzung zu den Neuigkeiten dieses Monats gebeten:

Von Andy Syrewicze, Security Evangelist, über Good News im Cybersecurity Space:

So oft müssen wir in diesem Bericht über schlechte Nachrichten sprechen, aber das liegt am Themengebiet, nicht wahr? Es kommt nicht oft vor, dass wir gute Nachrichten aus der Branche verkünden können, und so habe ich mich über die Nachricht von Microsofts neuem Engagement für die Sicherheit sowie über das neue Gesetz aus dem Vereinigten Königreich zu den Sicherheitsstandards für Geräte gefreut. Beide sind ein Gewinn für die Branche und werden uns alle besser schützen. Mein einziger Kritikpunkt ist die Tatsache, dass die Hersteller oft irgendwie gezwungen werden müssen, das Richtige in Bezug auf die besten Sicherheitsverfahren zu tun. Positive Veränderungen wie die, die wir in diesem Monat gesehen haben, tragen dazu bei, den Trend in die richtige Richtung zu lenken, und lassen mich hoffnungsvoll in die Zukunft blicken.

Von Umut Alemdar, Head of Security Lab, über die zunehmenden Sicherheitsbedrohungen:

Der April brachte zwar positive Entwicklungen im Bereich der Cybersicherheit, darunter die Selbstverpflichtungen von Microsoft und das britische PSTI-Gesetz, doch die Bedrohungslage bleibt unbeständig. Nachrichten über staatlich geförderte Spionage erreichten alarmierende Ausmaße. Gezielte Angriffe auf europäische Politiker enthüllten weit verbreitete Sicherheitslücken in politischen Organisationen.

Darüber hinaus setzen Bedrohungsakteure zunehmend fortschrittliche KI-Sprachmodelle ein, um überzeugend echte Phishing-E-Mails zu erstellen und vertrauenswürdige Personen zu imitieren. Diese Taktik erfordert eine erhöhte Wachsamkeit, die über das Erkennen einfacher Fehler hinausgeht und bei der ungewöhnliche Anfragen oder Veränderungen im Tonfall hinterfragt werden sollten. Die Threat Group „Kimsuky“ ist ein Beispiel für diesen Trend. Sie nutzt KI, um Angriffe zu entwickeln und bösartige Operationen in kompromittierten Systemen mithilfe von Aufforderungen zur Fehlerbehebung zu optimieren.

Angesichts der eskalierenden Bedrohungen im Bereich der Cybersicherheit dürfen wir kontinuierliche Schulungen zum Sicherheitsbewusstsein und hochmoderne Verteidigungsmechanismen im Bereich der Cybersicherheit nicht länger als optionalen Luxus betrachten, sondern müssen sie als wesentliche Elemente der Widerstandsfähigkeit und Bereitschaft von Unternehmen ansehen.

Monatliche Empfehlungen vom Security Lab

- Lassen Sie sich durch den leichten Rückgang der E-Mail-basierten Bedrohungen nicht täuschen. Die Verbreitung generativer KI-Tools wie ChatGPT macht es einfacher denn je, überzeugende und schwer identifizierbare Phishing-E-Mails zu erstellen. In unserem kürzlich erschienenen eBook „Phishing E-Mails erkennen in Zeiten von KI“ geben wir wichtige Tipps, wie man sich vor solchen Angriffen schützen kann und klären über aktuellen Bedrohungen auf.

- Am 2. Mai ist Welt-Passwort-Tag! Nehmen Sie dies zum Anlass, um die Passwortpraktiken Ihres Unternehmens zu überprüfen. Aktualisieren Sie Richtlinien gemäß den aktuellen Empfehlungen und halten Sie die Endnutzer über eine sichere Passwortnutzung informiert.

- Wenn in Ihrer Organisation IoT-Geräte verwendet werden, sollten Sie jetzt überprüfen, ob sie nicht die Standardeinstellungen für Passwörter verwenden und ob sie ordnungsgemäß von Ihren Hauptproduktionsumgebungen isoliert sind.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 12.000 Channel-Partnern und MSPs aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 75.000 Kunden genutzt.