Monthly Threat Report August 2023: WormGPT und ein Anstieg an E-Mail-Sicherheitsbedrohungen

Einleitung

Der Monthly Email Threat Report von Hornetsecurity bietet monatliche Einblicke in M365-Sicherheitstrends, E-Mail-basierte Bedrohungen und Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe des Monthly Email Threat Reports konzentriert sich auf die Daten für den Monat Juli.

Zusammenfassung

- Im Juli gab es im Vergleich zu Juni einen Nettoanstieg innerhalb der von uns verfolgten Bedrohungen

- HTML-Dateien waren im vergangenen Monat der wichtigste Dateityp für E-Mail-Angriffe. Dies ist vor allem darauf zurückzuführen, dass die Verwendung von bösartigen PDF-Dateien durch Qakbot deutlich zurückgegangen ist.

- Die Branchen Unterhaltung und Forschung wurden im vergangenen Monat am häufigsten angegriffen.

- DHL ist nach wie vor die am häufigsten nachgeahmte Marke, während auch die Nachahmungsversuche der Sparkasse, LinkedIn, Mastercard und Netflix zunahmen.

- Neue KI-Tools aus dem Dark Web wie WormGPT werden in den kommenden Wochen und Monaten wahrscheinlich zu einer Zunahme der Business Email Compromise Angriffe führen.

- Es gibt weiterhin Datenschutzverletzungen, „Double Extortion“ Attacken und andere Auswirkungen im Zusammenhang mit den Schwachstellen in der MOVEit-Dateiübertragungssoftware vom Sommer dieses Jahres. Wenn Sie noch nicht gepatcht haben, sollten Sie dies tun. HEUTE.

- Der jüngste Einbruch in Microsoft Cloud-Dienste durch einen chinesischen Cyberkriminellen veranlasst einige Branchenexperten dazu, Microsofts Reaktion auf diesen Einbruch in Frage zu stellen. Dies dürfte auch die Diskussion über die Rolle von Cloud-Anbietern im Bereich Sicherheit neu entfachen.

Bedrohungen

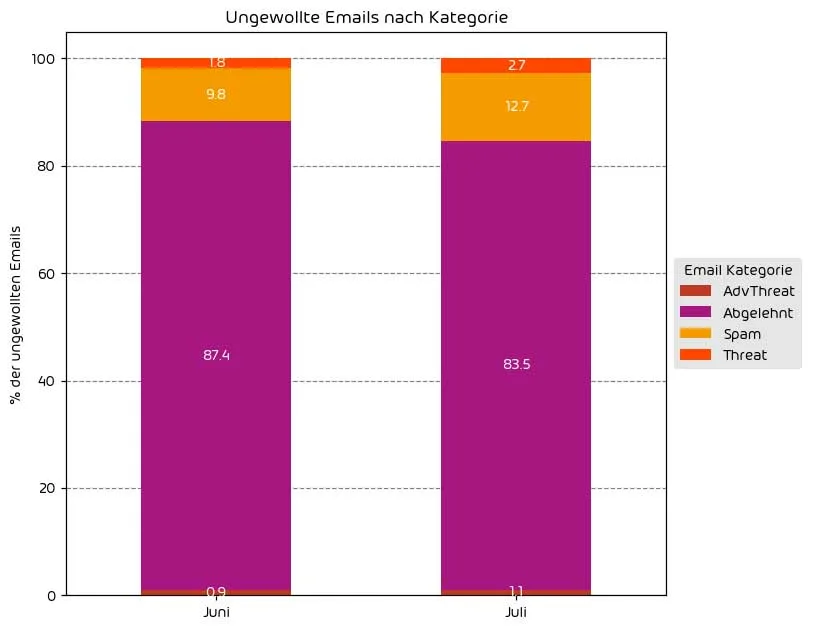

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails pro Kategorie für Juli 2023 im Vergleich zu Juni 2023.

In diesem Monat hat die Zahl der als „Threat“ eingestuften E-Mails leicht zugenommen. Die Menge der als „Spam“ eingestuften Mails ist um 2,9 % gestiegen, während die Menge der als „Bedrohung“ und „AdvThreat“ eingestuften Mails um 0,9 % bzw. 0,2 % zugenommen hat. Dies führte dazu, dass die Menge der „Abgelehnten“ E-Mails um 3,9 % zurückging.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders. Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

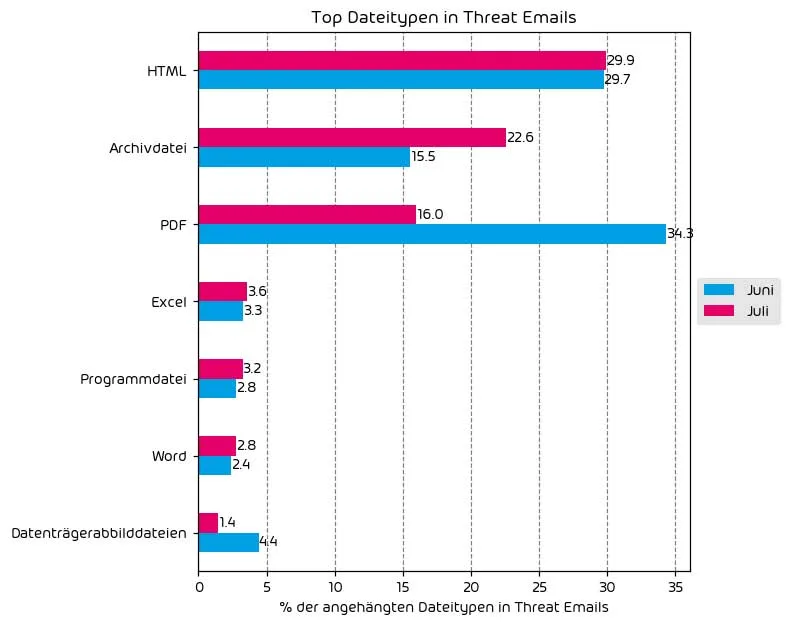

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

HTML-Dateien haben im Juli den ersten Platz als meistgenutzter Dateityp bei E-Mail-Angriffen eingenommen. Dies ist in erster Linie auf einen Rückgang der Verwendung bösartiger PDF-Dateien zurückzuführen, die vor allem zur Verbreitung der Qakbot-Malware verwendet wurden. Die Qakbot-Malware ist zwar immer noch aktiv, wurde in diesem Monat jedoch nicht über E-Mail-Angriffe verbreitet.

HINWEIS: Wenn Sie mehr über Qakbot und Botnets erfahren möchten, empfehlen wir Ihnen, die entsprechende Folge des Security Swarm Podcasts (auf Englisch) anzuhören.

Desweiteren gab es eine deutliche Zunahme bösartiger Archivdateien und ein leichter Anstieg der Verwendung von Excel-Dateien, Word-Dokumenten und ausführbaren Dateien. Die Entscheidung von Microsoft, Makros in Office-Anwendungen standardmäßig zu deaktivieren, könnte der Grund für die geringere Verbreitung von Schadsoftware über Office-Dokumente sein.

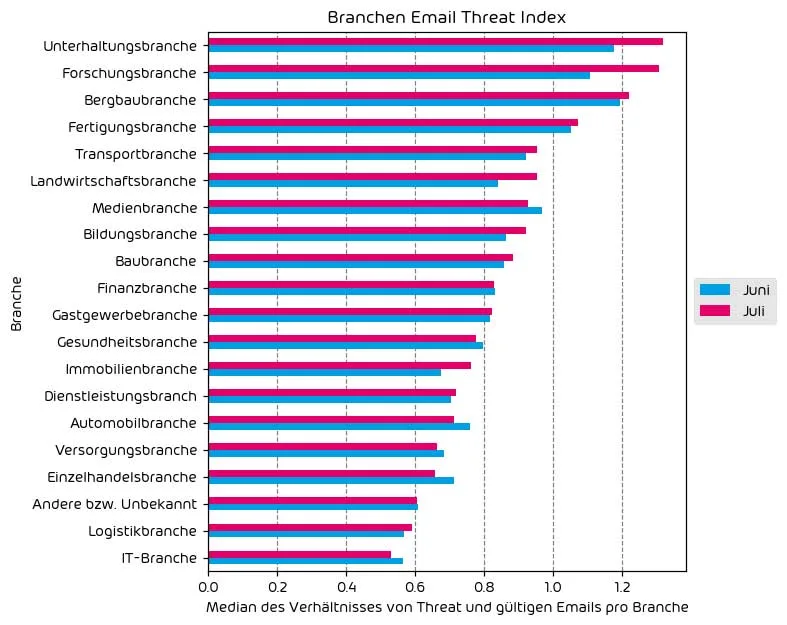

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Die meisten Branchen verzeichneten im Juli einen Nettoanstieg ihres jeweiligen Bedrohungsindexes. Einfach ausgedrückt zeigen die Daten, dass (die meisten) Unternehmen mehr Bedrohungen ausgesetzt waren als im Vormonat. Angriffszahlen können immer variieren, und obwohl im letzten Monat ein allgemeiner Rückgang der Bedrohungen zu verzeichnen war, sieht dies im Juli schon wieder ganz anders aus.

Was die am häufigsten angegriffenen Branchen betrifft, so steht der Unterhaltungssektor nach wie vor an der Spitze, wobei die Forschungsunternehmen in den letzten 30 Tagen ebenfalls einen deutlichen Anstieg der Zahl der Angriffe verzeichneten. Bedrohungsakteure wissen, dass geistiges Eigentum wertvoll ist, weshalb Forschungsunternehmen häufig Ziel von Ransomware und IP-Diebstahl sind. Nichtsdestotrotz war die gestiegene Zahl der Angriffe spürbar.

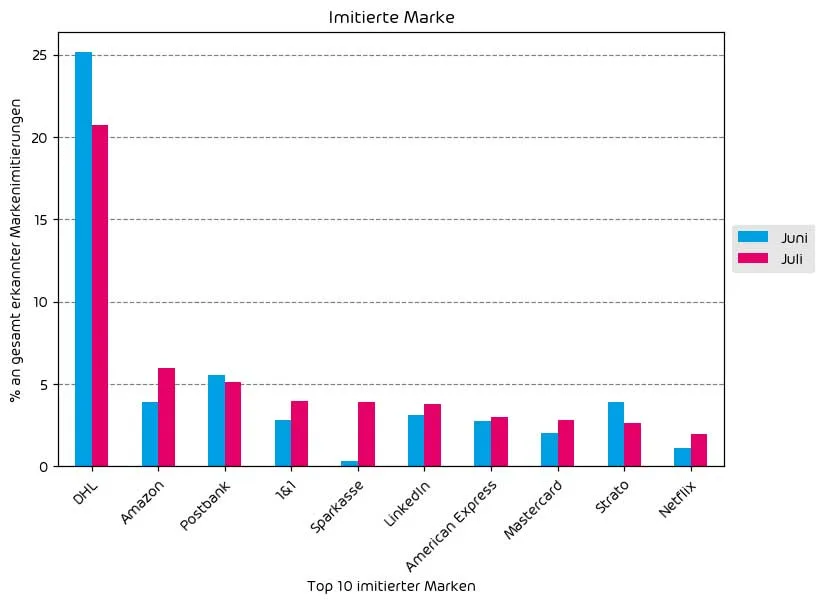

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

Die Daten dieses Monats zeigen, dass es auch bei den Nachahmungs-Angriffen auf Marken einige Veränderungen gegeben hat. Obwohl die Versuche, sich als DHL auszugeben, im Vergleich zum Vormonat abgenommen haben, ist DHL nach wie vor das Unternehmen, das auf diese Art am häufigsten angegriffen wird. Auch die Versuche, sich als Amazon auszugeben, haben deutlich zugenommen. Versandunternehmen stehen nach wie vor ganz oben auf der Liste, und dafür gibt es einen offensichtlichen Grund. Viele von uns warten jederzeit auf eine Paketzustellung. Wenn ein Bedrohungsakteur zufällig eine dieser bösartigen „Versand-E-Mails“ genau zum richtigen Zeitpunkt in den Posteingang eines Benutzers schickt, ist es wahrscheinlich, dass der Benutzer zum Opfer wird. Cyberkriminelle erhoffen sich bei dieser Form von Angriffen eine hohe Erfolgsrate.

Weitere Anstiege gab es bei der Sparkasse, LinkedIn, Mastercard und Netflix. Bei Netflix konnte eine noch nicht ungewöhnliche Angriffsspitze verzeichnet werden. Auch wenn die Wahrscheinlichkeit, sensible Informationen wie Zahlungsdaten aus dem Netflix-Konto einer Zielperson zu erbeuten, nicht sehr hoch ist, können Cyberkriminelle das gewonnene Wissen für andere Angriffe wie Credential Stuffing nutzen. Oder den Zugang zu Netflix-Konten in Darknet-Foren zu niedrigeren Preisen verkaufen.

Weitere interessante Ergebnisse unserer Daten in diesem Monat

Jeden Monat suchen wir in unseren Daten nach weiteren interessanten Erkenntnissen. Dabei werden oft neue Angriffe, Angriffsarten und Varianten von Bedrohungsvektoren entdeckt. Im letzten Monat haben wir mehrere Fälle identifiziert, in denen ein bösartiger QR-Code in eine E-Mail eingebettet ist. Das ist zwar nichts Ungewöhnliches, und wir haben in den letzten Jahren branchenweit eine zunehmende Verwendung bösartiger QR-Codes festgestellt. Doch in diesem Fall waren die Unterschiede gravierend.

Eine typische Abwehrmaßnahme gegen bösartige QR-Codes (wenn Sie nicht über einen Sicherheitsanbieter wie Hornetsecurity verfügen, der sie scannt) besteht darin, die zugehörige URL des QR-Codes genauestens zu prüfen. Wir haben in den letzten Monaten beobachtet, dass Cyberkriminelle die Verwendung von IP-Adressen in ihren URLs verschleiern, indem sie sie ohne getrennte Oktette erscheinen lassen. So kann beispielsweise die URL http://194.6.209.34, die auf den Webserver www.hornetsecurity.com verweist, auch als http://3255226658 geschrieben werden. Endbenutzer sind darauf trainiert, IP-Adressen gegenüber misstrauisch zu sein. Mit dieser Formatierung kann sich ggf. ein potenziell bösartiger Link an einigen Nutzern vorbeischleichen.

Hervorzuhebende Vorfälle und branchenrelevante Events

Im Monat Juli gab es mehrere spannende Entwicklungen im Bereich der Cybersicherheitsnachrichten.

Vor allem die Sicherheitslücken in der MOVEit-Dateiübertragungssoftware machen der Branche weiterhin zu schaffen. Dieser Angriff beruht auf einer Reihe von SQL-Injektionsangriffen, die eine Ausweitung der Berechtigungen und einen unbefugten Zugriff auf die Zielumgebungen ermöglichen. Die neuesten Schwachstellen werden als CVE-2023-36934 verfolgt, falls Sie mehr darüber lesen möchten.

Die Ransomware-Bande Clop nutzt diese Schwachstellen weiterhin aus und hat sogar mit doppelten Erpressungsangriffen begonnen, bei denen sie droht, gestohlene Daten preiszugeben, wenn das Lösegeld nicht gezahlt wird. Unterdessen steigt die Zahl der Sicherheitsverletzungen, die auf diese Schwachstellen zurückzuführen sind, weiter an. Zu den betroffenen Organisationen gehören inzwischen Deloitte, der Hallmark-Kanal und verschiedene Regierungsbehörden.

Der Einsatz von generativer KI bei Cyberangriffen hat sich im vergangenen Monat weiterentwickelt. The Independent hat berichtet, dass mittlerweile 200.000 kompromittierte OpenAI-Konten im Dark Web zum Verkauf stehen. Darüber hinaus hat die Hacker-Community jetzt eine eigene Variante von ChatGPT entwickelt, die den Namen WormGPT trägt und keine der Kontrollen oder ethischen Barrieren aufweist, die in ChatGPT selbst vorhanden sind. Dies unterstreicht, dass generative KI die Bedrohungslandschaft weiter verändern und die Durchführung von Angriffen auch für weniger erfahrene Cyberkriminelle leichter machen wird.

Unsere letzte Meldung in dieser Woche betrifft Microsoft selbst. In einer Ankündigung vom 11. Juli wies Microsoft darauf hin, dass ein chinesischer Cyberkrimineller mit der Bezeichnung Storm-0558 auf irgendeine Weise Zugang zu einem Signierschlüssel für ein Microsoft-Konto erlangt hat. Mit dem gestohlenen Signierschlüssel fälschte der Angreifer Authentifizierungstoken, die ihm unberechtigten Zugriff auf Daten in Exchange Online und Outlook.com-Konten in „etwa 25 Unternehmen“ ermöglichten. Einige kommentierten, dass die Liste möglicherweise Dienste wie SharePoint, OneDrive und Teams umfasst. Nach Angaben von Microsoft wurde die Sicherheitslücke, die zu diesem Verstoß geführt hat, inzwischen mit einem Patch geschlossen.

Weitere Informationen zu dieser Sicherheitslücke werden folgen, trotz allem wirft der Vorfall ein Schlaglicht auf das wachsende Branchenproblem der „übermäßigen Abhängigkeit von Anbietern“. Für diejenigen, die mit diesem Konzept nicht vertraut sind: Es handelt sich um die Nutzung eines Anbieters für einen wachsenden Prozentsatz kritischer Geschäftsfunktionen mit einem potenziellen Mangel an unabhängiger Aufsicht. In diesem Fall handelt es sich um denselben Anbieter (Microsoft), der nicht nur über Dienste wie Microsoft 365 Zugriff auf die Produktionsdaten der Kunden hat, sondern auch für die Sicherheit dieser Dienste verantwortlich ist. Hier besteht ein potenzieller Interessenkonflikt.

In diesem jüngsten Fall wäre die Beteiligung eines Dritten wohl nicht hilfreich gewesen, da die Sicherheitsverletzung auf eine Schwachstelle im Authentifizierungsverfahren von Microsoft zurückzuführen war. Dennoch kann eine dritte Partei helfen, ein objektives Auge auf potenzielle Bedrohungen zu haben. Im Allgemeinen ist es für die IT-Sicherheitsgemeinschaft und für Unternehmen sinnvoll, Dienste eines großen Cloud-Anbieters in Anspruch zu nehmen.

Prognosen für die kommenden Monate

- Wir gehen davon aus, dass die böswillige Nutzung generativer KI weiter zunehmen wird und wahrscheinlich noch einige Zeit Teil dieses Abschnitts unseres Monatsberichts sein wird. Es ist klar, dass generative KI die nächste Stufe des allgegenwärtigen „Wettrüstens“ zwischen Blue Teams und Cyberkriminellen ist. In Anbetracht der Tatsache, dass neue generative KI-Tools für das Dark Web entwickelt werden (wie WormGPT), kann man davon ausgehen, dass Angriffe wie Business Email Compromise (BEC) zunehmen werden. Diese Tools bieten Bedrohungsakteuren, die nicht über die erforderlichen Fähigkeiten verfügen, die notwendigen Fähigkeiten und den Zugang, um lukrative Angriffe ausführen zu können.

- Die Auswirkungen der Microsoft-Sicherheitslücke Storm-0558 werden in den kommenden Wochen, wenn mehr Informationen ans Licht kommen, ein immer wiederkehrendes Thema sein. Die Diskussion über die übermäßige Abhängigkeit von Anbietern und die Rolle von 1st-Party-Anbietern in der Cloud wird wahrscheinlich von der Community und von staatlichen Stellen genau unter die Lupe genommen werden.

- Schließlich vermuten wir, dass sich hartnäckige Bedrohungen wie Qakbot weiter entwickeln werden. Es gibt zwar Anzeichen dafür, dass der Bedrohungsakteur, der hinter Qakbot steckt, auf andere Angriffsarten mit geringerem Volumen umgestiegen ist, aber die Bedrohung bleibt bestehen. Wir werden weiterhin bei Bedarf von Monat zu Monat Updates zu hartnäckigen E-Mail-Bedrohungen wie Qakbot und Emotet bereitstellen.

Experteneinschätzung von Hornetsecurity

Wir haben einige unserer internen Experten zu den Neuigkeiten in diesem Monat befragt. Wir haben ihre Antworten unten veröffentlicht!

Von Andy Syrewicze, Security Evangelist, über die übermäßige Abhängigkeit von Anbietern:

Es spricht einiges für einen so integrierten Dienst wie M365. Ich verstehe das, doch einige Servicebereiche sollten nur dann von ein und demselben Anbieter bereitgestellt werden, wenn diese Dienste unter strenger Aufsicht stehen. Zum Beispiel Produktivitätslösungen (wie M365) und Sicherheit. Es besteht ein großer Interessenkonflikt, wenn ein Anbieter, der eine Lösung wie M365 verkauft, auch für die transparente Sicherheit verantwortlich ist. Wie in einer kürzlich erschienenen Folge des Security Swarm-Podcasts erörtert, gibt es bei vielen großen Cloud-Plattformen nur sehr wenig Transparenz in Bezug auf den internen Sicherheitsstatus, und Sicherheitsanbieter von Drittanbietern spielen eine Schlüsselrolle, wenn es darum geht, alles transparent zu halten. Microsoft scheint mit der jüngsten Sicherheitslücke in der Microsoft Cloud einen guten Job in Sachen Kommunikation gemacht zu haben, aber das Thema der übermäßigen Abhängigkeit von Anbietern wird in den kommenden Wochen sicherlich wieder in den Vordergrund rücken. Und das sollte es auch.

Von Jan Bartkowski, Team Lead Security Architecture & Engineering, über die Herausforderungen, denen blaue Teams bei Cloud-Anwendungen gegenüberstehen:

Sicherheitsteams stehen vor der schwierigen Herausforderung, alle IT-Ressourcen zu überwachen, die ihr Unternehmen nutzt. Die Überwachung der Aktivitäten bei Cloud-Anwendungen ist von entscheidender Bedeutung, aber oft unmöglich oder stark eingeschränkt: Viele Cloud-Anwendungen stellen einfach keine Audit-Protokolle oder ähnliche Optionen zur Verfügung, um verdächtiges Verhalten zu erkennen. Die jüngste Ankündigung von Microsoft, die Protokollierung in den Nicht-E5-Plänen zu erweitern, war überfällig. Das Sperren, manchmal sogar grundlegender Sicherheitsfunktionen hinter zusätzlich erforderlichen Lizenzen, ist eine viel zu häufige Praxis, die Anbieter und Kunden hinterfragen sollten.

Monatliche Empfehlungen

Wie lauten angesichts der aktuellen Lage unsere Empfehlungen für diesen Monat?

- Wenn Ihr Unternehmen die Dateiübertragungssoftware MOVEit verwendet und die Patches für die jüngste Reihe von Sicherheitslücken noch nicht installiert hat, sollten Sie dies so schnell wie möglich tun.

- Da die E-Mail-Bedrohungen in diesem Monat in allen Kategorien zunehmen, ist jetzt ein hervorragender Zeitpunkt, um Ihre E-Mail-Sicherheitsvorkehrungen zu überprüfen. Überprüfen Sie die vorhandenen Lösungen und stellen Sie sicher, dass die richtigen Regeln und Abhilfemaßnahmen vorhanden sind. Wenn Sie eine Lösung in diesem Bereich benötigen, bieten wir mit unserer 365 Total Protection Suite eine robuste und funktionsreiche Lösung für E-Mail-Sicherheit.

- Angesichts der Zunahme von Business Email Compromise-Angriffen müssen Endbenutzer lernen, betrügerische E-Mails zu erkennen. Wenn Sie noch in Sicherheitsschulungen für Ihre Endbenutzer investieren müssen, sollten Sie dies jetzt tun. Mit dem Hornetsecurity Security Awareness Service bieten wir Ihnen eine effektive und zeitsparende Lösung.

- Auch wenn Microsoft behauptet, dass der Schaden durch Storm-0558 eingedämmt ist, sollten Sie Ihre Sicherheits- und M365-Protokolle auf verdächtiges Verhalten überprüfen. Idealerweise verfügen Sie über eine Lösung zur Sicherheitsprotokollierung, z. B. SIEM, die verdächtige Benutzeranmeldungen und -interaktionen für Sie aufzeigt. Stellen Sie sicher, dass Sie interne Prozesse für den Umgang mit Sicherheitsvorfällen definiert haben.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 12.000 Channel-Partnern und MSPs aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 75.000 Kunden genutzt.